Un fallo de seguridad recientemente parcheado que afectaba a Windows NT LAN Manager (NTLM) fue explotado como un día cero por un actor sospechoso vinculado a Rusia como parte de ataques cibernéticos dirigidos a Ucrania.

La vulnerabilidad en cuestión, CVE-2024-43451 (puntuación CVSS: 6,5), se refiere a una vulnerabilidad de suplantación de divulgación de hash NTLM que podría explotarse para robar el hash NTLMv2 de un usuario. Microsoft lo parchó a principios de esta semana.

“Una interacción mínima con un archivo malicioso por parte de un usuario, como seleccionar (un solo clic), inspeccionar (hacer clic con el botón derecho) o realizar una acción distinta de abrir o ejecutar, podría desencadenar esta vulnerabilidad”, reveló Microsoft en su aviso.

La empresa israelí de ciberseguridad ClearSky, que descubrió la explotación de día cero de la falla en junio de 2024, dicho Se ha abusado de él como parte de una cadena de ataque que entrega el malware de código abierto Spark RAT.

“La vulnerabilidad activa archivos URL, lo que lleva a actividad maliciosa”, dijo la compañía, añadiendo que los archivos maliciosos estaban alojados en un sitio oficial del gobierno ucraniano que permite a los usuarios descargar certificados académicos.

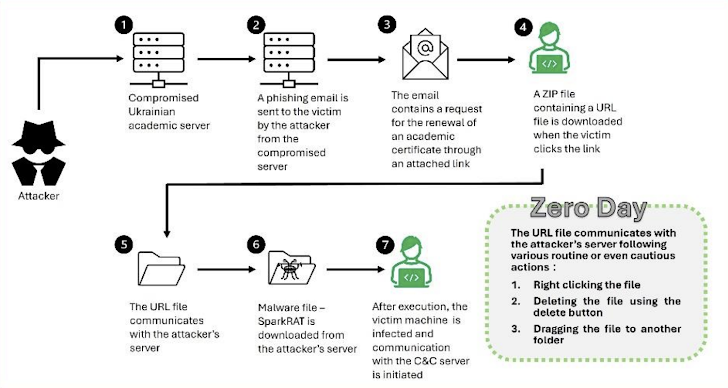

La cadena de ataque implica el envío de correos electrónicos de phishing desde un servidor gubernamental ucraniano comprometido (“doc.osvita-kp.gov[.]ua”) que solicita a los destinatarios que renueven sus certificados académicos haciendo clic en una URL trampa incrustada en el mensaje.

Esto conduce a la descarga de un archivo ZIP que contiene un archivo malicioso de acceso directo a Internet (.URL). La vulnerabilidad se activa cuando la víctima interactúa con el archivo URL haciendo clic derecho, eliminándolo o arrastrándolo a otra carpeta.

El archivo URL está diseñado para establecer conexiones con un servidor remoto (“92.42.96[.]30”) para descargar cargas útiles adicionales, incluido Spark RAT.

“Además, una ejecución de sandbox generó una alerta sobre un intento de pasar el hash NTLM (NT LAN Manager) a través del protocolo SMB (Server Message Block)”, dijo ClearSky. “Después de recibir el NTLM Hash, un atacante puede realizar un ataque Pass-the-Hash para identificarse como el usuario asociado con el hash capturado sin necesidad de la contraseña correspondiente”.

El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha vinculado la actividad a un probable actor de amenazas ruso al que rastrea como UAC-0194.

En las últimas semanas, la agencia también advirtió que los correos electrónicos de phishing con señuelos relacionados con impuestos se están utilizando para propagar un software de escritorio remoto legítimo llamado LiteManager, y describió la campaña de ataque como motivada financieramente y realizada por un actor de amenazas llamado UAC-0050.

“Los contables de las empresas cuyos ordenadores funcionan con sistemas bancarios remotos se encuentran en una zona de riesgo especial”, CERT-UA prevenido. “En algunos casos, como lo demuestran los resultados de las investigaciones forenses informáticas, puede pasar no más de una hora desde el momento del ataque inicial hasta el momento del robo de fondos”.