El actor de amenazas alineado con Corea del Norte conocido como Kimsuky se ha vinculado a una serie de ataques de phishing que implican el envío de mensajes de correo electrónico que se originan en direcciones de remitentes rusos para, en última instancia, llevar a cabo el robo de credenciales.

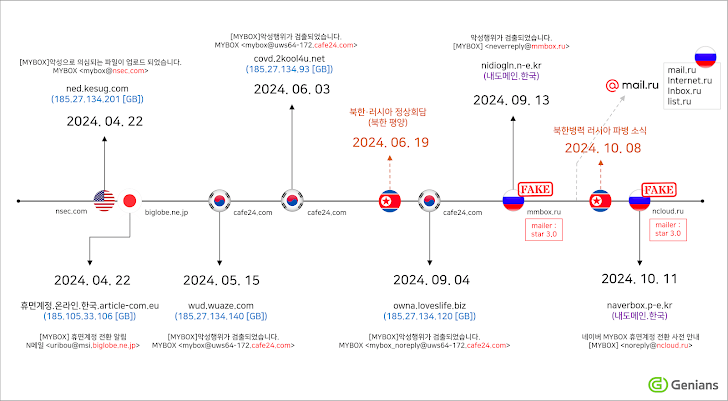

“Los correos electrónicos de phishing se enviaban principalmente a través de servicios de correo electrónico en Japón y Corea hasta principios de septiembre”, dijo la empresa surcoreana de ciberseguridad Genians. dicho. “Luego, desde mediados de septiembre, se observaron algunos correos electrónicos de phishing disfrazados como si hubieran sido enviados desde Rusia”.

Esto implica el abuso del servicio de correo electrónico Mail.ru de VK, que admite cinco dominios de alias diferentes, incluidos mail.ru, internet.ru, bk.ru, inbox.ru y list.ru.

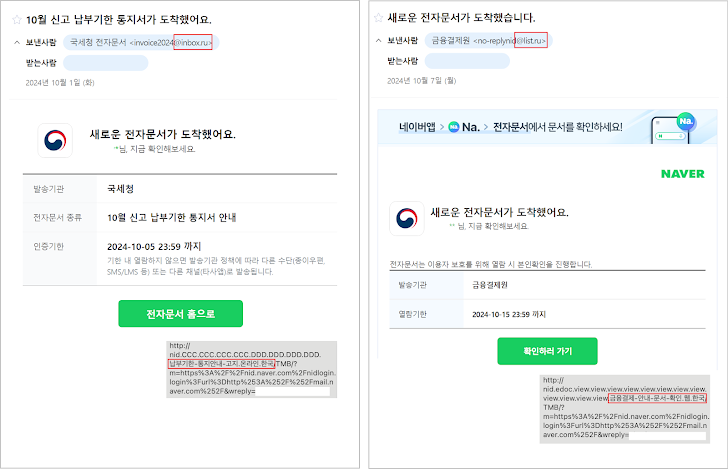

Genians dijo que ha observado a los actores de Kimsuky aprovechar todos los dominios de remitente antes mencionados para campañas de phishing que se hacen pasar por instituciones financieras y portales de Internet como Naver.

Otros ataques de phishing han implicado el envío de mensajes que imitan el servicio de almacenamiento en la nube MYBOX de Naver y tienen como objetivo engañar a los usuarios para que hagan clic en enlaces induciendo una falsa sensación de urgencia de que se han detectado archivos maliciosos en sus cuentas y que necesitan eliminarlos.

Desde finales de abril de 2024 se han registrado variantes de correos electrónicos de phishing con temática MYBOX, y las primeras oleadas emplearon dominios japoneses, coreanos y estadounidenses para las direcciones de los remitentes.

Si bien estos mensajes aparentemente fueron enviados desde dominios como “mmbox[.]ru” y “ncloud[.]ru”, un análisis más detallado ha revelado que el actor de amenazas aprovechó un servidor de correo electrónico comprometido perteneciente a la Universidad Evangelia (evangelia[.]edu) para enviar los mensajes utilizando un servicio de correo basado en PHP llamado Star.

Vale la pena señalar que el uso de Kimsuky de herramientas de correo electrónico legítimas como PHPMailer y Star fue documentado previamente por la firma de seguridad empresarial Proofpoint en noviembre de 2021.

El objetivo final de estos ataques, según Genians, es llevar a cabo el robo de credenciales, que luego podrían usarse para secuestrar las cuentas de las víctimas y utilizarlas para lanzar ataques posteriores contra otros empleados o conocidos.

A lo largo de los años, Kimsuky ha demostrado ser experto en realizar campañas de ingeniería social orientadas al correo electrónico, empleando técnicas para falsificar a los remitentes de correo electrónico para que parezcan de partes confiables, evadiendo así los controles de seguridad.

A principios de este año, el gobierno de EE. UU. denunció al actor cibernético por explotar “políticas de registros de autenticación, informes y conformidad de mensajes basados en dominios DNS (DMARC) mal configuradas para ocultar intentos de ingeniería social”.