Se ha observado que un grupo de ciberespionaje vinculado a Corea del Norte utiliza señuelos de phishing con temática laboral para apuntar a posibles víctimas en los sectores energético y aeroespacial e infectarlas con una puerta trasera previamente no documentada denominada MISTPEN.

El grupo de actividades está siendo rastreado por Mandiant, propiedad de Google, bajo el nombre Número de serie 2970que según dice se superpone con un grupo de amenaza conocido como TEMP.Hermit, que también se denomina ampliamente Lazarus Group o Diamond Sleet (anteriormente Zinc).

El actor de amenazas tiene antecedentes de atacar a instituciones gubernamentales, de defensa, de telecomunicaciones y financieras en todo el mundo desde al menos 2013 para recopilar información estratégica que favorezca los intereses de Corea del Norte. Está afiliado a la Oficina General de Reconocimiento (RGB).

La empresa de inteligencia sobre amenazas dijo que ha observado que la norma UNC2970 señala varias entidades ubicadas en Estados Unidos, el Reino Unido, los Países Bajos, Chipre, Suecia, Alemania, Singapur, Hong Kong y Australia.

“UNC2970 ataca a las víctimas bajo la apariencia de ofertas de trabajo, haciéndose pasar por reclutadores de importantes empresas”, afirma. dicho En un nuevo análisis, al agregarlo, se copian y modifican las descripciones de trabajo según sus perfiles objetivo.

“Además, las descripciones de puestos de trabajo elegidas están dirigidas a empleados de nivel superior o de gestión. Esto sugiere que el actor de la amenaza pretende obtener acceso a información sensible y confidencial que normalmente está restringida a los empleados de nivel superior”.

Las cadenas de ataque, también conocidas como Operación Dream Job, implican el uso de señuelos de phishing para interactuar con las víctimas por correo electrónico y WhatsApp en un intento de generar confianza, antes de enviar un archivo ZIP malicioso disfrazado de descripción de trabajo.

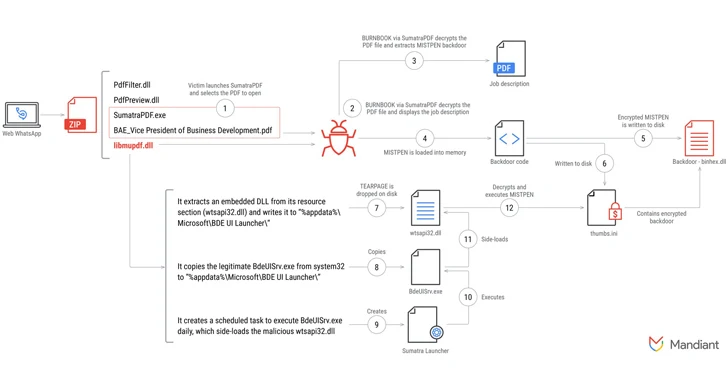

En un giro interesante, el archivo PDF de la descripción solo se puede abrir con una versión troyanizada de una aplicación de lectura de PDF legítima llamada Sumatra PDF incluida dentro del archivo para entregar MISTPEN por medio de un iniciador conocido como BURNBOOK.

Cabe señalar que esto no implica un ataque a la cadena de suministro ni que exista una vulnerabilidad en el software. Más bien, se ha descubierto que el ataque emplea una versión anterior de Sumatra PDF que se ha reutilizado para activar la cadena de infección.

Este es un método probado y adoptado por el grupo de piratas informáticos desde 2022, y tanto Mandiant como Microsoft destacan el uso de una amplia gama de software de código abierto, incluido PuTTY, KiTTY, TightVNC, Sumatra PDF Reader y el instalador de software muPDF/Subliminal Recording para estos ataques.

Se cree que los actores de la amenaza probablemente ordenan a las víctimas que abran el archivo PDF utilizando el programa de visualización de PDF incluido para activar la ejecución de un archivo DLL malicioso, un lanzador C/C++ llamado BURNBOOK.

“Este archivo es un programa para instalar una DLL integrada, ‘wtsapi32.dll’, que se rastrea como TEARPAGE y se utiliza para ejecutar la puerta trasera MISTPEN después de reiniciar el sistema”, dijeron los investigadores de Mandiant. “MISTPEN es una versión troyanizada de un complemento legítimo de Notepad++, binhex.dll, que contiene una puerta trasera”.

TEARPAGE, un cargador integrado en BURNBOOK, es responsable de descifrar y ejecutar MISTPEN. MISTPEN, un implante liviano escrito en C, está equipado para descargar y ejecutar archivos ejecutables portátiles (PE) recuperados de un servidor de comando y control (C2). Se comunica a través de HTTP con las siguientes URL de Microsoft Graph.

Mandiant también afirmó que descubrió artefactos más antiguos de BURNBOOK y MISTPEN, lo que sugiere que se están mejorando iterativamente para agregar más capacidades y permitir que pasen desapercibidos. Las primeras muestras de MISTPEN también se descubrieron utilizando sitios web de WordPress comprometidos como dominios C2.

“El actor de amenazas ha mejorado su malware con el tiempo implementando nuevas funciones y agregando una verificación de conectividad de red para dificultar el análisis de las muestras”, dijeron los investigadores.