Se ha observado que Lazarus Group, respaldado por Corea del Norte, aprovecha la vulnerabilidad Log4Shell en los servidores VMware Horizon para implementar el NukeVelocidad (también conocido como Manuscrypt) contra objetivos ubicados en su contraparte del sur.

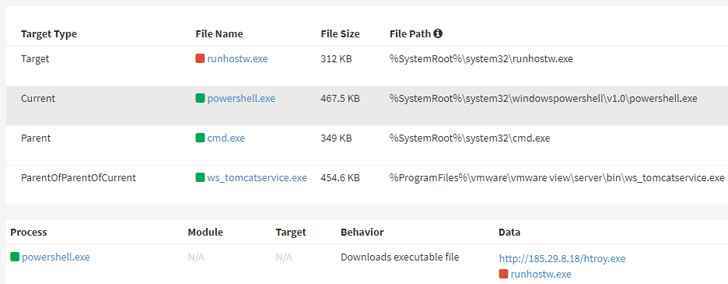

«El atacante usó la vulnerabilidad Log4j en los productos VMware Horizon que no se aplicaron con el parche de seguridad», AhnLab Security Emergency Response Center (ASEC) dicho en un nuevo informe.

Se dice que las intrusiones se descubrieron por primera vez en abril, aunque múltiples actores de amenazas, incluidos los alineados con China e Irán, han empleado el mismo enfoque para promover sus objetivos en los últimos meses.

NukeSped es una puerta trasera que puede realizar varias actividades maliciosas en función de los comandos recibidos de un dominio controlado por un atacante remoto. El año pasado, Kaspersky reveló una campaña de phishing dirigido a robar datos críticos de las empresas de defensa utilizando una variante de NukeSped llamada ThreatNeedle.

Algunas de las funciones clave de la puerta trasera van desde capturar pulsaciones de teclas y tomar capturas de pantalla hasta acceder a la cámara web del dispositivo y soltar cargas útiles adicionales, como ladrones de información.

El malware ladrón, una utilidad basada en consola, está diseñado para exfiltrar cuentas y contraseñas guardadas en navegadores web como Google Chrome, Mozilla Firefox, Internet Explorer, Opera y Naver Whale, así como información sobre cuentas de correo electrónico y Microsoft Office y Hancom recientemente abiertas. archivos

«El atacante recopiló información adicional mediante el uso del malware de puerta trasera NukeSped para enviar comandos de línea de comandos», dijeron los investigadores. «La información recopilada puede usarse más tarde en ataques de movimiento lateral».