En otra señal de que los actores de amenazas siempre están buscando nuevas formas de engañar a los usuarios para que descarguen malware, ha salido a la luz que la plataforma de preguntas y respuestas (Q&A) conocida como Stack Exchange ha sido abusada para dirigir a desarrolladores desprevenidos a paquetes Python falsos capaces de vaciar sus billeteras de criptomonedas.

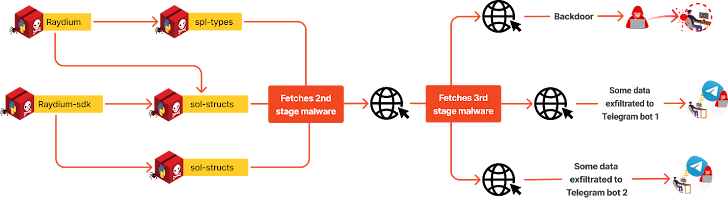

“Al instalarse, este código se ejecutaría automáticamente, poniendo en marcha una cadena de eventos diseñados para comprometer y controlar los sistemas de la víctima, al mismo tiempo que exfiltraba sus datos y vaciaba sus billeteras criptográficas”, dijeron los investigadores de Checkmarx Yehuda Gelb y Tzachi Zornstain en un comunicado. informe compartido con The Hacker News.

La campaña, que comenzó el 25 de junio de 2024, se centró específicamente en los usuarios de criptomonedas relacionados con Raydium y Solana. La lista de paquetes fraudulentos descubiertos como parte de la actividad se incluye a continuación:

Los paquetes se han descargado en conjunto 2082 veces. Ya no están disponibles para su descarga desde el repositorio Python Package Index (PyPI).

El malware oculto dentro del paquete servía como un ladrón de información en toda regla, arrojando una amplia red de datos, incluidas contraseñas de navegadores web, cookies y detalles de tarjetas de crédito, billeteras de criptomonedas e información asociada con aplicaciones de mensajería como Telegram, Signal y Session.

También incluía capacidades para capturar capturas de pantalla del sistema y buscar archivos que contuvieran códigos de recuperación de GitHub y claves de BitLocker. La información recopilada se comprimía y se filtraba a dos bots de Telegram diferentes mantenidos por el actor de la amenaza.

Por otra parte, un componente de puerta trasera presente en el malware le otorgaba al atacante acceso remoto persistente a las máquinas de las víctimas, lo que permitía posibles ataques futuros y compromisos a largo plazo.

La cadena de ataque abarca varias etapas, y el paquete “raydium” incluye “spl-types” como dependencia en un intento de ocultar el comportamiento malicioso y dar a los usuarios la impresión de que era legítimo.

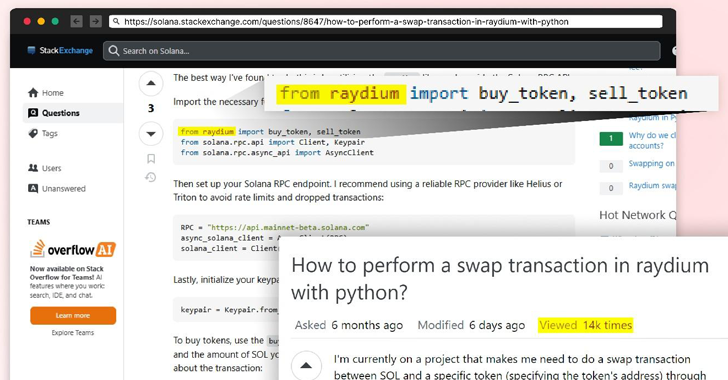

Un aspecto notable de la campaña es el uso de Stack Exchange como vector para impulsar la adopción mediante la publicación de respuestas aparentemente útiles que hacen referencia al paquete en cuestión. Preguntas de desarrolladores relacionado con la realización de transacciones de swap en Raydium usando Python.

“Al elegir un hilo con alta visibilidad (que obtuvo miles de visitas), el atacante maximizó su alcance potencial”, dijeron los investigadores, y agregaron que lo hicieron para “darle credibilidad a este paquete y asegurar su adopción generalizada”.

Si bien la respuesta ya no existe en Stack Exchange, The Hacker News encontró referencias a “raydium” en otro Pregunta sin contestar publicado en el sitio de preguntas y respuestas con fecha del 9 de julio de 2024: “He estado luchando durante noches para obtener un intercambio en la red solana ejecutándose en Python 3.10.2 instalado solana, soldaduras y Raydium, pero no puedo lograr que funcione”, dijo un usuario.

También se han hecho referencias a “raydium-sdk”. emergió en una publicación titulada “Cómo comprar y vender tokens en Raydium usando Python: una guía paso a paso de Solana” que fue compartida por un usuario llamado SolanaScribe en la plataforma de publicación social Medium el 29 de junio de 2024.

Actualmente no está claro cuándo se eliminaron los paquetes de PyPI, ya que otros dos usuarios respondieron a la publicación de Medium en busca de ayuda del autor sobre la instalación de “raydium-sdk” hace apenas seis días. Checkmarx le dijo a The Hacker News que la publicación no es obra del actor de amenazas.

No es la primera vez que actores maliciosos recurren a un método de distribución de malware de este tipo. A principios de mayo, Sonatype reveló cómo se promovía un paquete llamado pytoileur a través de otro servicio de preguntas y respuestas llamado Stack Overflow para facilitar el robo de criptomonedas.

En todo caso, este desarrollo es una prueba de que los atacantes están aprovechando la confianza en estas plataformas impulsadas por la comunidad para difundir malware, lo que conduce a ataques a gran escala a la cadena de suministro.

“Un único desarrollador comprometido puede introducir vulnerabilidades sin darse cuenta en el ecosistema de software de toda una empresa, lo que podría afectar a toda la red corporativa”, afirmaron los investigadores. “Este ataque sirve como una llamada de atención para que tanto las personas como las organizaciones reevalúen sus estrategias de seguridad”.

El desarrollo se produce después de que Fortinet FortiGuard Labs detallara un paquete PyPI malicioso llamado zlibxjson que incluía funciones para robar información confidencial, como tokens de Discord, cookies guardadas en Google Chrome, Mozilla Firefox, Brave y Opera, y contraseñas almacenadas de los navegadores. La biblioteca atrajo un total de 602 descargas antes de que lo retiraran de PyPI.

“Estas acciones pueden provocar acceso no autorizado a cuentas de usuario y la exfiltración de datos personales, clasificando claramente el software como malicioso”, dijo la investigadora de seguridad Jenna Wang. dicho.