El actor de amenazas conocido como Patchwork ha sido vinculado a un ciberataque dirigido a entidades con vínculos con Bután para entregar el marco Brute Ratel C4 y una versión actualizada de una puerta trasera llamada PGoShell.

El desarrollo marca la primera vez que se observa al adversario utilizando el software de equipo rojo, el Knownsec 404 Team. dicho en un análisis publicado la semana pasada.

El grupo de actividades, también llamado APT-C-09, Dropping Elephant, Operation Hangover, Viceroy Tiger y Zinc Emerson, es un actor patrocinado por el Estado, probablemente de origen indio.

Se cree que el grupo de piratas informáticos, conocido por realizar ataques de phishing y de tipo watering hole contra China y Pakistán, está activo al menos desde 2009, según datos compartidos por la empresa china de ciberseguridad QiAnXin.

En julio pasado, Knownsec 404 reveló detalles de una campaña de espionaje dirigida a universidades y organizaciones de investigación en China que aprovechaban un implante basado en .NET con nombre en código EyeShell para obtener y ejecutar comandos desde un servidor controlado por un atacante, ejecutar cargas útiles adicionales y capturar capturas de pantalla.

Luego, a principios de febrero, se descubrió que el actor de amenazas había empleado señuelos con temática romántica para atrapar a víctimas en Pakistán e India y comprometer sus dispositivos Android con un troyano de acceso remoto denominado VajraSpy.

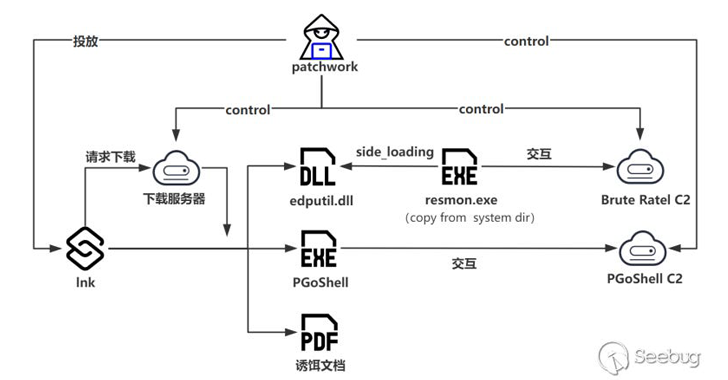

El punto de partida de la última cadena de ataques observada es un archivo de acceso directo de Windows (LNK) que está diseñado para descargar un documento PDF señuelo desde un dominio remoto que se hace pasar por el dominio respaldado por la CMNUCC. Fondo de Adaptaciónmientras se implementan sigilosamente Brute Ratel C4 y PGoShell recuperados de un dominio diferente (“beijingtv[.]org”).

“PGoShell está desarrollado en el lenguaje de programación Go; en general, ofrece un amplio conjunto de funcionalidades, incluidas capacidades de shell remoto, captura de pantalla y descarga y ejecución de cargas útiles”, afirmó la empresa de ciberseguridad.

El desarrollo se produce meses después de que APT-K-47, otro actor de amenazas que comparte superposiciones tácticas con SideWinder, Patchwork, Confucius y Bitter, fuera atribuido a ataques que involucraban el uso de ORPCBackdoor, así como malware previamente no documentado como WalkerShell, DemoTrySpy y NixBackdoor para recolectar datos y ejecutar shellcode.

Los ataques también se destacan por implementar un marco de comando y control (C2) de código abierto conocido como Nimbo-C2que “permite una amplia gama de funcionalidades de control remoto”, Knownsec 404 dicho.