Se ha observado que el actor de amenazas APT29 vinculado a Rusia reutiliza una metodología legítima de ataque de equipo rojo como parte de ataques cibernéticos que aprovechan archivos de configuración maliciosos del Protocolo de escritorio remoto (RDP).

La actividad, que ha tenido como objetivo gobiernos y fuerzas armadas, grupos de expertos, investigadores académicos y entidades ucranianas, implica la adopción de una técnica “PDR deshonesta” que fue previamente documentado por Black Hills Information Security en 2022, dijo Trend Micro en un informe.

“Una víctima de esta técnica daría control parcial de su máquina al atacante, lo que podría provocar una fuga de datos e instalación de malware”, afirman los investigadores Feike Hacquebord y Stephen Hilt. dicho.

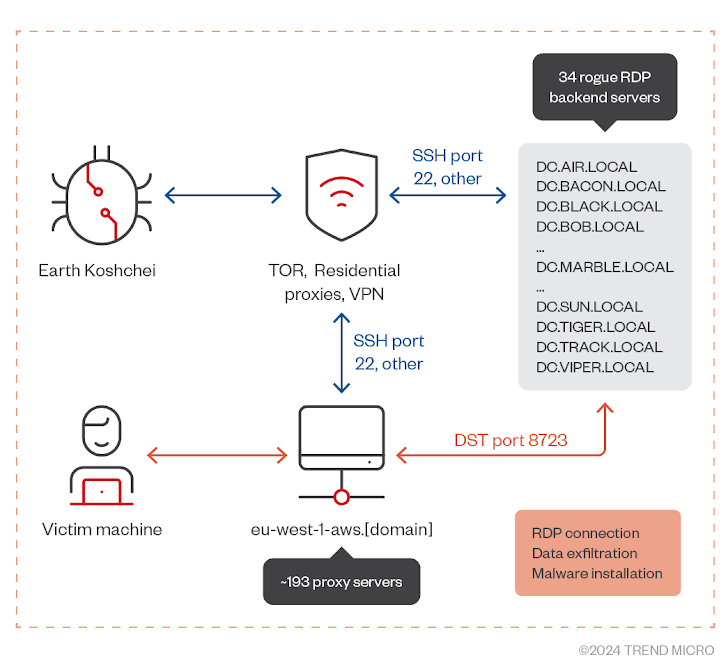

La empresa de ciberseguridad está rastreando al grupo de amenazas bajo su propio apodo Earth Koshchei, afirmando que los preparativos para la campaña comenzaron el 7 y 8 de agosto de 2024. Las campañas de RDP también fueron destacadas por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA). , Microsoft y Amazon Web Services (AWS) en octubre.

Los correos electrónicos de phishing fueron diseñados para engañar a los destinatarios para que lanzaran un archivo de configuración RDP malicioso adjunto al mensaje, lo que provocaba que sus máquinas se conectaran a un servidor RDP externo a través de uno de los 193 repetidores RDP del grupo. Se calcula que en un solo día se atacaron unas 200 víctimas de alto perfil, lo que indica la magnitud de la campaña.

El método de ataque descrito por Black Hill implica el uso de un proyecto de código abierto llamado PyRDP – descrito como una “herramienta y biblioteca Monster-in-the-Middle (MitM)” basada en Python, frente al servidor RDP real controlado por el adversario para minimizar el riesgo de detección.

Por lo tanto, cuando una víctima abre el archivo RDP, con nombre en código HUSTLECON, desde el mensaje de correo electrónico, inicia una conexión RDP saliente al relé PyRDP, que luego redirige la sesión a un servidor malicioso.

“Al establecer la conexión, el servidor fraudulento imita el comportamiento de un servidor RDP legítimo y explota la sesión para llevar a cabo diversas actividades maliciosas”, dijeron los investigadores. “Un vector de ataque principal implica que el atacante implemente scripts maliciosos o altere la configuración del sistema en la máquina de la víctima”.

Además de eso, el servidor proxy PyRDP permite al atacante obtener acceso a los sistemas de la víctima, realizar operaciones con archivos e inyectar cargas útiles maliciosas. El ataque culmina cuando el actor de la amenaza aprovecha la sesión RDP comprometida para filtrar datos confidenciales, incluidas credenciales y otra información patentada, a través del proxy.

Lo notable de este ataque es que la recopilación de datos se facilita mediante un archivo de configuración malicioso sin tener que implementar ningún malware personalizado, lo que permite que los actores de la amenaza pasen desapercibidos.

Otra característica que merece mención es el uso de capas de anonimización como nodos de salida TOR para controlar los servidores RDP, así como proveedores de proxy residenciales y servicios VPN comerciales para acceder a servidores de correo legítimos que se emplearon para enviar correos electrónicos de phishing.

“Herramientas como PyRDP mejoran el ataque al permitir la interceptación y manipulación de conexiones RDP”, agregaron los investigadores. “PyRDP puede rastrear automáticamente unidades compartidas redirigidas por la víctima y guardar su contenido localmente en la máquina del atacante, lo que facilita la filtración de datos sin problemas”.

“Earth Koshchei utiliza nuevas metodologías a lo largo del tiempo para sus campañas de espionaje. No sólo prestan mucha atención a las vulnerabilidades nuevas y antiguas que les ayudan a obtener acceso inicial, sino que también analizan las metodologías y herramientas que desarrollan los equipos rojos”.