Un notorio actor de amenazas persistentes avanzadas conocido como panda mustang se ha relacionado con una serie de ataques de phishing dirigidos a sectores gubernamentales, educativos y de investigación en todo el mundo.

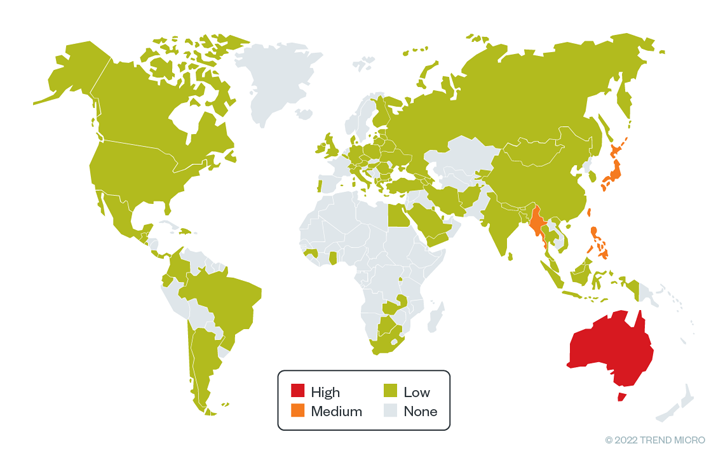

Los objetivos principales de las intrusiones de mayo a octubre de 2022 incluyeron condados en la región de Asia Pacífico como Myanmar, Australia, Filipinas, Japón y Taiwán, la firma de ciberseguridad Trend Micro dijo en un informe del viernes.

Mustang Panda, también llamado Bronze President, Earth Preta, HoneyMyte y Red Lich, es un actor de espionaje con sede en China que se cree que está activo desde al menos julio de 2018. El grupo es conocido por su uso de malware como China Chopper y PlugX para recopilar datos de entornos comprometidos.

Las actividades del grupo registradas por ESET, Google, Proofpoint, Cisco Talos y Secureworks este año han revelado el patrón del actor de amenazas de usar PlugX (y su variante llamada Hodur) para infectar una amplia gama de entidades en Asia, Europa y Medio Oriente. , y las Américas.

Los últimos hallazgos de Trend Micro muestran que Mustang Panda continúa evolucionando sus tácticas en una estrategia para evadir la detección y adoptar rutinas de infección que conducen al despliegue de familias de malware a medida como TONEINS, TONASHELL y PUBLOAD.

“Earth Preta abusó de cuentas falsas de Google para distribuir el malware a través de correos electrónicos de phishing, inicialmente almacenados en un archivo (como RAR/ZIP/JAR) y distribuidos a través de enlaces de Google Drive”, los investigadores Nick Dai, Vickie Su y Sunny Lu. dijo.

El acceso inicial se facilita a través de documentos señuelo que cubren temas geopolíticos controvertidos para atraer a las organizaciones seleccionadas para que descarguen y activen el malware.

En algunos casos, los mensajes de phishing se enviaron desde cuentas de correo electrónico previamente comprometidas pertenecientes a entidades específicas, lo que indica los esfuerzos realizados por el actor de Mustang Panda para aumentar la probabilidad de éxito de sus campañas.

Los archivos de almacenamiento, cuando se abren, están diseñados para mostrar un documento de señuelo a la víctima, mientras cargan sigilosamente el malware en segundo plano a través de un método denominado Carga lateral de DLL.

Las cadenas de ataque finalmente conducen a la entrega de tres familias de malware: PUBLOAD, TONEINS y TONASHELL, que son capaces de descargar cargas útiles de la siguiente etapa y pasar desapercibidas.

TONASHELL, la puerta trasera principal utilizada en los ataques, se instala a través de TONEINS y es un cargador de shellcode, con una versión temprana del implante detectada en septiembre de 2021, lo que sugiere esfuerzos continuos por parte del actor de amenazas para actualizar su arsenal.

“Earth Preta es un grupo de espionaje cibernético conocido por desarrollar sus propios cargadores en combinación con herramientas existentes como PlugX y Cobalt Strike para compromisos”, concluyeron los investigadores.

“Una vez que el grupo se ha infiltrado en los sistemas de una víctima objetivo, los documentos confidenciales robados pueden utilizarse como vectores de entrada para la próxima ola de intrusiones. Esta estrategia amplía en gran medida el alcance afectado en la región involucrada”.