Los investigadores de ciberseguridad han descubierto que es posible que los atacantes utilicen instancias de Jenkins Script Console configuradas incorrectamente para promover actividades delictivas como la minería de criptomonedas.

«Las configuraciones erróneas, como los mecanismos de autenticación configurados incorrectamente, exponen el punto final ‘/script’ a los atacantes», dijeron Shubham Singh y Sunil Bharti de Trend Micro. dicho En un artículo técnico publicado la semana pasada, se afirma que «esto puede provocar la ejecución remota de código (RCE) y el uso indebido por parte de actores maliciosos».

Jenkins, una popular herramienta de integración continua y entrega continua (CI/CD), cuenta con una consola de scripts Groovy que permite a los usuarios ejecutar scripts Groovy arbitrarios dentro del tiempo de ejecución del controlador Jenkins.

Los mantenedores del proyecto, en la documentación oficial, señalan explícitamente que el shell Groovy basado en web se puede usar para leer archivos que contienen datos confidenciales (por ejemplo, «/etc/passwd»), descifrar credenciales configuradas dentro de Jenkins e incluso reconfigurar las configuraciones de seguridad.

La consola «no ofrece ningún control administrativo para evitar que un usuario (o administrador) una vez que puede ejecutar la consola de scripts afecte todas las partes de la infraestructura de Jenkins». lee «Otorgarle a un usuario normal de Jenkins acceso a la consola de scripts es básicamente lo mismo que otorgarle derechos de administrador dentro de Jenkins».

Si bien el acceso a Script Console generalmente está limitado solo a usuarios autenticados con permisos administrativos, las instancias de Jenkins mal configuradas podrían hacer que el punto final «/script» (o «/scriptText») sea accesible a través de Internet, lo que lo deja expuesto a la explotación por parte de atacantes que buscan ejecutar comandos peligrosos.

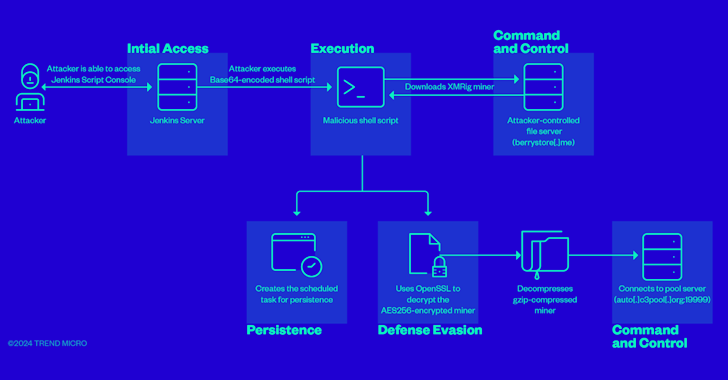

Trend Micro dijo que encontró instancias de actores de amenazas que explotaron la configuración incorrecta del complemento Jenkins Groovy para ejecutar una cadena codificada en Base64 que contenía un script malicioso diseñado para extraer criptomonedas en el servidor comprometido mediante la implementación de una carga útil de minero alojada en berrystore.[.]Yo y la configuración de la persistencia.

«El script se asegura de que tiene suficientes recursos del sistema para realizar la minería de datos de manera efectiva», dijeron los investigadores. «Para ello, el script verifica los procesos que consumen más del 90% de los recursos de la CPU y luego procede a eliminarlos. Además, terminará todos los procesos detenidos».

Para protegerse contra tales intentos de explotación, se recomienda garantizar una configuración adecuada, implementar una autenticación y autorización sólidas, realizar auditorías periódicas y restringir la exposición pública de los servidores Jenkins en Internet.

Este avance se produce en un momento en que los robos de criptomonedas derivados de ataques y exploits aumentaron en la primera mitad de 2024, lo que permitió a los actores de amenazas saquear 1.380 millones de dólares, frente a los 657 millones de dólares del año anterior.

«Los cinco principales ataques y exploits representaron el 70% de la cantidad total robada en lo que va del año», dijo la plataforma de inteligencia blockchain TRM Labs dicho«Las vulnerabilidades de claves privadas y frases semilla siguen siendo uno de los principales vectores de ataque en 2024, junto con las vulnerabilidades de contratos inteligentes y los ataques de préstamos flash».