Los actores de amenazas abusan cada vez más del software empaquetador legítimo y disponible comercialmente, como Aplicación en caja para evadir la detección y distribuir malware como troyanos de acceso remoto y ladrones de información.

“La mayoría de las muestras maliciosas atribuidas estaban dirigidas a instituciones financieras e industrias gubernamentales”, dijo el investigador de seguridad de Check Point, Jiri Vinopal. dicho en un análisis.

El volumen de muestras empaquetadas con BoxedApp y enviadas a la plataforma de escaneo de malware VirusTotal, propiedad de Google, experimentó un aumento alrededor de mayo de 2023, agregó la firma israelí de ciberseguridad, y las presentaciones de artefactos procedieron principalmente de Turquía, Estados Unidos, Alemania, Francia y Rusia.

Entre las familias de malware distribuidas de esta manera se encuentran Agent Tesla, AsyncRAT, LockBit, LodaRAT, NanoCore, Neshta, NjRAT, Quasar RAT, Ramnit, RedLine, Remcos, RevengeRAT, XWorm y ZXShell.

Los empacadores son archivos autoextraíbles que a menudo se utilizan para agrupar software y hacerlos más pequeños. Pero a lo largo de los años, los actores de amenazas han reutilizado dichas herramientas para agregar otra capa de ofuscación a sus cargas útiles en un intento de resistirse al análisis.

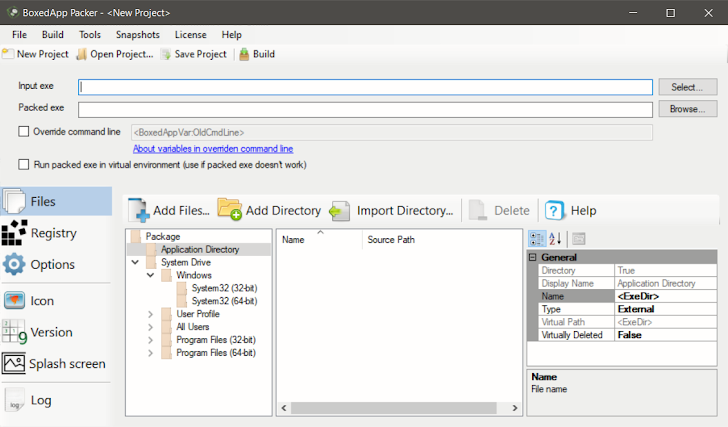

El aumento en el abuso de productos BoxedApp como BoxedApp Packer y BxILMerge se ha atribuido a una variedad de beneficios que los convierten en una opción atractiva para los atacantes que buscan implementar malware sin ser detectados por el software de seguridad de endpoints.

BoxedApp Packer se puede utilizar para empaquetar PE nativos y .NET, mientras que BxILMerge, similar a ILFusionar – está destinado exclusivamente a empaquetar aplicaciones .NET.

Dicho esto, se sabe que las aplicaciones empaquetadas con BoxedApp, incluidas las no maliciosas, sufren una alta tasa de detección de falsos positivos (FP) cuando son escaneadas por motores antimalware.

“Empaquetar las cargas maliciosas permitió a los atacantes reducir la detección de amenazas conocidas, reforzar su análisis y utilizar las capacidades avanzadas de BoxedApp SDK (por ejemplo, almacenamiento virtual) sin necesidad de desarrollarlas desde cero”, dijo Vinopal.

“El SDK de BoxedApp abre un espacio para crear un empaquetador único y personalizado que aprovecha las funciones más avanzadas y es lo suficientemente diverso como para evitar la detección estática”.

Familias de malware como Agent Tesla, FormBook, LokiBot, Remcos, XLoader también se han propagado utilizando un empaquetador ilícito con nombre en código NSIXloader que utiliza el sistema de instalación programable de Nullsoft (NSIS). El hecho de que se utilice para ofrecer un conjunto variado de cargas útiles implica que se mercantiliza y monetiza en la web oscura.

“La ventaja para los ciberdelincuentes de utilizar NSIS es que les permite crear muestras que, a primera vista, no se pueden distinguir de los instaladores legítimos”, afirma el investigador de seguridad Alexey Bukhteyev. dicho.

“Como NSIS realiza la compresión por sí solo, los desarrolladores de malware no necesitan implementar algoritmos de compresión y descompresión. Las capacidades de secuencias de comandos de NSIS permiten la transferencia de algunas funciones maliciosas dentro del script, lo que hace que el análisis sea más complejo”.

El desarrollo se produce cuando el equipo de QiAnXin XLab reveló detalles de otro empaquetador con nombre en código Kiteshield que ha sido utilizado por múltiples actores de amenazas, incluidos Winnti y DarkMosquito, para atacar sistemas Linux.

“Kiteshield es un empaquetador/protector para binarios ELF x86-64 en Linux”, investigadores de XLab dicho. “Kiteshield envuelve los binarios ELF con múltiples capas de cifrado y les inyecta un código de carga que descifra, mapea y ejecuta el binario empaquetado completamente en el espacio de usuario”.