Las entidades militares ubicadas en Bangladesh continúan estando en el extremo receptor de los ataques cibernéticos sostenidos por una amenaza persistente avanzada rastreada como Bitter.

“A través de archivos de documentos maliciosos y etapas intermedias de malware, los actores de amenazas realizan espionaje mediante el despliegue de troyanos de acceso remoto”, firma de ciberseguridad SECUINFRA dijo en un nuevo artículo publicado el 5 de julio.

Los hallazgos de la compañía con sede en Berlín se basan en un informe anterior de Cisco Talos en mayo, que reveló la expansión del grupo para atacar a las organizaciones gubernamentales de Bangladesh con una puerta trasera llamada ZxxZ.

Bitter, también rastreado bajo los nombres en clave APT-C-08 y T-APT-17, se dice que está activo desde al menos finales de 2013 y tiene un historial de apuntar a China, Pakistán y Arabia Saudita usando diferentes herramientas como BitterRAT y ArtraDownloader.

Se cree que la última cadena de ataque detallada por SECUINFRA se llevó a cabo a mediados de mayo de 2022 y se originó con un documento de Excel armado que probablemente se distribuyó a través de un correo electrónico de phishing que, cuando se abre, aprovecha el exploit del Editor de ecuaciones de Microsoft (CVE-2018-0798) para eliminar el binario de la siguiente etapa desde un servidor remoto.

ZxxZ (o MuuyDownloader del Qi-Anxin Threat Intelligence Center), como se llama la carga útil descargada, se implementa en Visual C++ y funciona como un implante de segunda etapa que permite al adversario implementar malware adicional.

El cambio más notable en el malware es que ha dejado de usar “ZxxZ” como separador que se usa cuando se envía información al servidor de comando y control (C2) en favor de un guión bajo, lo que sugiere que el grupo está realizando modificaciones activamente en su código fuente para permanecer bajo el radar.

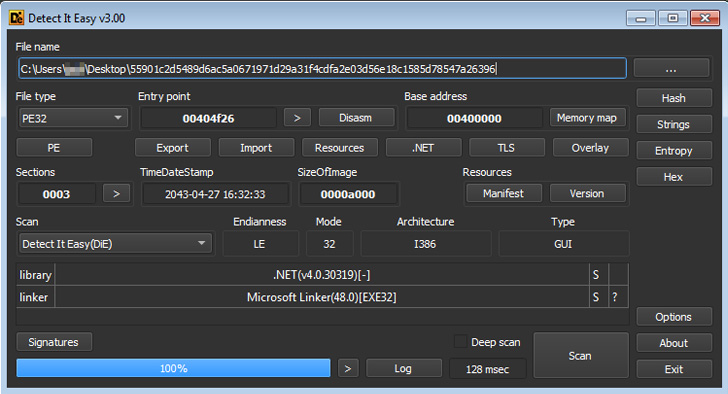

El actor de amenazas también utiliza en sus campañas una puerta trasera denominada Almond RAT, una RAT basada en .NET que salió a la luz por primera vez en mayo de 2022 y ofrece funcionalidad básica de recopilación de datos y la capacidad de ejecutar comandos arbitrarios. Además, el implante emplea técnicas de ofuscación y encriptación de cadenas para evadir la detección y dificultar el análisis.

“Los propósitos principales de Almond RAT parecen ser el descubrimiento del sistema de archivos, la exfiltración de datos y una forma de cargar más herramientas/establecer la persistencia”, dijeron los investigadores. “El diseño de las herramientas parece estar diseñado de manera que pueda modificarse y adaptarse rápidamente al escenario de ataque actual”.