El NuGet El repositorio es el objetivo de un nuevo «ataque sofisticado y altamente malicioso» que tiene como objetivo infectar los sistemas de desarrollo .NET con malware ladrón de criptomonedas.

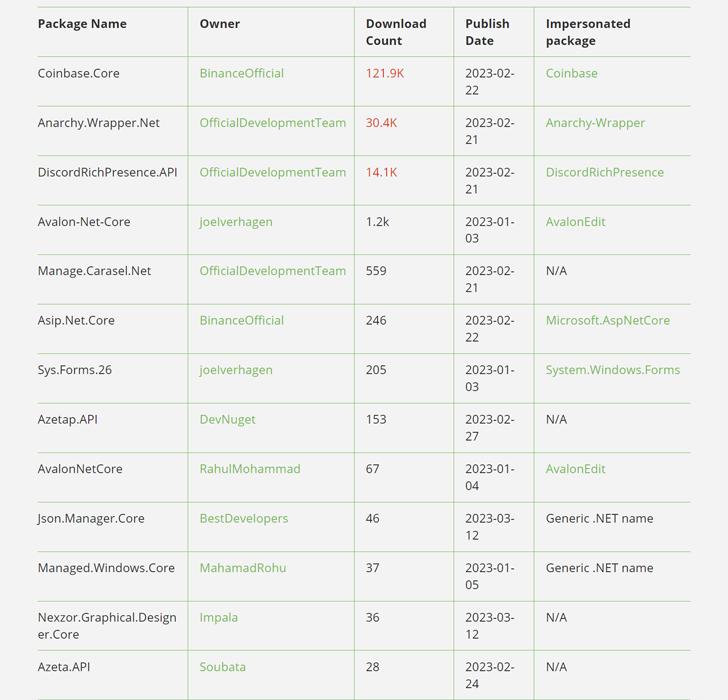

Los 13 paquetes maliciosos, que se descargaron más de 160.000 veces durante el último mes, han sido eliminados desde entonces.

«Los paquetes contenían un script de PowerShell que se ejecutaría tras la instalación y activaría la descarga de una carga útil de ‘segunda etapa’, que podría ejecutarse de forma remota», dijeron los investigadores de JFrog, Natan Nehorai y Brian Moussalli. dicho.

Si bien en el pasado se descubrió que los paquetes NuGet contenían vulnerabilidades y se abusaba de ellos para propagar enlaces de phishing, el desarrollo marca el primer descubrimiento de paquetes con código malicioso.

Tres de los paquetes más descargados (Coinbase.Core, Anarchy.Wrapper.Net y DiscordRichPresence.API) solo representaron 166 000 descargas, aunque también es posible que los actores de amenazas inflaran artificialmente el conteo de descargas usando bots para que parezcan más legítimos.

El uso de Coinbase y Discord subraya la dependencia continua de las técnicas de typosquatting, en las que a los paquetes falsos se les asignan nombres que son similares a los paquetes legítimos, para engañar a los desarrolladores para que los descarguen.

El malware incorporado dentro de los paquetes de software funciona como un script de cuentagotas y está diseñado para ejecutar automáticamente un código PowerShell que recupera un binario de seguimiento de un servidor codificado.

Como mecanismo adicional de ofuscación, algunos paquetes no incrustaron una carga maliciosa directamente, sino que la obtuvieron a través de otro paquete con trampa explosiva como dependencia.

Aún más preocupante, la conexión al servidor de comando y control (C2) se realiza a través de HTTP (a diferencia de HTTPS), lo que lo hace vulnerable a un ataque de adversario en el medio (AiTM).

El malware de segunda etapa es lo que JFrog describe como una «carga útil ejecutable completamente personalizada» que se puede cambiar dinámicamente a voluntad, ya que se recupera del servidor C2.

Descubra los peligros ocultos de las aplicaciones SaaS de terceros

¿Conoce los riesgos asociados con el acceso de aplicaciones de terceros a las aplicaciones SaaS de su empresa? Únase a nuestro seminario web para conocer los tipos de permisos que se otorgan y cómo minimizar el riesgo.

La segunda etapa ofrece varias capacidades que incluyen un ladrón de criptografía y un módulo de actualización automática que hace ping al servidor C2 para obtener una versión actualizada del malware.

Los hallazgos se producen cuando la cadena de suministro de software se ha convertido en una vía cada vez más lucrativa para comprometer los sistemas de los desarrolladores y propagar sigilosamente el código de puerta trasera a los usuarios intermedios.

«Esto demuestra que ningún repositorio de código abierto está a salvo de actores maliciosos», dijo Shachar Menashe, director senior de JFrog Security Research, en un comunicado compartido con The Hacker News.

«Los desarrolladores de .NET que usan NuGet todavía corren un alto riesgo de que el código malicioso infecte sus entornos y deben tener cuidado al seleccionar componentes de código abierto para usarlos en sus compilaciones, y en cada paso del ciclo de vida del desarrollo de software, para garantizar que la cadena de suministro de software se mantenga. seguro.»