Se han instalado hasta 85 servidores de mando y control (C2). descubierto respaldado por el malware ShadowPad desde septiembre de 2021, con infraestructura detectada el 16 de octubre de 2022.

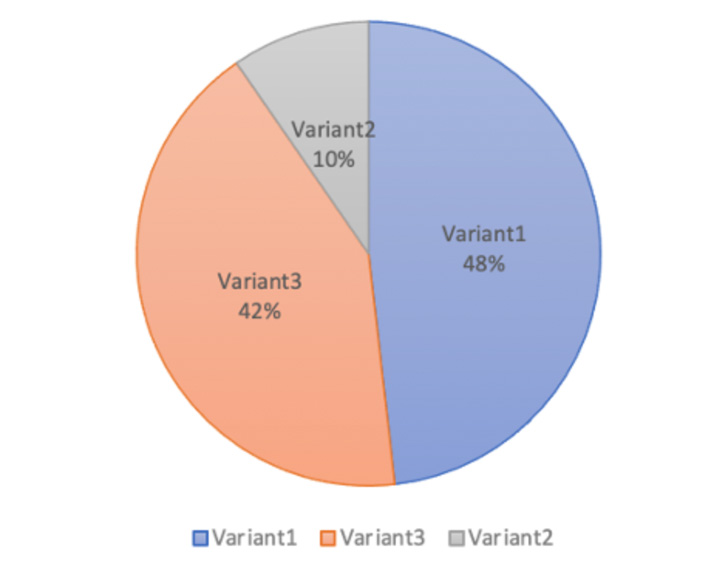

Eso es según la Unidad de Análisis de Amenazas (TAU) de VMware, que estudió tres variantes de ShadowPad que utilizan los protocolos TCP, UDP y HTTP(S) para las comunicaciones C2.

ShadowPad, visto como un sucesor de PlugX, es una plataforma de malware modular compartida de forma privada entre varios actores patrocinados por el estado chino desde 2015.

La firma taiwanesa de ciberseguridad TeamT5, a principios de mayo, reveló detalles de otro implante modular China-nexus llamado Pangolin8RATque se cree que es el sucesor de las familias de malware PlugX y ShadowPad, vinculándolo a un grupo de amenazas denominado Tianwu.

Un análisis de los tres artefactos de ShadowPad, que Winnti, Tonto Team y un grupo de amenazas emergentes con el nombre en código Space Pirates han utilizado previamente, hizo posible descubrir los servidores C2 al escanear la lista de hosts abiertos generados por una herramienta llamada ZMapadijo VMware.

La compañía también reveló que identificó a Spyder y Ventana inversa muestras de malware que se comunican con las direcciones IP de ShadowPad C2, ambas herramientas maliciosas puesto en uso por APT41 (también conocido como Winnti) y LuoYu.

Además, se han observado superposiciones entre la muestra de Spyder antes mencionada y un componente Worker del actor de amenazas. Troyano Winnti 4.0.

“Escanear C2 de malware APT en Internet a veces es como encontrar una aguja en un pajar”, dijo Takahiro Haruyama, investigador principal de amenazas en VMware TAU. “Sin embargo, una vez que el escaneo C2 funciona, puede cambiar las reglas del juego como uno de los enfoques de detección de amenazas más proactivos”.