Los ataques de ransomware LockBit están en constante evolución al hacer uso de una amplia gama de técnicas para infectar a los objetivos y, al mismo tiempo, tomar medidas para deshabilitar las soluciones de seguridad de punto final.

“Los afiliados que utilizan los servicios de LockBit realizan sus ataques según sus preferencias y utilizan diferentes herramientas y técnicas para lograr su objetivo”, señalan los analistas de seguridad de Cybereason Loïc Castel y Gal Romano. dijo. “A medida que el ataque avanza más a lo largo de la cadena de muerte, las actividades de diferentes casos tienden a converger en actividades similares”.

LockBit, que opera en un modelo de ransomware como servicio (RaaS) como la mayoría de los grupos, se observó por primera vez en septiembre de 2019 y desde entonces se ha convertido en la cepa de ransomware más dominante este año, superando a otros grupos conocidos como Conti, Hive y Gato Negro.

Esto implica que los autores de malware otorgan licencias de acceso a los afiliados, quienes ejecutan los ataques a cambio de usar sus herramientas e infraestructura y ganan hasta el 80% de cada pago de rescate exitoso recibido de las víctimas.

LockBit también utiliza la técnica popular de doble extorsión para filtrar grandes cantidades de datos antes de cifrar los activos del objetivo, lo que le da al sindicato ciberdelincuente no menos de 850 víctimas en su sitio de fuga de datos a partir de mayo de 2022.

|

| Ciclo de vida del ataque: estudio de caso 1 |

|

| Ciclo de vida del ataque: estudio de caso 2 |

De acuerdo a un análisis de datos del sitio de fuga por Palo Alto Networks Unit 42, LockBit representó el 46% de todos los eventos de violación relacionados con ransomware durante el primer trimestre de 2022. Solo en junio, el grupo ha sido vinculado a 44 ataqueslo que la convierte en la variedad de ransomware más activa.

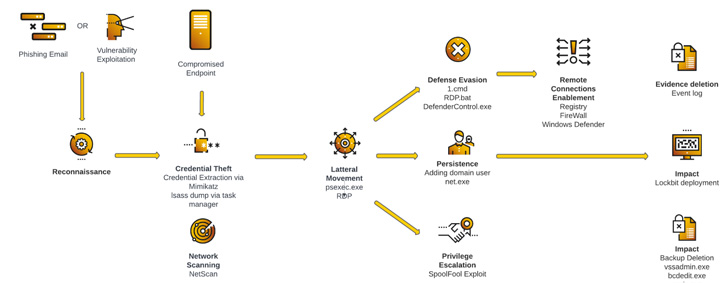

Se sabe que los ataques de ransomware LockBit emplean varias vías para la infección inicial: Explotación de puertos RDP expuestos públicamente, confiando en correos electrónicos de phishing para descargar cargas maliciosas o aprovechando fallas de servidor sin parches que permiten a los afiliados obtener acceso remoto a la red objetivo.

Después de este paso están las actividades de reconocimiento y robo de credenciales, que permiten a los actores moverse lateralmente a través de la red, establecer persistencia, escalar privilegios y lanzar el ransomware. Esto también va acompañado de la ejecución de comandos para eliminar las copias de seguridad y subvertir la detección por parte de los firewalls y el software antivirus.

En los tres años desde que LockBit apareció en escena, el esquema RaaS ha recibido dos actualizaciones notables, con los actores de amenazas presentando LockBit 2.0 en junio de 2021 y lanzando la tercera entrega del servicio, LockBit 3.0, el mes pasado con soporte para el pago de criptomonedas Zcash. opciones y un programa de recompensas por errores: el primero para un grupo de ransomware.

La iniciativa afirma ofrecer recompensas de hasta $ 1 millón por encontrar puntos ciegos de seguridad en su sitio web y software de casillero, enviar ideas brillantes, engañar al jefe del programa de afiliados de la pandilla o identificar formas que podrían exponer la IP del servidor que aloja el sitio web. en la red TOR.

El programa de recompensas por errores es otra señal de que los grupos de piratas informáticos funcionan cada vez más como empresas de TI legítimas, incorporando departamentos de recursos humanos, lanzamientos regulares de funciones e incluso bonificaciones por resolver problemas desafiantes.

Sin embargo, hay indicios de que LockBit 3.0, también llamado LockBit Black, está inspirado en otra familia de ransomware conocida como BlackMatter, una versión renombrada de DarkSide que cerró en noviembre de 2021.

“Grandes porciones del código se extraen directamente de BlackMatter/Darkside”, investigador de Emsisoft, Fabian Wosar. dijo en un tweet a principios de esta semana. “Supongo que está claro que LockBit tiene las manos sucias en el código de otro grupo”.