Se ha descubierto una vulnerabilidad de omisión de la función de seguridad en tres cargadores de arranque de Interfaz de firmware extensible unificada (UEFI) de terceros firmados que permiten omitir la función UEFI Secure Boot.

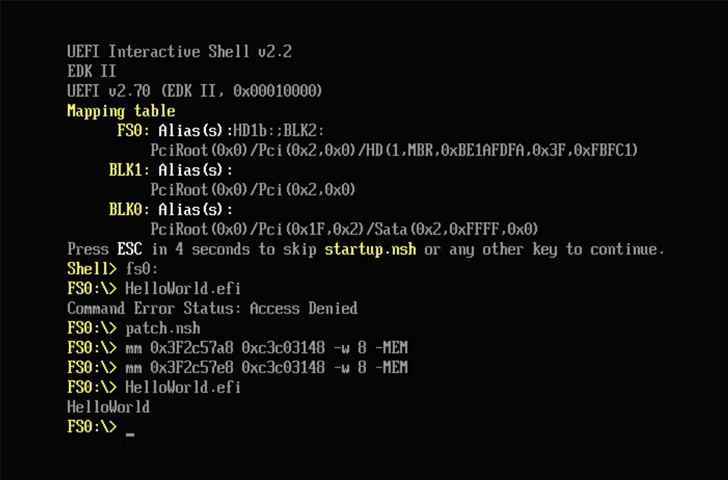

«Estas vulnerabilidades se pueden explotar montando la partición del sistema EFI y reemplazando el cargador de arranque existente con el vulnerable, o modificando una variable UEFI para cargar el cargador vulnerable en lugar del existente», firma de seguridad de hardware Eclypsium dijo en un informe compartido con The Hacker News.

El seguimiento cargadores de arranque específicos del proveedorque fueron firmados y autenticados por Microsoft, se han encontrado vulnerables a la omisión y se han parcheado como parte de la actualización Patch Tuesday del gigante tecnológico lanzada esta semana:

El arranque seguro es un estándar de seguridad diseñado para evitar que los programas maliciosos se carguen cuando una computadora se inicia (arranca) y garantiza que solo se inicie el software en el que confía el fabricante de equipos originales (OEM).

En otras palabras, la explotación exitosa de las fallas podría permitir que un adversario eluda las medidas de seguridad al inicio y ejecute código arbitrario sin firmar durante el proceso de arranque.

Esto puede tener más efectos colaterales, lo que permite que un mal actor obtenga un acceso arraigado y establezca la persistencia en un host de una manera que pueda sobrevivir a las reinstalaciones del sistema operativo y los reemplazos del disco duro, sin mencionar eludir por completo la detección del software de seguridad.

Llamando a CVE-2022-34302 «mucho más sigiloso», Eclypsium señaló que la vulnerabilidad New Horizon Datasys no solo es trivial de explotar en la naturaleza, sino que también puede «permitir evasiones aún más complejas, como deshabilitar los controladores de seguridad».

Los controladores de seguridad, por ejemplo, pueden incluir Mediciones del Módulo de plataforma confiable (TPM) y verificaciones de firmas, dijeron los investigadores de Eclypsium Mickey Shkatov y Jesse Michael.

Vale la pena señalar que la explotación de estas vulnerabilidades requiere que un atacante tenga privilegios de administrador, aunque obtener una escalada de privilegios locales no es insuperable.

«Al igual que BootHole, estas vulnerabilidades resaltan los desafíos de garantizar la integridad de arranque de los dispositivos que dependen de una cadena de suministro compleja de proveedores y códigos que trabajan juntos», concluyeron los investigadores, y agregaron que «estos problemas resaltan cómo las vulnerabilidades simples en el código de terceros pueden socavar todo el proceso».