Se han revelado múltiples fallas de seguridad en los cromatógrafos de gases Emerson Rosemount que podrían ser aprovechadas por actores maliciosos para obtener información confidencial, inducir una condición de denegación de servicio (DoS) e incluso ejecutar comandos arbitrarios.

Las fallas afectan a GC370XA, GC700XA y GC1500XA y residen en las versiones 4.1.5 y anteriores.

Según la firma de seguridad de tecnología operativa (OT) Claroty, las vulnerabilidades incluir dos fallas de inyección de comandos y dos vulnerabilidades de autenticación y autorización separadas que podrían ser utilizadas por atacantes no autenticados para realizar una amplia gama de acciones maliciosas, que van desde la elusión de la autenticación hasta la inyección de comandos.

“La explotación exitosa de estas vulnerabilidades podría permitir que un atacante no autenticado con acceso a la red ejecute comandos arbitrarios, acceda a información confidencial, provoque una condición de denegación de servicio y evite la autenticación para adquirir capacidades de administrador”, dijo la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA). dicho en un aviso publicado en enero.

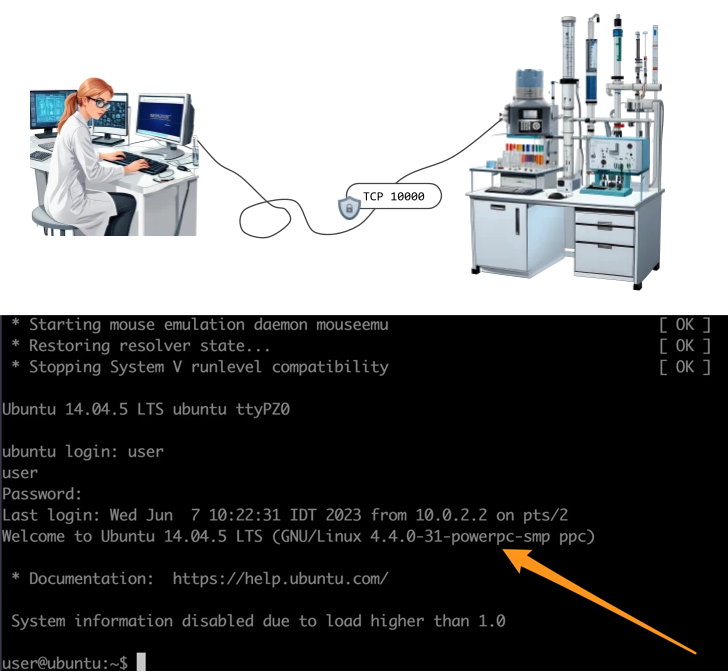

El cromatógrafoEl sistema de medición de gases críticos se puede configurar y gestionar mediante un software llamado MON. El software también se puede utilizar para almacenar datos críticos y generar informes como cromatogramas, historial de alarmas, registros de eventos y registros de mantenimiento.

Análisis de Claroty del firmware y del protocolo propietario utilizado para las comunicaciones entre el dispositivo y el cliente Windows denominado MON2020 Ha revelado las siguientes deficiencias:

- CVE-2023-46687 (Puntuación CVSS: 9,8): un usuario no autenticado con acceso a la red podría ejecutar comandos arbitrarios en el contexto raíz desde una computadora remota

- CVE-2023-49716 (Puntuación CVSS: 6,9): un usuario autenticado con acceso a la red podría ejecutar comandos arbitrarios desde una computadora remota

- CVE-2023-51761 (Puntuación CVSS: 8,3) – Un usuario no autenticado con acceso a la red podría eludir la autenticación y adquirir capacidades de administrador restableciendo la contraseña asociada.

- CVE-2023-43609 (Puntuación CVSS: 6,9): un usuario no autenticado con acceso a la red podría obtener acceso a información confidencial o provocar una condición de denegación de servicio.

Tras una divulgación responsable, Emerson ha liberado [PDF] una versión actualizada del firmware que soluciona las vulnerabilidades. La compañía también recomienda a los usuarios finales que sigan las mejores prácticas de ciberseguridad y se aseguren de que los productos afectados no estén expuestos directamente a Internet.

La divulgación se produce cuando Nozomi Networks detallado varias fallas en AiLux RTU62351B de las que se podría abusar para acceder a recursos confidenciales en el dispositivo, alterar su configuración e incluso lograr la ejecución de comandos arbitrarios como root. Las vulnerabilidades han sido denominadas colectivamente I11USION.

También se han detectado fallos de seguridad. identificado en los dispositivos de monitoreo de temperatura Proges Plus y su software asociado, a saber, Sensor Net Connect y Thermoscan IP, que podrían permitir privilegios de administrador sobre sistemas médicos críticos, lo que haría posible que un actor malicioso manipule las configuraciones del sistema, instale malware y exfiltre datos.

Estas vulnerabilidades, que aún no se han corregido, también podrían provocar una condición DoS de la infraestructura de monitoreo médico, lo que provocaría el deterioro de medicamentos y vacunas sensibles a la temperatura.