Se ha observado a un actor de amenazas con motivación financiera de origen indonesio que aprovecha las instancias de Amazon Web Services (AWS) Elastic Compute Cloud (EC2) para llevar a cabo operaciones ilícitas de criptominería.

Permiso P0 Labs de la compañía de seguridad en la nube, que detectó por primera vez al grupo en noviembre de 2021, le asignó el apodo GUI-vil (pronunciado Goo-ee-vil).

“El grupo muestra una preferencia por las herramientas de interfaz gráfica de usuario (GUI), específicamente el navegador S3 (versión 9.5.5) para sus operaciones iniciales”, dijo la compañía en un informe compartido con The Hacker News. “Al obtener acceso a la consola de AWS, realizan sus operaciones directamente a través del navegador web”.

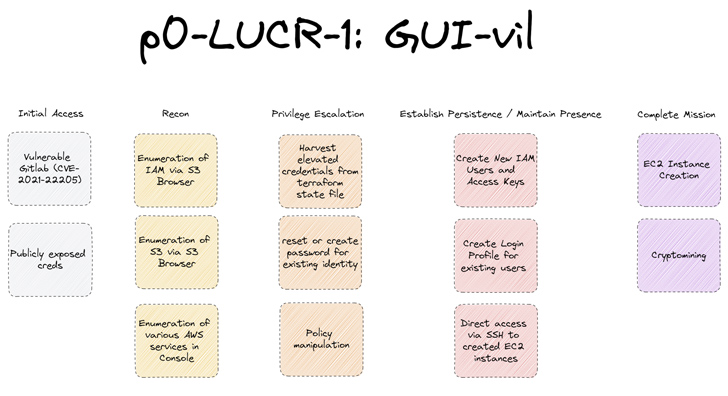

Las cadenas de ataque montadas por GUI-vil implican la obtención de acceso inicial mediante el armamento de claves de AWS en repositorios de código fuente expuestos públicamente en GitHub o el escaneo de instancias de GitLab que son vulnerables a fallas de ejecución remota de código (por ejemplo, CVE-2021-22205).

A un ingreso exitoso le sigue una escalada de privilegios y un reconocimiento interno para revisar todos los depósitos S3 disponibles y determinar los servicios a los que se puede acceder a través de la consola web de AWS.

Un aspecto notable del modus operandi del actor de amenazas es su intento de mezclarse y persistir dentro del entorno de la víctima mediante la creación de nuevos usuarios que se ajustan a la misma convención de nomenclatura y, en última instancia, cumplen sus objetivos.

“GUI-vil también creará claves de acceso para las nuevas identidades que están creando para que puedan continuar usando Navegador S3 con estos nuevos usuarios”, explicó la compañía.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

Alternativamente, el grupo también ha sido visto creación de perfiles de inicio de sesión para los usuarios existentes que no los tienen para habilitar el acceso a la consola de AWS sin levantar banderas rojas.

Los vínculos de GUI-vil con Indonesia se derivan del hecho de que las direcciones IP de origen asociadas con las actividades están vinculadas a dos Números de Sistema Autónomo (ASN) ubicados en el país del sudeste asiático.

“La misión principal del grupo, impulsada financieramente, es crear instancias EC2 para facilitar sus actividades de criptominería”, dijeron los investigadores. “En muchos casos, las ganancias que obtienen de la criptominería son solo una pequeña parte del gasto que las organizaciones víctimas tienen que pagar por ejecutar las instancias EC2”.