Los investigadores de ciberseguridad han descubierto un aumento en las infecciones de malware derivadas de campañas de publicidad maliciosa que distribuyen un cargador llamado FakeBat.

“Estos ataques son de naturaleza oportunista y se dirigen a usuarios que buscan software empresarial popular”, afirmó el equipo de Mandiant Managed Defense. dicho En un informe técnico se afirma que “la infección utiliza un instalador MSIX troyanizado que ejecuta un script de PowerShell para descargar una carga secundaria”.

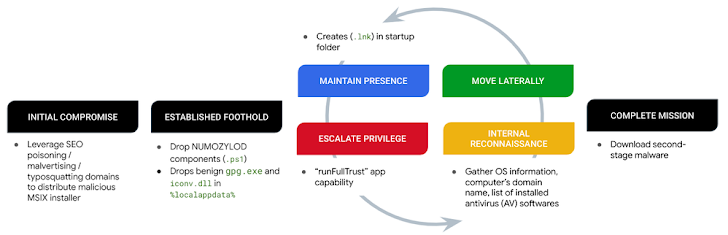

FakeBat, también llamado EugenLoader y PaykLoader, está vinculado a un actor de amenazas llamado Eugenfest. El equipo de inteligencia de amenazas propiedad de Google está rastreando el malware bajo el nombre NUMOZYLOD y ha atribuido la operación de Malware-as-a-Service (MaaS) a UNC4536.

Las cadenas de ataque que propagan el malware utilizan técnicas de descarga automática para empujar a los usuarios que buscan software popular hacia sitios falsos que alojan instaladores MSI con trampas. Algunas de las familias de malware distribuidas a través de FakeBat incluyen IcedID, RedLine Stealer, Lumma Stealer, SectopRAT (también conocido como ArechClient2) y Carbanak, un malware asociado con el grupo de cibercrimen FIN7.

“El modus operandi de UNC4536 consiste en aprovechar el malvertising para distribuir instaladores MSIX troyanizados camuflados en software popular como Brave, KeePass, Notion, Steam y Zoom”, afirmó Mandiant. “Estos instaladores MSIX troyanizados están alojados en sitios web diseñados para imitar sitios legítimos de alojamiento de software, con lo que se incita a los usuarios a descargarlos”.

Lo que hace notable el ataque es el uso de instaladores MSIX disfrazados de Brave, KeePass, Notion, Steam y Zoom, que tienen la capacidad de ejecutar un script antes de lanzar la aplicación principal mediante una configuración llamada startScript.

UNC4536 es esencialmente un distribuidor de malware, lo que significa que FakeBat actúa como un vehículo de entrega de cargas útiles de la siguiente etapa para sus socios comerciales, incluido FIN7.

“NUMOZYLOD recopila información del sistema, incluidos detalles del sistema operativo, dominio al que se unió y productos antivirus instalados”, dijo Mandiant. “En algunas variantes, recopila la dirección IPv4 e IPv6 pública del host y envía esta información a su C2, [and] crea un acceso directo (.lnk) en la carpeta Inicio como su persistencia”.

La revelación se produce poco más de un mes después de que Mandiant también… detallado el ciclo de vida del ataque asociado con otro descargador de malware llamado EMPTYSPACE (también conocido como BrokerLoader o Vetta Loader), que ha sido utilizado por un grupo de amenazas con motivaciones financieras denominado UNC4990 para facilitar la exfiltración de datos y actividades de cryptojacking dirigidas a entidades italianas.