Las instituciones bancarias minoristas en Singapur tienen tres meses para eliminar gradualmente el uso de contraseñas de un solo uso (OTP) para fines de autenticación al iniciar sesión en cuentas en línea para mitigar el riesgo de ataques de phishing.

La decisión fue anunciada por la Autoridad Monetaria de Singapur (MAS) y la Asociación de Bancos de Singapur (ABS) el 9 de julio de 2024.

«Los clientes que hayan activado su token digital en su dispositivo móvil tendrán que utilizar sus tokens digitales para iniciar sesión en la cuenta bancaria a través del navegador o la aplicación de banca móvil», dijo el MAS. dicho.

«El token digital autenticará el inicio de sesión de los clientes sin la necesidad de un OTP que los estafadores puedan robar o engañar a los clientes para que lo revelen».

La MAS también insta a los clientes a activar sus tokens digitales para protegerse contra ataques diseñados para robar credenciales y secuestrar sus cuentas para realizar fraudes financieros.

«Esta medida ofrece a los clientes una mayor protección contra el acceso no autorizado a sus cuentas bancarias», afirmó Ong-Ang Ai Boon, director de ABS, en un comunicado. «Si bien pueden ocasionar algunos inconvenientes, estas medidas son necesarias para ayudar a prevenir estafas y proteger a los clientes».

Si bien los OTP se introdujeron originalmente como una forma de autenticación de segundo factor (2FA) para reforzar la seguridad de las cuentas, los ciberdelincuentes han ideado troyanos bancarios, bots OTP y kits de phishing que son capaces de recopilar dichos códigos utilizando sitios similares.

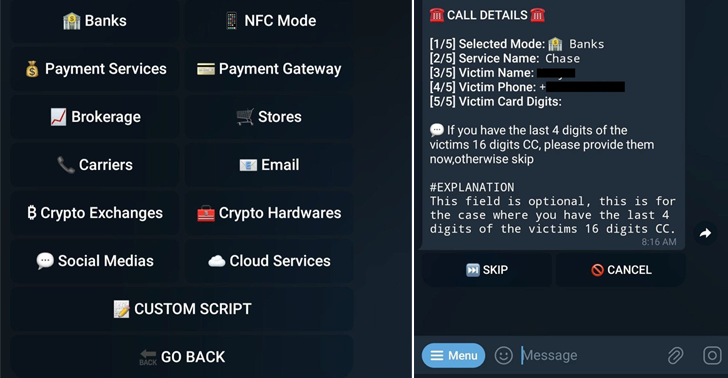

Los bots OTP, accesibles a través de Telegram y publicitados por entre $100 y $420, llevan la ingeniería social al siguiente nivel al llamar a los usuarios y convencerlos de que ingresen el código 2FA en sus teléfonos para ayudar a eludir las protecciones de la cuenta.

Es importante mencionar que estos bots están diseñados principalmente para saquear el código OTP de la víctima, lo que requiere que los estafadores obtengan credenciales válidas a través de otros medios, como violaciones de datos, conjuntos de datos disponibles para la venta en la web oscura y páginas web de recolección de credenciales.

«La principal tarea del bot OTP es llamar a la víctima. Los estafadores cuentan con las llamadas, ya que los códigos de verificación solo son válidos durante un tiempo limitado», dijo la investigadora de amenazas de Kaspersky, Olga Svistunova. dicho en un informe reciente.

«Mientras que un mensaje puede permanecer sin respuesta durante un tiempo, llamar al usuario aumenta las posibilidades de obtener el código. Una llamada telefónica también es una oportunidad para intentar producir el efecto deseado en la víctima con el tono de voz».

La semana pasada, SlashNext reveló detalles de un proyecto «de extremo a extremo». kit de herramientas de phishing denominado FishXProxy que, aunque aparentemente está destinado a «Sólo con fines educativos«, reduce el nivel técnico para los aspirantes a actores de amenazas que buscan montar campañas de phishing a gran escala eludiendo las defensas.

«FishXProxy proporciona a los cibercriminales un arsenal formidable para ataques de phishing por correo electrónico de múltiples capas», afirma la empresa. anotado«Las campañas comienzan con enlaces generados de forma única o archivos adjuntos dinámicos, evitando el escrutinio inicial».

«Las víctimas se enfrentan entonces a sistemas antibot avanzados que utilizan el CAPTCHA de Cloudflare, que filtra las herramientas de seguridad. Un sistema de redireccionamiento inteligente oculta los destinos reales, mientras que la configuración de caducidad de la página dificulta el análisis y facilita la gestión de las campañas».

Otra característica destacable de FishXProxy es el uso de un sistema de seguimiento basado en cookies que permite a los atacantes identificar y rastrear a los usuarios en diferentes proyectos o campañas de phishing. También puede crear archivos adjuntos maliciosos mediante técnicas de contrabando de HTML que permiten evadir la detección.

«El contrabando de HTML es bastante eficaz para eludir los controles de seguridad perimetral, como las puertas de enlace de correo electrónico y los servidores proxy web, por dos razones principales: abusa de las características legítimas de HTML5 y JavaScript, y aprovecha diferentes formas de codificación y cifrado», Cisco Talos dicho.

El aumento del malware móvil a lo largo de los años también ha llevado a Google a revelar un nuevo programa piloto en Singapur que tiene como objetivo evitar que los usuarios descarguen ciertas aplicaciones que abusan de los permisos de las aplicaciones de Android para leer OTP y recopilar datos confidenciales.