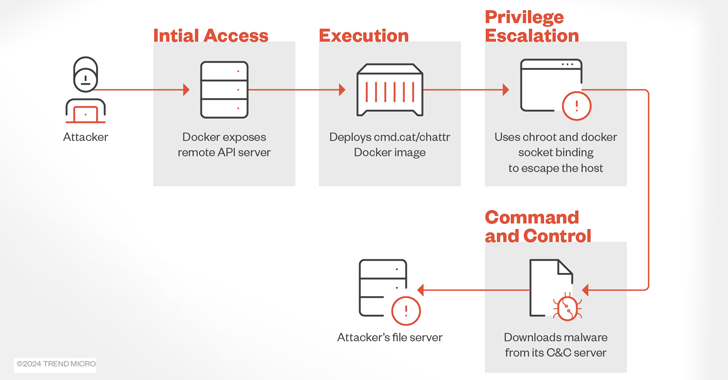

El actor de amenazas conocido como Gato comando se ha vinculado a una campaña de ataque de criptojacking en curso que aprovecha instancias de Docker mal protegidas para implementar mineros de criptomonedas para obtener ganancias financieras.

“Los atacantes utilizaron el contenedor de imágenes acoplable cmd.cat/chattr que recupera la carga útil de su propia infraestructura de comando y control (C&C)”, dijeron los investigadores de Trend Micro Sunil Bharti y Shubham Singh. dicho en un análisis del jueves.

Commando Cat, llamado así por su uso del proyecto Commando de código abierto para generar un contenedor benigno, fue documentado por primera vez a principios de este año por Cado Security.

Los ataques se caracterizan por apuntar a servidores API remotos de Docker mal configurados para implementar una imagen de Docker llamada cmd.cat/chattr, que luego se usa como base para crear una instancia de un contenedor y salir de sus límites usando el comando chroot, y obtener acceso. al sistema operativo anfitrión.

El último paso implica recuperar el binario minero malicioso usando un comando curl o wget desde un servidor C&C (“leetdbs.anondns[.]net/z”) mediante un script de shell. Se sospecha que el binario es ZiggyStarTux, un bot IRC de código abierto basado en el malware Kaiten (también conocido como Tsunami).

“La importancia de esta campaña de ataque radica en el uso de imágenes de Docker para implementar scripts de criptojacking en sistemas comprometidos”, dijeron los investigadores. “Esta táctica permite a los atacantes explotar vulnerabilidades en las configuraciones de Docker mientras evaden la detección del software de seguridad”.

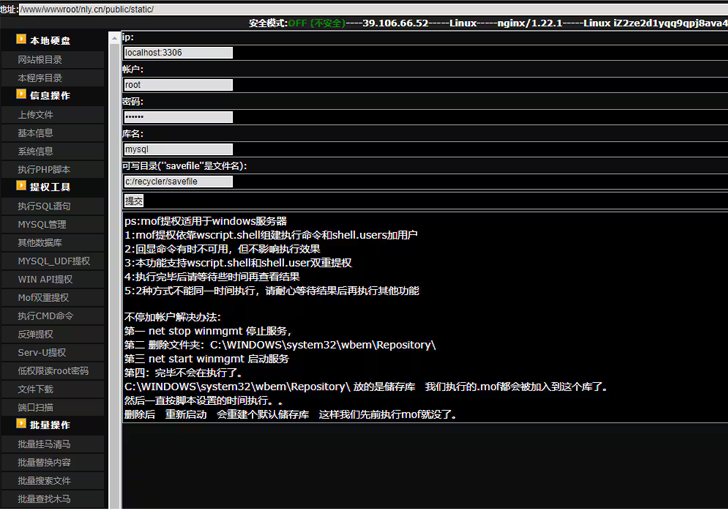

La divulgación se produce cuando Akamai reveló que fallas de seguridad de años en aplicaciones ThinkPHP (por ejemplo, CVE-2018-20062 y CVE-2019-9082) están siendo explotados por un presunto actor de amenazas de habla china para entregar un shell web denominado Dama como parte de una campaña que ha estado en marcha desde el 17 de octubre de 2023.

“El exploit intenta recuperar código ofuscado adicional de otro servidor ThinkPHP comprometido para ganar terreno inicial”, afirman los investigadores de Akamai Ron Mankivsky y Maxim Zavodchik. dicho. “Después de explotar con éxito el sistema, los atacantes instalarán un shell web en idioma chino llamado Dama para mantener el acceso persistente al servidor”.

El web shell está equipado con varias capacidades avanzadas para recopilar datos del sistema, cargar archivos, escanear puertos de red, escalar privilegios y navegar por el sistema de archivos, lo último de lo cual permite a los actores de amenazas realizar operaciones como edición de archivos, eliminación y modificación de marcas de tiempo para fines de ofuscación.

“Los recientes ataques originados por un adversario de habla china resaltan una tendencia actual de atacantes que utilizan un shell web completo, diseñado para un control avanzado de las víctimas”, señalaron los investigadores. “Curiosamente, no todos los clientes objetivo utilizaban ThinkPHP, lo que sugiere que los atacantes pueden estar apuntando indiscriminadamente a una amplia gama de sistemas”.