Microsoft dijo que está desarrollando actualizaciones de seguridad para abordar dos lagunas que, según dijo, podrían aprovecharse para realizar ataques de degradación contra la arquitectura de actualización de Windows y reemplazar las versiones actuales de los archivos de Windows con versiones más antiguas.

Las vulnerabilidades se enumeran a continuación:

- CVE-2024-38202 (Puntuación CVSS: 7,3) – Vulnerabilidad de elevación de privilegios en Windows Update Stack

- CVE-2024-21302 (Puntuación CVSS: 6,7) – Vulnerabilidad de elevación de privilegios en el modo kernel seguro de Windows

El descubrimiento y la denuncia de las fallas se atribuyen al investigador de SafeBreach Labs, Alon Leviev, quien presentó los hallazgos en Sombrero negro de Estados Unidos 2024 y CON DEF 32.

CVE-2024-38202, que tiene su raíz en el componente Windows Backup, permite a un «atacante con privilegios de usuario básicos reintroducir vulnerabilidades previamente mitigadas o eludir algunas características de la seguridad basada en virtualización (VBS)», dijo el gigante tecnológico.

Sin embargo, señaló que un atacante que intente aprovechar la falla tendría que convencer a un administrador o a un usuario con permisos delegados para que realice una restauración del sistema, lo que inadvertidamente activa la vulnerabilidad.

La segunda vulnerabilidad también se refiere a un caso de escalada de privilegios en sistemas Windows que admiten VBS, lo que permite efectivamente a un adversario reemplazar versiones actuales de archivos del sistema Windows con versiones obsoletas.

Las consecuencias de CVE-2024-21302 son que podría utilizarse como arma para reintroducir fallas de seguridad abordadas previamente, eludir algunas características de VBS y exfiltrar datos protegidos por VBS.

Leviev, quien detalló una herramienta llamada Windows Downdate, dicho Podría usarse para convertir una «máquina Windows completamente parcheada en susceptible a miles de vulnerabilidades pasadas, convirtiendo las vulnerabilidades corregidas en días cero y haciendo que el término ‘completamente parcheado’ carezca de sentido en cualquier máquina Windows del mundo».

La herramienta, añadió Leviev, podría «tomar el control del proceso de Windows Update para crear degradaciones totalmente indetectables, invisibles, persistentes e irreversibles en componentes críticos del sistema operativo, lo que me permitió elevar privilegios y eludir funciones de seguridad».

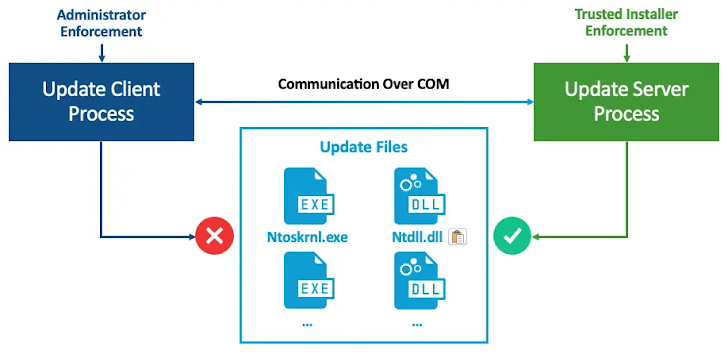

Además, Windows Downdate es capaz de eludir los pasos de verificación, como la verificación de integridad y la aplicación del instalador confiable, lo que hace posible degradar componentes críticos del sistema operativo, incluidas bibliotecas de vínculos dinámicos (DLL), controladores y el kernel NT.

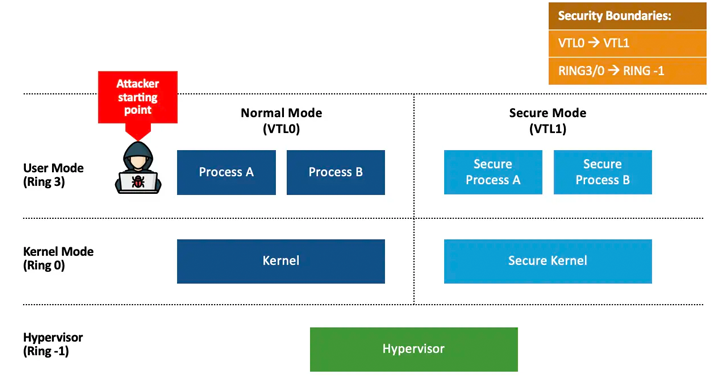

Además, los problemas podrían aprovecharse para degradar el proceso de modo de usuario aislado de Credential Guard, el kernel seguro y el hipervisor de Hyper-V para exponer vulnerabilidades de escalada de privilegios anteriores, así como para deshabilitar VBS, junto con funciones como la integridad del código protegido por hipervisor (HVCI).

El resultado neto es que un sistema Windows completamente parcheado podría volverse susceptible a miles de vulnerabilidades pasadas y convertir las fallas corregidas en días cero.

Estas degradaciones tienen un impacto adicional ya que el sistema operativo informa que el sistema está completamente actualizado, al mismo tiempo que impide la instalación de futuras actualizaciones e inhibe la detección por parte de herramientas de recuperación y escaneo.

«El ataque de degradación que pude realizar en la pila de virtualización dentro de Windows fue posible debido a una falla de diseño que permitía que niveles/anillos de confianza virtuales menos privilegiados actualizaran componentes que residían en niveles/anillos de confianza virtuales más privilegiados», dijo Leviev.

«Esto fue muy sorprendente, dado que las características VBS de Microsoft se anunciaron en 2015, lo que significa que la superficie de ataque de degradación que descubrí ha existido durante casi una década».