Una campaña de extorsión a gran escala ha comprometido a varias organizaciones aprovechándose de archivos de variables de entorno de acceso público (.env) que contienen credenciales asociadas a aplicaciones de redes sociales y en la nube.

«Durante esta campaña se cometieron múltiples errores de seguridad, entre ellos: exposición de variables de entorno, uso de credenciales de larga duración y ausencia de una arquitectura de privilegios mínimos», Palo Alto Networks Unit 42 dicho en un informe del jueves.

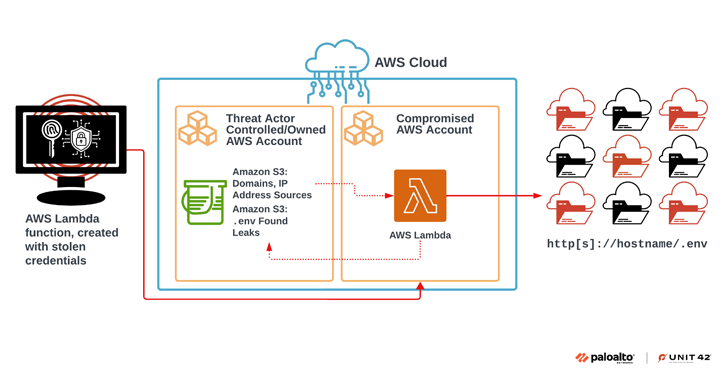

La campaña se destaca por establecer su infraestructura de ataque dentro de los entornos de Amazon Web Services (AWS) de las organizaciones infectadas y usarlos como plataforma de lanzamiento para escanear más de 230 millones de objetivos únicos en busca de datos confidenciales.

Con 110.000 dominios atacados, se dice que la actividad maliciosa ha capturado más de 90.000 variables únicas en los archivos .env, de las cuales 7.000 pertenecían a servicios en la nube de organizaciones y 1.500 variables están vinculadas a cuentas de redes sociales.

«La campaña consistió en que los atacantes consiguieron obtener un rescate de los datos alojados en contenedores de almacenamiento en la nube», dijo Unit 42. «El evento no incluyó a los atacantes que cifraran los datos antes del rescate, sino que extrajeron los datos y colocaron la nota de rescate en el contenedor de almacenamiento en la nube comprometido».

El aspecto más sorprendente de los ataques es que no se basan en vulnerabilidades de seguridad o configuraciones erróneas en los servicios de los proveedores de la nube, sino que surgen de la exposición accidental de archivos .env en aplicaciones web no seguras para obtener acceso inicial.

Una violación exitosa de un entorno de nube allana el camino para pasos de descubrimiento y reconocimiento exhaustivos con el objetivo de ampliar su presencia, y los actores de amenazas utilizan las claves de acceso de AWS Identity and Access Management (IAM) para crear nuevos roles y aumentar sus privilegios.

Luego, el nuevo rol de IAM con permisos administrativos se utiliza para crear nuevas funciones de AWS Lambda para iniciar una operación de escaneo automatizada en Internet que contiene millones de dominios y direcciones IP.

«El script recuperó una lista de objetivos potenciales de un bucket S3 de terceros de acceso público explotado por el actor de amenazas», dijeron los investigadores de la Unidad 42 Margaret Zimmermann, Sean Johnstone, William Gamazo y Nathaniel Quist.

«La lista de objetivos potenciales sobre los que iteró la función lambda maliciosa contenía un registro de dominios de víctimas. Para cada dominio de la lista, el código realizó una solicitud cURL, dirigida a cualquier archivo de variable de entorno expuesto en ese dominio (es decir, https://

Si el dominio de destino aloja un archivo de entorno expuesto, las credenciales de texto sin formato contenidas en el archivo se extraen y almacenan en una carpeta recién creada dentro de otro depósito público de AWS S3 controlado por un actor de amenazas. Desde entonces, AWS ha dado de baja el depósito.

Se descubrió que la campaña de ataque selecciona específicamente instancias en las que los archivos .env contienen credenciales de Mailgun, lo que indica un esfuerzo por parte del adversario para aprovecharlos para enviar correos electrónicos de phishing desde dominios legítimos y eludir las protecciones de seguridad.

La cadena de infección termina cuando el actor de amenazas exfiltra y elimina datos confidenciales del depósito S3 de la víctima y carga una nota de rescate que los insta a contactarse y pagar un rescate para evitar vender la información en la web oscura.

Las motivaciones financieras del ataque también son evidentes en los intentos fallidos del actor de la amenaza de crear nuevos recursos Elastic Cloud Compute (EC2) para la minería ilícita de criptomonedas.

Actualmente no está claro quién está detrás de la campaña, en parte debido al uso de VPN y la red TOR para ocultar su verdadero origen, aunque Unit 42 dijo que detectó dos direcciones IP que fueron geolocalizadas en Ucrania y Marruecos como parte de la función lambda y las actividades de exfiltración de S3, respectivamente.

«Los atacantes detrás de esta campaña probablemente aprovecharon técnicas de automatización extensivas para operar con éxito y rapidez», dijeron los investigadores. «Esto indica que estos grupos de actores de amenazas son expertos y tienen conocimientos en técnicas y procesos de arquitectura de nube avanzados».