Microsoft reveló el martes que tomó medidas para suspender las cuentas que se usaron para publicar contenido malicioso. conductores que fueron certificados por su Windows Programa de desarrollo de hardware se utilizaron para firmar malware.

El gigante tecnológico dijo que su investigación reveló que la actividad estaba restringida a varias cuentas de programas de desarrolladores y que no se detectó ningún otro compromiso.

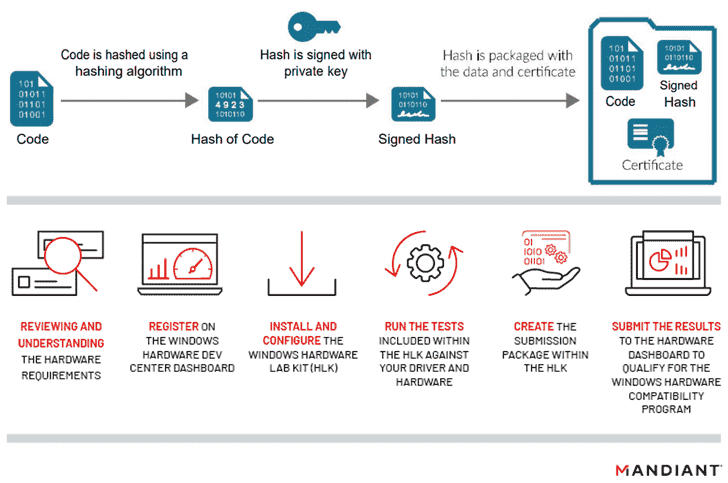

La firma criptográfica del malware es preocupante, sobre todo porque no solo socava un mecanismo de seguridad clave, sino que también permite a los actores de amenazas subvertir los métodos de detección tradicionales e infiltrarse en las redes de destino para realizar operaciones altamente privilegiadas.

La investigación, declaró Redmond, se inició después de que las firmas de ciberseguridad Mandiant, SentinelOne y Sophos notificaron que los controladores no autorizados se estaban utilizando en los esfuerzos posteriores a la explotación, incluida la implementación de ransomware, el 19 de octubre de 2022.

Un aspecto notable de estos ataques fue que el adversario ya había obtenido privilegios administrativos en los sistemas comprometidos antes de usar los controladores.

«Varias cuentas de desarrolladores del Centro de socios de Microsoft se comprometieron a enviar controladores maliciosos para obtener una firma de Microsoft», dijo Microsoft. explicado. «Un nuevo intento de enviar un controlador malicioso para firmar el 29 de septiembre de 2022 llevó a la suspensión de las cuentas de los vendedores a principios de octubre».

Según un análisis de los actores de amenazas de Sophos afiliados al ransomware Cuba (también conocido como COLDDRAW), instalaron un controlador malicioso firmado en un intento fallido de desactivar las herramientas de detección de puntos finales a través de un novedoso cargador de malware denominado BURNTCIGAR, que fue revelado por primera vez por Mandiant en febrero de 2022.

La empresa también identificó tres variantes del controlador firmado por certificados de firma de código que pertenecen a dos empresas chinas, Zhuhai Liancheng Technology y Beijing JoinHope Image Technology.

El razonamiento detrás del uso de controladores firmados es que ofrece una forma para que los actores de amenazas se desplacen. medidas de seguridad cruciales que requieren que los controladores en modo kernel estén firmados para que Windows cargue el paquete. Además, la técnica hace un mal uso de las herramientas de seguridad de confianza de facto que se encuentran en los controladores certificados por Microsoft para su beneficio.

«Los actores de amenazas están ascendiendo en la pirámide de confianza, intentando utilizar claves criptográficas cada vez más confiables para firmar digitalmente a sus controladores», dijeron los investigadores de Sophos Andreas Klopsch y Andrew Brandt. dijo. «Las firmas de un editor de software grande y confiable hacen que sea más probable que el controlador se cargue en Windows sin obstáculos».

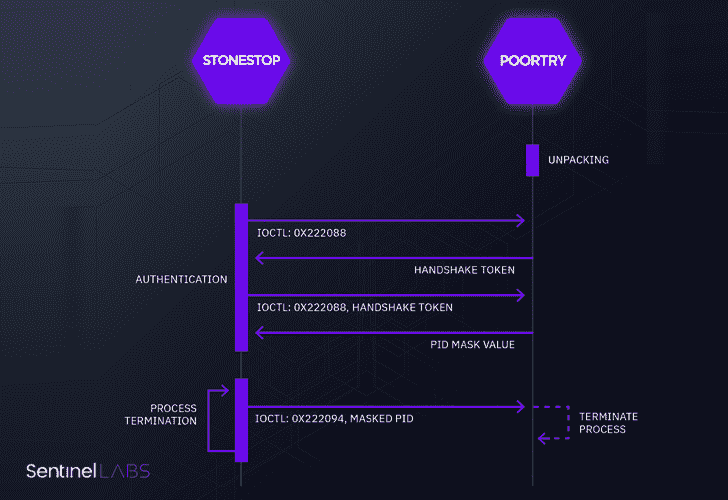

Mandiant, propiedad de Google, en una divulgación coordinada, dijo observó un grupo de amenazas motivado financieramente conocido como UNC3944 que empleaba un cargador llamado STONESTOP para instalar un controlador malicioso denominado POORTRY que está diseñado para finalizar los procesos asociados con el software de seguridad y eliminar archivos.

Afirmando que ha «observado continuamente que los actores de amenazas usan certificados de firma de código comprometidos, robados y comprados ilícitamente para firmar malware», la firma de inteligencia de amenazas y respuesta a incidentes señaló que «varias familias de malware distintas, asociadas con distintos actores de amenazas, han sido firmadas con este proceso».

Esto ha dado lugar a la posibilidad de que estos grupos de piratas informáticos puedan aprovechar un servicio criminal para la firma de código (es decir, la firma de controladores maliciosos como un servicio), en el que el proveedor obtiene los artefactos de malware firmados a través del proceso de certificación de Microsoft en nombre de los actores.

Se dice que STONESTOP y POORTRY fueron utilizados por UNC3944 en ataques dirigidos a los sectores de telecomunicaciones, BPO, MSSP, servicios financieros, criptomonedas, entretenimiento y transporte, SentinelOne dijoagregando un actor de amenazas diferente que utilizó un controlador firmado similar que resultó en la implementación del ransomware Hive.

Desde entonces, Microsoft revocó los certificados de los archivos afectados y suspendió las cuentas de vendedor de los socios para contrarrestar las amenazas como parte de su actualización Patch Tuesday de diciembre de 2022.

Esta no es la primera vez que se abusa de los certificados digitales para firmar malware. El año pasado, un controlador de Netfilter certificado por Microsoft resultó ser un rootkit de Windows malicioso que se observó comunicándose con servidores de comando y control (C2) ubicados en China.

Sin embargo, no es un fenómeno exclusivo de Windows, ya que Google publicó este mes hallazgos de que los certificados de plataforma comprometidos administrados por fabricantes de dispositivos Android, incluidos Samsung y LG, se habían utilizado para firmar aplicaciones maliciosas distribuidas a través de canales no oficiales.

El desarrollo también se produce en medio de un abuso más amplio de controladores firmados para sabotear el software de seguridad en los últimos meses. El ataque, denominado Traiga su propio controlador vulnerable (BYOVD), implica la explotación de controladores legítimos que contienen deficiencias conocidas para aumentar los privilegios y ejecutar acciones posteriores al compromiso.

Microsoft, a finales de octubre, dijo es habilitando la lista de bloqueo de controladores vulnerables (DriverSiPolicy.p7b) de forma predeterminada para todos los dispositivos con la actualización de Windows 11 2022, junto con la validación de que es la misma en diferentes versiones del sistema operativo, siguiendo un Ars Technica reporte que destacó las inconsistencias en la actualización de la lista de bloqueo para máquinas con Windows 10.

«Los mecanismos de firma de código son una característica importante en los sistemas operativos modernos», dijo SentinelOne. «La introducción de la aplicación de la firma de controladores fue clave para detener la ola de rootkits durante años. La efectividad cada vez menor de la firma de código representa una amenaza para la seguridad y los mecanismos de verificación en todas las capas del sistema operativo».