Los actores de amenazas están adoptando un marco de comando y control (C2) de código abierto conocido como Havoc como una alternativa a otros conjuntos de herramientas legítimos conocidos como Cobalt Strike, Sliver y Brute Ratel.

La firma de seguridad cibernética Zscaler dijo que observó una nueva campaña a principios de enero de 2023 dirigida a una organización gubernamental no identificada que utilizó Estragos.

“Si bien los marcos C2 son prolíficos, el marco Havoc de código abierto es un marco avanzado de comando y control posterior a la explotación capaz de eludir la versión más actual y actualizada de Windows 11 defender debido a la implementación de técnicas de evasión avanzadas, como llamadas al sistema indirectas. y ofuscación del sueño”, los investigadores Niraj Shivtarkar y Niraj Shivtarkar dicho.

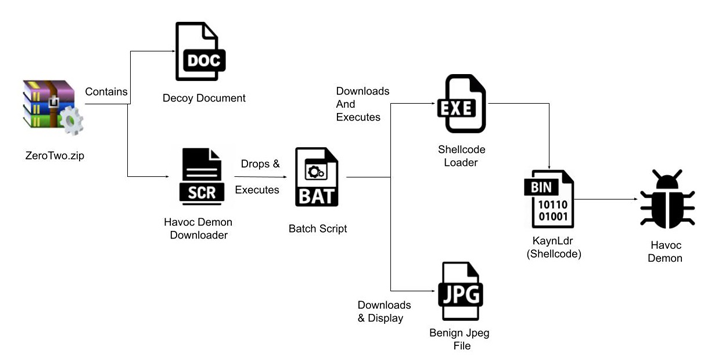

La secuencia de ataque documentada por Zscaler comienza con un archivo ZIP que incorpora un documento de señuelo y un archivo de protector de pantalla que está diseñado para descargar e iniciar el agente Havoc Demon en el host infectado.

Demon es el implante generado a través de Havoc Framework y es análogo al Beacon entregado a través de Cobalt Strike para lograr un acceso persistente y distribuir cargas maliciosas.

También viene con una amplia variedad de características que dificultan su detección, lo que la convierte en una herramienta lucrativa en manos de los actores de amenazas, incluso cuando los proveedores de seguridad cibernética son empujando hacia atrás contra el abuso de dicho software legítimo del equipo rojo.

“Después de que Demon se implementa con éxito en la máquina del objetivo, el servidor puede ejecutar varios comandos en el sistema de destino”, dijo Zscaler, y agregó que el servidor registra el comando y su respuesta al momento de la ejecución. Posteriormente, los resultados se cifran y se transmiten de vuelta al servidor C2.

Havoc también se ha empleado en relación con un módulo npm fraudulento denominado aabquerys que, una vez instalado, desencadena un proceso de tres etapas para recuperar el implante Demon. Desde entonces, el paquete ha sido retirado.