Al actor de amenazas norcoreano conocido como Lazarus Group se le ha atribuido la explotación de día cero de una falla de seguridad ahora parcheada en Google Chrome para tomar el control de los dispositivos infectados.

El proveedor de ciberseguridad Kaspersky dijo que descubrió una nueva cadena de ataque en mayo de 2024 que tenía como objetivo la computadora personal de un ciudadano ruso anónimo con la puerta trasera Manuscrypt.

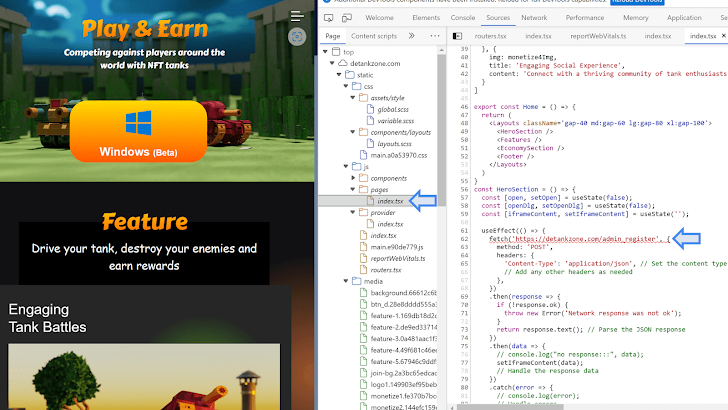

Esto implica activar el exploit de día cero simplemente al visitar un sitio web de juego falso (“detankzone[.]com”) que estaba dirigido a personas del sector de las criptomonedas. Se estima que la campaña comenzó en febrero de 2024.

“En la superficie, este sitio web se parecía a una página de producto diseñada profesionalmente para un juego de tanques de campo de batalla en línea (MOBA) multijugador basado en NFT (token no fungible) de finanzas descentralizadas (DeFi), que invitaba a los usuarios a descargar una versión de prueba”, investigadores de Kaspersky. Boris Larin y Vasili Berdnikov dicho.

“Pero eso era sólo un disfraz. Bajo el capó, este sitio web tenía un script oculto que se ejecutaba en el navegador Google Chrome del usuario, lanzando un exploit de día cero y dando a los atacantes control total sobre la PC de la víctima”.

La vulnerabilidad en cuestión es CVE-2024-4947, un error de confusión de tipos en el motor V8 JavaScript y WebAssembly que Google parchó a mediados de mayo de 2024.

El uso de un juego de tanques malicioso (DeTankWar, DeFiTankWar, DeTankZone o TankWarsZone) como conducto para distribuir malware es una táctica que Microsoft ha atribuido a otro grupo de actividades de amenazas de Corea del Norte denominado Moonstone Sleet.

Estos ataques se llevan a cabo acercándose a posibles objetivos a través de correo electrónico o plataformas de mensajería, engañándolos para que instalen el juego haciéndose pasar por una empresa de blockchain o un desarrollador de juegos que busca oportunidades de inversión.

Los últimos hallazgos de Kaspersky añaden otra pieza al rompecabezas del ataque, destacando el papel desempeñado por el exploit de día cero en la campaña.

Específicamente, el exploit contiene código para dos vulnerabilidades: la primera se usa para otorgar a los atacantes acceso de lectura y escritura a todo el espacio de direcciones del proceso de Chrome desde JavaScript (CVE-2024-4947), y se abusa de la segunda para sortear el Caja de arena V8.

“El [second] La vulnerabilidad es que la máquina virtual tiene un número fijo de registros y una matriz dedicada para almacenarlos, pero los índices de registros se decodifican de los cuerpos de instrucciones y no se verifican”, explicaron los investigadores. “Esto permite a los atacantes acceder a la memoria fuera del límites de la matriz de registros.”

La derivación de la zona de pruebas V8 fue parcheado por Google en marzo de 2024 luego de un informe de error presentado el 20 de marzo de 2024. Dicho esto, actualmente no se sabe si los atacantes lo descubrieron antes y lo utilizaron como arma como un día cero, o si fue explotado como un día N. vulnerabilidad.

A la explotación exitosa le sigue el actor de la amenaza que ejecuta un validador que toma la forma de un código shell responsable de recopilar información del sistema, que luego se utiliza para determinar si la máquina es lo suficientemente valiosa como para llevar a cabo más acciones posteriores a la explotación. Actualmente se desconoce la carga útil exacta entregada después de esta etapa.

“Lo que nunca deja de impresionarnos es cuánto esfuerzo pone Lazarus APT en sus campañas de ingeniería social”, dijo la compañía rusa, señalando el patrón del actor de amenazas de contactar a figuras influyentes en el espacio de las criptomonedas para ayudarlos a promocionar su sitio web malicioso.

“Durante varios meses, los atacantes estuvieron construyendo su presencia en las redes sociales, haciendo publicaciones periódicas en X (anteriormente Twitter) desde múltiples cuentas y promocionando su juego con contenido producido por IA generativa y diseñadores gráficos”.

La actividad del atacante se ha observado en X y LinkedIn, sin mencionar los sitios web especialmente diseñados y los mensajes de correo electrónico enviados a objetivos de interés.

El sitio web también está diseñado para atraer a los visitantes a descargar un archivo ZIP (“detankzone.zip”) que, una vez lanzado, es un juego descargable completamente funcional que requiere el registro del jugador, pero que también contiene un código para iniciar un cargador personalizado con el nombre en código YouieLoad, como anteriormente. detallado por Microsoft.

Es más, se cree que el Grupo Lazarus robó el código fuente del juego de un juego legítimo de blockchain de juego para ganar (P2E) llamado DeFiTankTierra (DFTL), que sufrió un truco propio en marzo de 2024, lo que provocó el robo de monedas DFTL2 por valor de 20.000 dólares.

Aunque los desarrolladores del proyecto culparon a una persona interna por la violación, Kaspersky sospecha que el Grupo Lazarus estuvo detrás de esto y que robaron el código fuente del juego junto con las monedas DFTL2 y lo reutilizaron para avanzar en sus objetivos.

“Lazarus es uno de los actores APT más activos y sofisticados, y el beneficio económico sigue siendo una de sus principales motivaciones”, dijeron los investigadores.

“Las tácticas de los atacantes están evolucionando y constantemente idean nuevos y complejos esquemas de ingeniería social. Lazarus ya ha comenzado a utilizar con éxito la IA generativa, y predecimos que idearán ataques aún más elaborados usándola”.