Se ha observado una campaña de correo electrónico de phishing dirigido a reclutadores con una puerta trasera de JavaScript llamada More_eggs, lo que indica esfuerzos persistentes para señalar el sector bajo la apariencia de señuelos falsos para solicitantes de empleo.

“Un sofisticado señuelo de phishing engañó a un oficial de reclutamiento para que descargara y ejecutara un archivo malicioso disfrazado de currículum, lo que provocó una infección de puerta trasera more_eggs”, afirman los investigadores de Trend Micro Ryan Soliven, Maria Emreen Viray y Fe Cureg. dicho en un análisis.

More_eggs, vendido como malware como servicio (MaaS), es un software malicioso que viene con capacidades para desviar credenciales, incluidas aquellas relacionadas con cuentas bancarias en línea, cuentas de correo electrónico y cuentas de administrador de TI.

Se atribuye a un actor de amenazas llamado grupo Golden Chickens (también conocido como Venom Spider) y ha sido utilizado por varios otros grupos de delitos electrónicos como FIN6 (también conocido como Venom Spider). ITG08), Cobalto y Evilnum.

A principios de junio, eSentire reveló detalles de un ataque similar que aprovecha LinkedIn como vector de distribución de currículums falsos alojados en un sitio controlado por un atacante. Los archivos, en realidad, son archivos de acceso directo de Windows (LNK) que, al abrirse, desencadenan la secuencia de infección.

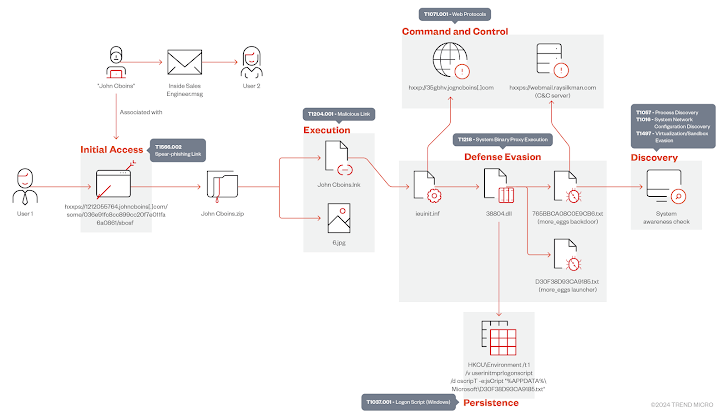

Los últimos hallazgos de Trend Micro marcan una ligera desviación del patrón observado anteriormente en el sentido de que los actores de la amenaza enviaron un correo electrónico de phishing en un probable intento de generar confianza y ganarse su confianza. El ataque se observó a finales de agosto de 2024 y tuvo como objetivo un líder de búsqueda de talentos que trabajaba en el sector de la ingeniería.

“Poco después, un oficial de reclutamiento descargó un supuesto currículum, John Cboins.zip, de una URL usando Google Chrome”, dijeron los investigadores. “No se determinó de dónde obtuvo este usuario la URL. Sin embargo, de las actividades de ambos usuarios quedó claro que estaban buscando un ingeniero de ventas interno”.

La URL en cuestión, johncboins[.]com, contiene un botón “Descargar CV” para incitar a la víctima a descargar un archivo ZIP que contiene el archivo LNK. Vale la pena señalar que la cadena de ataque reportada por eSentire también incluye un sitio idéntico con un botón similar que descarga directamente el archivo LNK.

Al hacer doble clic en el archivo LNK, se ejecutan comandos ofuscados que conducen a la ejecución de una DLL maliciosa que, a su vez, es responsable de eliminar la puerta trasera More_eggs a través de un iniciador.

More_eggs comienza sus actividades verificando primero si se está ejecutando con privilegios de administrador o usuario, y luego ejecuta una serie de comandos para realizar un reconocimiento del host comprometido. Posteriormente, se dirige a un servidor de comando y control (C2) para recibir y ejecutar cargas útiles de malware secundario.

Trend Micro dijo que observó otra variación de la campaña que incluye componentes PowerShell y Visual Basic Script (VBS) como parte del proceso de infección.

“Atribuir estos ataques es un desafío debido a la naturaleza de MaaS, que permite la subcontratación de varios componentes e infraestructura de ataque”, dijo. “Esto hace que sea difícil identificar a los actores de amenazas específicos, ya que varios grupos pueden utilizar los mismos conjuntos de herramientas e infraestructura proporcionada por servicios como los que ofrece Golden Chickens”.

Dicho esto, se sospecha que el ataque podría haber sido obra de FIN6, señaló la compañía, citando las tácticas, técnicas y procedimientos (TTP) empleados.

El desarrollo se produce semanas después de que HarfangLab arrojara luz sobre PackXOR, un empaquetador privado utilizado por el grupo de cibercrimen FIN7 para cifrar y ofuscar la herramienta AvNeutralizer.

La firma francesa de ciberseguridad dijo que observó que se utilizaba el mismo empaquetador para “proteger cargas útiles no relacionadas”, como el minero de criptomonedas XMRig y el rootkit r77, lo que plantea la posibilidad de que otros actores de amenazas también puedan aprovecharlo.

“Es posible que los desarrolladores de PackXOR estén conectados al clúster FIN7, pero el empaquetador parece usarse para actividades que no están relacionadas con FIN7”, HarfangLab dicho.