Durante el año pasado, se encontraron más de 140.000 sitios web de phishing vinculados a una plataforma de phishing como servicio (PhaaS) llamada Sniper Dz, lo que indica que está siendo utilizada por una gran cantidad de ciberdelincuentes para llevar a cabo el robo de credenciales.

“Para posibles phishers, Sniper Dz ofrece un panel de administración en línea con un catálogo de páginas de phishing”, dijeron los investigadores de la Unidad 42 de Palo Alto Networks, Shehroze Farooqi, Howard Tong y Alex Starov. dicho en un informe técnico.

“Los phishing pueden alojar estas páginas de phishing en la infraestructura propiedad de Sniper Dz o descargar plantillas de phishing de Sniper Dz para alojarlas en sus propios servidores”.

Quizás lo que lo hace aún más lucrativo es que estos servicios se brindan de forma gratuita. Dicho esto, las credenciales obtenidas mediante los sitios de phishing también se filtran a los operadores de la plataforma PhaaS, una técnica que Microsoft llama doble robo.

Las plataformas PhaaS se han convertido en una forma cada vez más común para que los aspirantes a actores de amenazas ingresen al mundo del cibercrimen, permitiendo incluso a aquellos con poca experiencia técnica montar ataques de phishing a escala.

Estos kits de phishing se pueden comprar en Telegram, con canales y grupos dedicados que atienden todos y cada uno de los aspectos de la cadena de ataque, desde los servicios de alojamiento hasta el envío de mensajes de phishing.

Sniper Dz no es una excepción, ya que los actores de amenazas operan un canal de Telegram con más de 7170 suscriptores al 1 de octubre de 2024. El canal se creó el 25 de mayo de 2020.

Curiosamente, un día después de que se publicara el informe de la Unidad 42, las personas detrás del canal habilitaron el opción de eliminación automática para borrar automáticamente todas las publicaciones después de un mes. Esto probablemente sugiere un intento de ocultar rastros de su actividad, aunque los mensajes anteriores permanecen intactos en el historial de chat.

Se puede acceder a la plataforma PhaaS en clearnet y requiere registrar una cuenta para “obtener sus estafas y herramientas de piratería”, según la página de inicio del sitio web.

un vídeo subido a Vimeo en enero de 2021 muestra que el servicio ofrece plantillas fraudulentas listas para usar para varios sitios en línea como X, Facebook, Instagram, Skype, Yahoo, Netflix, Steam, Snapchat y PayPal en inglés, árabe y francés. El vídeo tiene más de 67.000 visitas hasta la fecha.

The Hacker News también ha identificado vídeos tutoriales subido a YouTube que lleva a los espectadores a través de los diferentes pasos necesarios para descargar plantillas de Sniper Dz y configurar páginas de destino falsas para PUBG y Free Fire en plataformas legítimas como Google Blogger.

Sin embargo, no está claro si tienen alguna conexión con los desarrolladores de Sniper Dz o si son simplemente clientes del servicio.

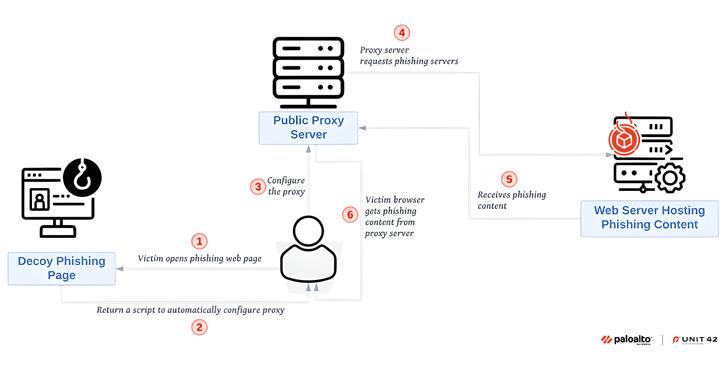

Sniper Dz tiene la capacidad de alojar páginas de phishing en su propia infraestructura y proporcionar enlaces personalizados que apunten a esas páginas. Luego, estos sitios se ocultan detrás de un servidor proxy legítimo (proxymesh[.]com) para evitar la detección.

“El grupo detrás de Sniper Dz configura este servidor proxy para cargar automáticamente contenido de phishing desde su propio servidor sin comunicaciones directas”, dijeron los investigadores.

“Esta técnica puede ayudar a Sniper Dz a proteger sus servidores backend, ya que el navegador de la víctima o un rastreador de seguridad considerará que el servidor proxy es responsable de cargar la carga útil de phishing”.

La otra opción para los ciberdelincuentes es descargar plantillas de páginas de phishing sin conexión como archivos HTML y alojarlas en sus propios servidores. Además, Sniper Dz ofrece herramientas adicionales para convertir plantillas de phishing al formato de Blogger que luego podrían alojarse en dominios de Blogspot.

Las credenciales robadas finalmente se muestran en un panel de administración al que se puede acceder iniciando sesión en el sitio clearnet. La Unidad 42 dijo que observó un aumento en la actividad de phishing utilizando Sniper Dz, dirigida principalmente a usuarios web en los EE. UU., a partir de julio de 2024.

“Las páginas de phishing de Sniper Dz extraen las credenciales de las víctimas y las rastrean a través de una infraestructura centralizada”, dijeron los investigadores. “Esto podría ayudar a Sniper Dz a recopilar las credenciales de las víctimas robadas por phishers que utilizan su plataforma PhaaS”.

El desarrollo se produce cuando Cisco Talos reveló que los atacantes están abusando de las páginas web conectadas a la infraestructura SMTP backend, como páginas de formularios de creación de cuentas y otras que envían un correo electrónico al usuario, para evitar los filtros de spam y distribuir correos electrónicos de phishing.

Estos ataques aprovechan la mala validación y desinfección de las entradas que prevalecen en estos formularios web para incluir enlaces y texto maliciosos. Otras campañas llevan a cabo ataques de relleno de credenciales contra servidores de correo de organizaciones legítimas para obtener acceso a cuentas de correo electrónico y enviar spam.

“Muchos sitios web permiten a los usuarios registrarse para obtener una cuenta e iniciar sesión para acceder a funciones o contenidos específicos”, dijo el investigador de Talos, Jaeson Schultz. dicho. “Por lo general, tras el registro exitoso del usuario, se envía un correo electrónico al usuario para confirmar la cuenta”.

“En este caso, los spammers han sobrecargado el campo del nombre con texto y un enlace, que desafortunadamente no está validado ni desinfectado de ninguna manera. El correo electrónico resultante a la víctima contiene el enlace del spammer”.

También sigue al descubrimiento de una nueva campaña de phishing por correo electrónico que aprovecha un documento aparentemente inofensivo de Microsoft Excel para propagar una variante sin archivos de Remcos RAT mediante la explotación de una falla de seguridad conocida (CVE-2017-0199).

“Al abrir el [Excel] archivo, los objetos OLE se utilizan para desencadenar la descarga y ejecución de una aplicación HTA maliciosa”, dijo el investigador de Trellix Trishaan Kalra. dicho. “Esta aplicación HTA lanza posteriormente una cadena de comandos de PowerShell que culminan con la inyección de un Remcos RAT sin archivos en un proceso legítimo de Windows”.