Las agencias de ciberseguridad de Australia, Canadá, Alemania, Japón, Nueva Zelanda, Corea del Sur, el Reino Unido y los EE. UU. han publicado un aviso conjunto sobre un grupo de ciberespionaje vinculado a China llamado APT40advirtiendo sobre su capacidad de cooptar exploits para fallas de seguridad recientemente reveladas en cuestión de horas o días después de su publicación.

“APT 40 ha atacado anteriormente a organizaciones en varios países, incluidos Australia y Estados Unidos”, dijeron las agencias. dicho“Cabe destacar que APT 40 posee la capacidad de transformar y adaptar rápidamente pruebas de concepto (PoC) de vulnerabilidades para operaciones de detección, reconocimiento y explotación”.

Se sabe que el colectivo adversario, también conocido como Bronze Mohawk, Gingham Typhoon (anteriormente Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 y TEMP.Periscope, está activo desde al menos 2013 y lleva a cabo ataques cibernéticos contra entidades de la región Asia-Pacífico. Se estima que su base está en Haikou.

En julio de 2021, Estados Unidos y sus aliados atribuyeron oficialmente al grupo una afiliación al Ministerio de Seguridad del Estado (MSS) de China, acusando a varios miembros del equipo de piratas informáticos de orquestar una campaña de varios años dirigida a diferentes sectores para facilitar el robo de secretos comerciales, propiedad intelectual e información de alto valor.

En los últimos años, APT40 se ha vinculado a oleadas de intrusiones que distribuyen el marco de reconocimiento ScanBox, así como a la explotación de una falla de seguridad en WinRAR (CVE-2023-38831, puntuación CVSS: 7,8) como parte de una campaña de phishing dirigida a Papúa Nueva Guinea para distribuir una puerta trasera denominada BOXRAT.

Luego, a principios de marzo de este año, el gobierno de Nueva Zelanda implicó al actor de la amenaza en la vulneración de la Oficina del Asesor Parlamentario y del Servicio Parlamentario en 2021.

“APT40 identifica nuevos exploits dentro de software público ampliamente utilizado como Log4j, Atlassian Confluence y Microsoft Exchange para atacar la infraestructura de la vulnerabilidad asociada”, dijeron las agencias autoras.

“APT40 realiza periódicamente reconocimientos en redes de interés, incluidas redes en los países de las agencias de creación, en busca de oportunidades para comprometer sus objetivos. Este reconocimiento periódico prepara al grupo para identificar dispositivos vulnerables, al final de su vida útil o que ya no reciben mantenimiento en redes de interés, y para implementar rápidamente ataques”.

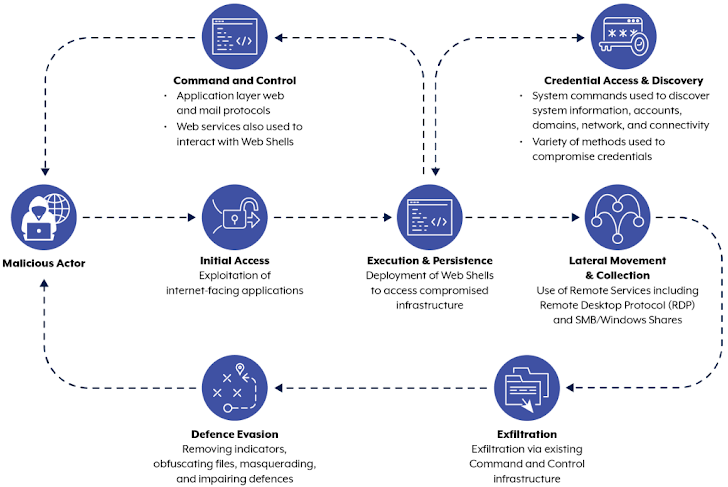

Entre las técnicas empleadas por el equipo de piratas informáticos patrocinado por el Estado se destaca el uso de shells web para establecer persistencia y mantener el acceso al entorno de la víctima, así como el uso de sitios web australianos para fines de comando y control (C2).

También se ha observado que incorpora dispositivos obsoletos o sin parches, incluidos enrutadores para pequeñas oficinas y oficinas en el hogar (SOHO), como parte de su infraestructura de ataque en un intento de redirigir el tráfico malicioso y evadir la detección, un estilo operativo similar al utilizado por otros grupos con sede en China como Volt Typhoon.

Las cadenas de ataque también implican la realización de actividades de reconocimiento, escalada de privilegios y movimiento lateral utilizando el protocolo de escritorio remoto (RDP) para robar credenciales y exfiltrar información de interés.

Para mitigar los riesgos que plantean dichas amenazas, se recomienda implementar mecanismos de registro adecuados, aplicar la autenticación multifactor (MFA), implementar un sistema de gestión de parches sólido, reemplazar equipos al final de su vida útil, deshabilitar servicios, puertos y protocolos no utilizados y segmentar las redes para evitar el acceso a datos confidenciales.