Los actores de amenazas han aprovechado durante mucho tiempo el typosquatting como un medio para engañar a usuarios desprevenidos para que visiten sitios web maliciosos o descarguen software y paquetes con trampas.

Estos ataques generalmente implican el registro de dominios o paquetes con nombres ligeramente modificados respecto de sus contrapartes legítimas (por ejemplo, goog1e.com vs. google.com).

Los adversarios que atacan repositorios de código abierto en distintas plataformas han recurrido a errores tipográficos de los desarrolladores para iniciar ataques a la cadena de suministro de software a través de PyPI, npm, Maven Central, NuGet, RubyGems y Crate.

Los últimos hallazgos de la empresa de seguridad en la nube Orca muestran que incluso Acciones de GitHubuna plataforma de integración continua y entrega continua (CI/CD), no es inmune a la amenaza.

«Si los desarrolladores cometen un error tipográfico en su acción de GitHub que coincide con la acción de un typosquatter, las aplicaciones podrían ejecutar código malicioso sin que el desarrollador se dé cuenta», dijo el investigador de seguridad Ofir Yakobi. dicho en un informe compartido con The Hacker News.

El ataque es posible porque cualquiera puede publicar una acción de GitHub creando una cuenta de GitHub con una cuenta de correo electrónico temporal. Dado que las acciones se ejecutan dentro del contexto del repositorio de un usuario, una acción maliciosa podría ser explotada para alterar el código fuente, robar secretos y usarlo para distribuir malware.

Todo lo que implica la técnica es que el atacante cree organizaciones y repositorios con nombres que se asemejen mucho a las Acciones de GitHub populares o ampliamente utilizadas.

Si un usuario comete errores ortográficos involuntarios al configurar una acción de GitHub para su proyecto y esa versión mal escrita ya fue creada por el adversario, entonces el flujo de trabajo del usuario ejecutará la acción maliciosa en lugar de la prevista.

«Imagínese una acción que extrae información confidencial o modifica el código para introducir errores sutiles o puertas traseras, lo que podría afectar todas las compilaciones e implementaciones futuras», dijo Yakobi.

«De hecho, una acción comprometida puede incluso aprovechar sus credenciales de GitHub para enviar cambios maliciosos a otros repositorios dentro de su organización, amplificando el daño en múltiples proyectos».

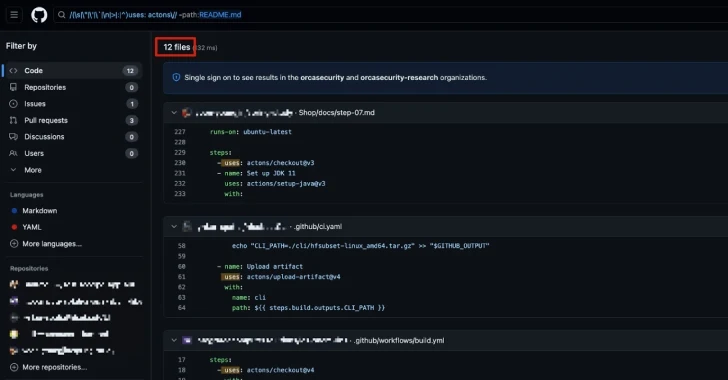

Orca dijo que una búsqueda en GitHub reveló hasta 198 archivos que invocan «action/checkout» o «actons/checkout» en lugar de «acciones/pago» (nótese la «s» y la «i» que faltan) poniendo en riesgo todos esos proyectos.

Esta forma de typosquatting es atractiva para los actores de amenazas porque es un ataque de bajo costo y alto impacto que podría resultar en importantes compromisos de la cadena de suministro de software, afectando a varios clientes a la vez.

Se recomienda a los usuarios que verifiquen dos veces las acciones y sus nombres para asegurarse de que hagan referencia a la organización de GitHub correcta, que utilicen acciones de fuentes confiables y que escaneen periódicamente sus flujos de trabajo de CI/CD para detectar problemas de typosquatting.

«Este experimento resalta lo fácil que es para los atacantes explotar el typosquatting en GitHub Actions y la importancia de la vigilancia y las mejores prácticas para prevenir tales ataques», dijo Yakobi.

«El problema actual es aún más preocupante porque aquí sólo estamos destacando lo que ocurre en los repositorios públicos. Se desconoce el impacto en los repositorios privados, donde los mismos errores tipográficos podrían provocar graves violaciones de seguridad».