Un vector de ataque recientemente descubierto en los artefactos de GitHub Actions denominado ArtiPACKED Podrían ser explotados para apoderarse de repositorios y obtener acceso a los entornos de nube de las organizaciones.

“Una combinación de configuraciones erróneas y fallas de seguridad puede hacer que los artefactos filtren tokens, tanto de servicios de nube de terceros como de tokens de GitHub, lo que los pone a disposición de cualquier persona con acceso de lectura al repositorio para su consumo”, dijo el investigador de la Unidad 42 de Palo Alto Networks, Yaron Avital. dicho en un informe publicado esta semana.

“Esto permite que los actores maliciosos con acceso a estos artefactos tengan el potencial de comprometer los servicios a los que estos secretos otorgan acceso”.

La empresa de ciberseguridad afirmó que observó principalmente la fuga de tokens de GitHub (por ejemplo, GITHUB_TOKEN y ACTIONS_RUNTIME_TOKEN), que no solo podrían brindar a actores maliciosos acceso no autorizado a los repositorios, sino también otorgarles la capacidad de envenenar el código fuente y enviarlo a producción a través de flujos de trabajo de CI/CD.

Artefactos en GitHub permitir Los usuarios pueden compartir datos entre trabajos en un flujo de trabajo y conservar esa información después de que se haya completado durante 90 días. Esto puede incluir compilaciones, archivos de registro, volcados de memoria, resultados de pruebas y paquetes de implementación.

El problema de seguridad aquí es que estos artefactos están disponibles públicamente para cualquier persona en el caso de proyectos de código abierto, lo que los convierte en un recurso valioso para extraer secretos como los tokens de acceso de GitHub.

En particular, se ha descubierto que los artefactos exponen una variable de entorno no documentada llamada ACTIONS_RUNTIME_TOKEN, que tiene una vida útil de aproximadamente seis horas y podría usarse para sustituir un artefacto con una versión maliciosa antes de que expire.

Esto podría abrir una ventana de ataque para la ejecución remota de código cuando los desarrolladores descargan y ejecutan directamente el artefacto malicioso o existe un trabajo de flujo de trabajo posterior que está configurado para ejecutarse en función de artefactos cargados previamente.

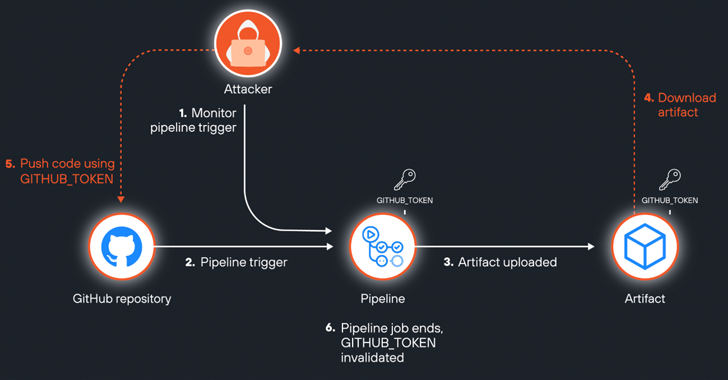

Si bien GITHUB_TOKEN expira cuando finaliza el trabajo, las mejoras realizadas en la función de artefactos con versión 4 significaba que un atacante podría explotar escenarios de condiciones de carrera para robar y usar el token descargando un artefacto mientras se ejecuta un flujo de trabajo.

El token robado podría usarse posteriormente para enviar código malicioso al repositorio mediante la creación de una nueva rama antes de que finalice el trabajo de canalización y el token se invalide. Sin embargo, este ataque se basa en que el flujo de trabajo tenga el permiso “contenido: escritura”.

Se ha descubierto que varios repositorios de código abierto relacionados con Amazon Web Services (AWS), Google, Microsoft, Red Hat y Ubuntu son susceptibles al ataque. GitHub, por su parte, ha clasificado el problema como informativo y exige que los usuarios se encarguen de proteger sus artefactos cargados.

“La descontinuación de Artifacts V3 por parte de GitHub debería impulsar a las organizaciones que utilizan el mecanismo de artefactos a reevaluar la forma en que lo utilizan”, dijo Avital. “Los elementos que se pasan por alto, como los artefactos de compilación, a menudo se convierten en objetivos principales para los atacantes”.