Se dice que el reciente ataque contra la infraestructura de correo electrónico de Microsoft por parte de un actor del estado-nación chino conocido como Storm-0558 tiene un alcance más amplio de lo que se pensaba anteriormente.

Según la empresa de seguridad en la nube Wiz, la clave de firma del consumidor de la cuenta de Microsoft (MSA) inactiva utilizada para falsificar tokens de Azure Active Directory (Azure AD o AAD) para obtener acceso ilícito a Outlook Web Access (OWA) y Outlook.com también podría haber permitido al adversario falsificar tokens de acceso para varios tipos de aplicaciones de Azure AD.

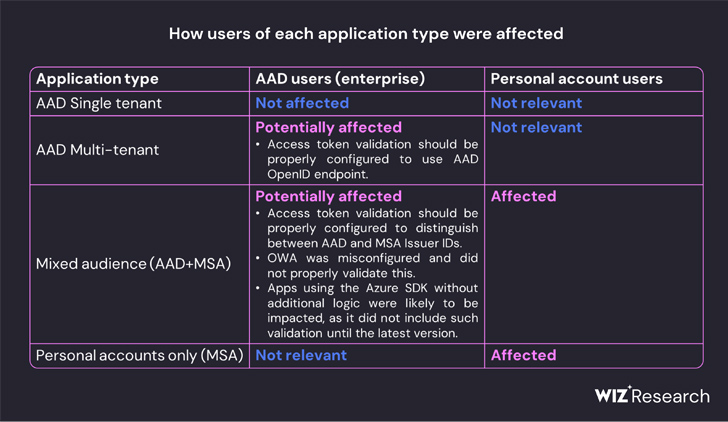

Este incluye todas las aplicaciones que admitan la autenticación de cuentas personales, como OneDrive, SharePoint y Teams; aplicaciones de clientes que admitan la función “Iniciar sesión con Microsoft” y aplicaciones multiusuario en determinadas condiciones.

“Todo en el mundo de Microsoft aprovecha los tokens de autenticación de Azure Active Directory para el acceso”, dijo Ami Luttwak, directora de tecnología y cofundadora de Wiz, en un comunicado. “Un atacante con una clave de firma AAD es el atacante más poderoso que pueda imaginar, porque puede acceder a casi cualquier aplicación, como cualquier usuario. Esta es una superpotencia de ‘cambio de forma'”.

Microsoft, la semana pasada, reveló que la técnica de falsificación de tokens fue explotada por Storm-0558 para extraer datos no clasificados de los buzones de las víctimas, pero se desconocen los contornos exactos de la campaña de espionaje cibernético.

El fabricante de Windows dijo que todavía está investigando cómo el adversario logró adquirir la clave de firma del consumidor de MSA. Pero no está claro si la clave funcionó como una especie de clave maestra para desbloquear el acceso a los datos pertenecientes a casi dos docenas de organizaciones.

El análisis de Wiz llena algunos de los espacios en blanco y la empresa descubre que “todas las aplicaciones de cuentas personales de Azure v2.0 dependen de una lista de 8 claves públicasy todas las aplicaciones multiusuario v2.0 de Azure con la cuenta de Microsoft habilitada dependen de una lista de 7 claves públicas.”

Además, descubrió que Microsoft reemplazó una de las claves públicas enumeradas (huella digital: “d4b4cccda9228624656bff33d8110955779632aa”) que había estado presente desde al menos 2016 en algún momento entre el 27 de junio de 2023 y el 5 de julio de 2023, aproximadamente el mismo período en que la compañía dijo que había revocado la clave de MSA.

“Esto nos llevó a creer que aunque la clave comprometida adquirida por Storm-0558 era una clave privada diseñada para el arrendatario MSA de Microsoft en Azure, también podía firmar tokens OpenID v2.0 para múltiples tipos de aplicaciones de Azure Active Directory”, dijo Wiz.

Protéjase contra las amenazas internas: Domine la gestión de la postura de seguridad de SaaS

¿Preocupado por las amenazas internas? ¡Te tenemos cubierto! Únase a este seminario web para explorar estrategias prácticas y los secretos de la seguridad proactiva con SaaS Security Posture Management.

“Storm-0558 aparentemente logró obtener acceso a una de varias claves que estaban destinadas a firmar y verificar tokens de acceso AAD. Se confiaba en la clave comprometida para firmar cualquier token de acceso OpenID v2.0 para cuentas personales y aplicaciones AAD de audiencia mixta (cuenta personal o multiinquilino)”.

Esto significa que, en teoría, podría permitir que actores maliciosos falsificaran tokens de acceso para el consumo de cualquier aplicación que dependa de la plataforma de identidad de Azure.

Peor aún, la clave privada adquirida podría haberse utilizado como arma para falsificar tokens para autenticarse como cualquier usuario en una aplicación afectada que confíe en los certificados mixtos de audiencia y cuentas personales de Microsoft OpenID v2.0.

“Las claves de firma del proveedor de identidad son probablemente los secretos más poderosos del mundo moderno”, dijo Shir Tamari, investigadora de seguridad de Wiz. “Con las claves del proveedor de identidad, uno puede obtener acceso inmediato de un solo salto a todo, cualquier buzón de correo electrónico, servicio de archivos o cuenta en la nube”.