Investigadores de ciberseguridad han descubierto una versión mejorada de un software espía de Apple iOS llamado LightSpy que no sólo amplía su funcionalidad, sino que también incorpora capacidades destructivas para evitar que el dispositivo comprometido se inicie.

“Si bien el método de entrega del implante iOS refleja fielmente el de la versión macOS, las etapas posteriores a la explotación y de escalada de privilegios difieren significativamente debido a las diferencias de plataforma”, ThreatFabric dicho en un análisis publicado esta semana.

LightSpy, documentado por primera vez en 2020 como dirigido a usuarios de Hong Kong, es un implante modular que emplea una arquitectura basada en complementos para aumentar sus capacidades y permitirle capturar una amplia gama de información confidencial de un dispositivo infectado.

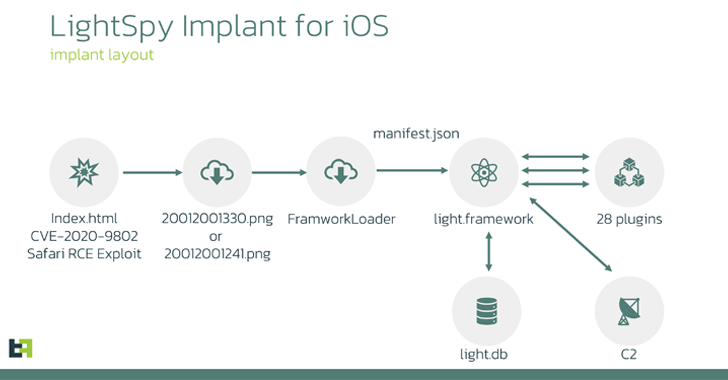

Las cadenas de ataques que distribuyen el malware aprovechan fallos de seguridad conocidos en Apple iOS y macOS para activar un exploit WebKit que suelta un archivo con la extensión “.PNG”, pero que en realidad es un binario Mach-O responsable de recuperar las cargas útiles de la siguiente etapa desde un servidor remoto. abusando de un defecto de corrupción de memoria rastreado como CVE-2020-3837.

Esto incluye un componente denominado FrameworkLoader que, a su vez, descarga el módulo Core de LightSpy y sus complementos variados, que han aumentado significativamente de 12 a 28 en la última versión (7.9.0).

“Después de que se inicie el Core, realizará una verificación de conectividad a Internet usando el dominio Baidu.com y luego verificará los argumentos que se pasaron desde FrameworkLoader como el [command-and-control] datos y directorio de trabajo”, afirmó la empresa de seguridad holandesa.

“Utilizando la ruta del directorio de trabajo /var/containers/Bundle/AppleAppLit/, el Core creará subcarpetas para registros, bases de datos y datos extraídos”.

Los complementos pueden capturar una amplia gama de datos, incluida información de la red Wi-Fi, capturas de pantalla, ubicación, llavero de iCloud, grabaciones de sonido, fotos, historial del navegador, contactos, historial de llamadas y mensajes SMS, además de recopilar información de aplicaciones como Archivos. , LINE, Mail Master, Telegram, Tencent QQ, WeChat y WhatsApp.

Algunos de los complementos recién agregados también cuentan con funciones destructivas que pueden eliminar archivos multimedia, mensajes SMS, perfiles de configuración de red Wi-Fi, contactos e historial del navegador, e incluso congelar el dispositivo y evitar que se inicie nuevamente. Además, los complementos de LightSpy pueden generar notificaciones push falsas que contienen una URL específica.

El vehículo de distribución exacto del software espía no está claro, aunque se cree que está orquestado mediante ataques de abrevadero. Las campañas no se han atribuido a ningún actor o grupo de amenazas conocido hasta la fecha.

Sin embargo, hay cierta evidencia de que los operadores probablemente tengan su sede en China debido al hecho de que el complemento de ubicación “recalcula las coordenadas de ubicación de acuerdo con un sistema utilizado exclusivamente en China”. Vale la pena señalar que los proveedores de servicios de mapas chinos siguen un sistema de coordenadas llamado GCJ-02.

“El caso de LightSpy iOS resalta la importancia de mantener los sistemas actualizados”, dijo ThreatFabric. “Los actores de amenazas detrás de LightSpy monitorean de cerca las publicaciones de los investigadores de seguridad, reutilizando exploits recientemente revelados para entregar cargas útiles y escalar privilegios en los dispositivos afectados”.