Los investigadores de ciberseguridad han descubierto una nueva variante del Gafgyt botnet que apunta a máquinas con contraseñas SSH débiles para, en última instancia, minar criptomonedas en instancias comprometidas utilizando su potencia computacional de GPU.

Esto indica que “la botnet de IoT está apuntando a servidores más robustos que se ejecutan en entornos nativos de la nube”, dijo el investigador de Aqua Security, Assaf Morag. dicho en un análisis del miércoles.

Gafgyt (también conocido como BASHLITE, Lizkebab y Torlus), conocido por estar activo en estado salvaje desde 2014, tiene antecedentes de explotando credenciales débiles o predeterminadas para obtener el control de dispositivos como enrutadores, cámaras y grabadoras de video digitales (DVR). También es capaz de aprovechar fallas de seguridad conocidas en dispositivos Dasan, Huawei, Realtek, SonicWall y Zyxel.

Los dispositivos infectados son acorralados en una red de bots capaz de lanzar ataques de denegación de servicio distribuidos (DDoS) contra objetivos de interés. evidencia para sugerir que Gafgyt y Necro son operados por un grupo de amenazas llamado Keksec, que también se rastrea como Kek Security y FreakOut.

Las botnets de IoT como Gafgyt son constantemente evolucionando para agregar nuevas funciones, con variantes detectado en 2021 usando la red TOR para ocultar la actividad maliciosa, así como para tomar prestados algunos módulos del código fuente filtrado de Mirai. Vale la pena señalar que el código fuente de Gafgyt fue filtrado en línea a principios de 2015, impulsando aún más la aparición de nuevas versiones y adaptaciones.

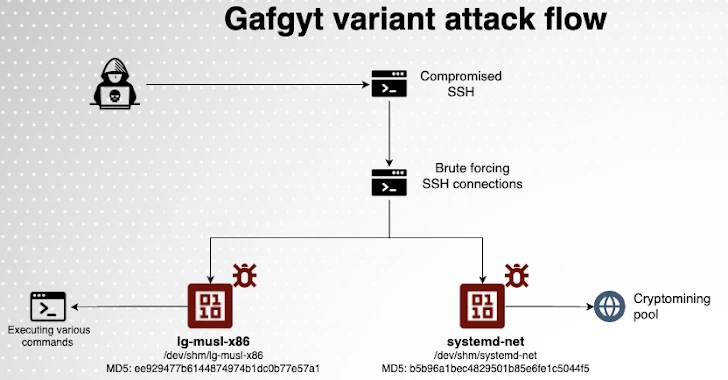

Las últimas cadenas de ataque implican la fuerza bruta de servidores SSH con contraseñas débiles para implementar cargas útiles de la siguiente etapa para facilitar un ataque de minería de criptomonedas utilizando “systemd-net”, pero no antes de terminar el malware competidor que ya se está ejecutando en el host comprometido.

También ejecuta un módulo anti-virus, un escáner SSH basado en Go llamado ld-musl-x86, que se encarga de escanear Internet en busca de servidores poco seguros y propagar el malware a otros sistemas, lo que amplía de forma efectiva la escala de la botnet. Esto incluye SSH, Telnet y credenciales relacionadas con servidores de juegos y entornos de nube como AWS, Azure y Hadoop.

“El criptominero en uso es XMRig, un minero de criptomonedas Monero”, dijo Morag. “Sin embargo, en este caso, el actor de la amenaza está buscando ejecutar un criptominero utilizando los indicadores –opencl y –cuda, que aprovechan la potencia computacional de la GPU y la GPU de Nvidia”.

“Esto, combinado con el hecho de que el principal impacto del actor de la amenaza es la minería de criptomonedas en lugar de los ataques DDoS, respalda nuestra afirmación de que esta variante se diferencia de las anteriores. Está destinada a atacar entornos nativos de la nube con fuertes capacidades de CPU y GPU”.

Los datos recopilados al consultar Shodan muestran que hay más de 30 millones de servidores SSH de acceso público, por lo que es esencial que los usuarios tomen medidas para proteger las instancias contra ataques de fuerza bruta y posible explotación.