Un actor de amenazas previamente indocumentado apodado boolka Se ha observado que compromete sitios web con scripts maliciosos para entregar un troyano modular con nombre en código. BMGERENTE.

“El actor de amenazas detrás de esta campaña ha estado llevando a cabo ataques oportunistas de inyección SQL contra sitios web en varios países desde al menos 2022”, afirman los investigadores del Grupo IB Rustam Mirkasymov y Martijn van den Berk. dicho en un informe publicado la semana pasada.

“Durante los últimos tres años, los actores de amenazas han estado infectando sitios web vulnerables con scripts JavaScript maliciosos capaces de interceptar cualquier dato ingresado en un sitio web infectado”.

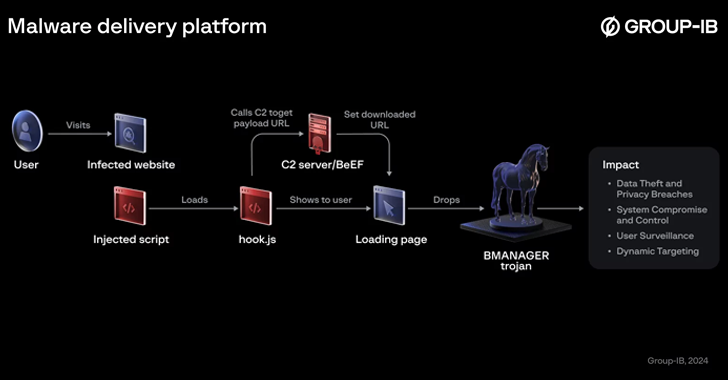

Boolka recibe su nombre del código JavaScript insertado en el sitio web que dirige a un servidor de comando y control llamado “boolka[.]tk” cada vez que un visitante desprevenido llega al sitio infectado.

JavaScript también está diseñado para recopilar y filtrar entradas e interacciones de los usuarios en un formato codificado en Base64, lo que indica el uso del malware para capturar detalles confidenciales como credenciales y otra información personal.

Además, redirige a los usuarios a una página de carga falsa que solicita a las víctimas que descarguen e instalen una extensión del navegador cuando, en realidad, descarga un descargador para el troyano BMANAGER, que, a su vez, intenta recuperar el malware desde una URL codificada. . El marco de distribución de malware se basa en la Marco BeEF.

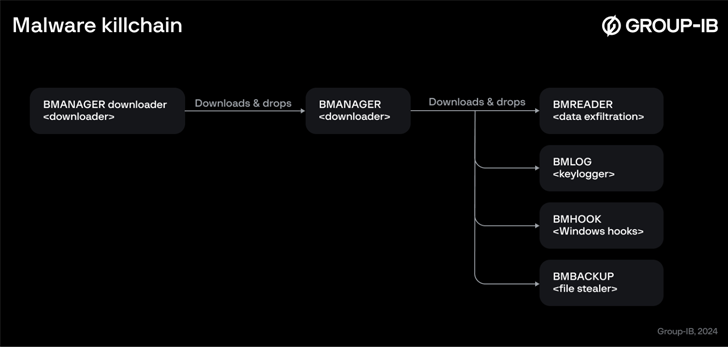

El troyano, por su parte, sirve como conducto para implementar cuatro módulos adicionales, incluido BMBACKUP (recopila archivos de rutas particulares), BMHOOK (registra qué aplicaciones se están ejecutando y tienen foco en el teclado), BMLOG (registra las pulsaciones de teclas) y BMREADER (exporta datos robados). También configura la persistencia en el host mediante tareas programadas.

“La mayoría de las muestras utilizan una base de datos SQL local”, señalaron los investigadores. “La ruta y el nombre de esta base de datos están codificados en los ejemplos que se ubicarán en: C:Users{user}AppDataLocalTempcoollog.db, siendo usuario el nombre de usuario del usuario que inició sesión. “

Boolka es el tercer actor después de GambleForce y ResumeLooters que aprovecha los ataques de inyección SQL para robar datos confidenciales en los últimos meses.

“Desde los ataques oportunistas de inyección SQL en 2022 hasta el desarrollo de su propia plataforma de entrega de malware y troyanos como BMANAGER, las operaciones de Boolka demuestran que las tácticas del grupo se han vuelto más sofisticadas con el tiempo”, concluyeron los investigadores.

“La inyección de fragmentos de JavaScript maliciosos en sitios web vulnerables para la filtración de datos, y luego el uso del marco BeEF para la entrega de malware, refleja el desarrollo paso a paso de las competencias del atacante”.