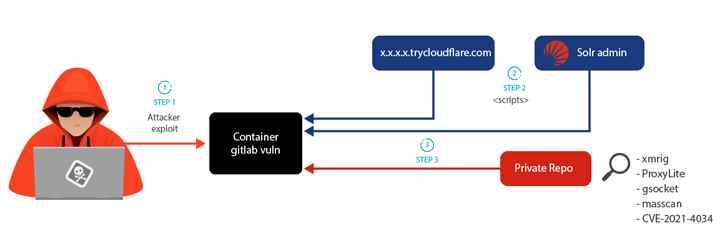

Una nueva operación financieramente motivada denominada RATA DE LABORATORIO se ha observado armando una falla crítica ahora parcheada en GitLab como parte de una campaña de cryptojacking y proxyjacking.

«El atacante utilizó herramientas basadas en firmas no detectadas, malware multiplataforma sofisticado y sigiloso, herramientas de comando y control (C2) que sortearon los firewalls y rootkits basados en kernel para ocultar su presencia», Sysdig dicho en un informe compartido con The Hacker News.

«Además, el atacante abusó de un servicio legítimo, PruebaCloudflarepara ofuscar su red C2″.

El robo de proxy permite que el atacante alquile el host comprometido a una red proxy, lo que permite monetizar el ancho de banda no utilizado. Cryptojacking, por otro lado, se refiere al abuso de los recursos del sistema para extraer criptomonedas.

Un aspecto notable de la campaña es el uso de binarios compilados escritos en Go y .NET para pasar desapercibidos, y LABRAT también brinda acceso de puerta trasera a los sistemas infectados. En última instancia, esto podría allanar el camino para ataques de seguimiento, robo de datos y ransomware.

Las cadenas de ataque comienzan con la explotación de CVE-2021-22205 (Puntuación CVSS: 10.0), una vulnerabilidad de ejecución remota de código que ha sido explotada de forma salvaje por actores de origen indonesio en el pasado para implementar criptomineros.

A un ingreso exitoso le sigue la recuperación de un script de cuentagotas de un servidor C2 que configura la persistencia, realiza un movimiento lateral utilizando las credenciales SSH que se encuentran en el sistema y descarga archivos binarios adicionales de un repositorio privado de GitLab.

“Durante la operación LABRAT, se utilizó TryCloudflare para redirigir las conexiones a un servidor web protegido con contraseña que alojaba un script de shell malicioso”, dijo Miguel Hernández. «El uso de la infraestructura legítima de TryCloudFlare puede dificultar que los defensores identifiquen los subdominios como maliciosos, especialmente si también se usa en operaciones normales».

TryCloudflare es un herramienta gratuita que se puede usar para crear un túnel de Cloudflare sin agregar un sitio al DNS de Cloudflare. Inicia un proceso que genera un subdominio aleatorio en trycloudflare.com, lo que permite que los recursos internos estén expuestos al público en Internet.

El desarrollo se suma al abuso de cloudflared para establecer canales de comunicación encubiertos desde hosts comprometidos y el acceso principal a las redes de las víctimas.

En una segunda variante del ataque, se dice que el adversario usó un servidor Solr en lugar de TryCloudflare para descargar un exploit para PwnKit (CVE-2021-4034) desde el mismo repositorio de GitLab para elevar los privilegios, junto con otro archivo que no es más accesible.

Algunas de las cargas útiles recuperadas por el script cuentagotas incluyen una utilidad de código abierto conocida como Global Socket (gsocket) para acceso remoto y binarios para realizar cryptojacking y proxyjacking a través de servicios conocidos como IPRoyal y ProxyLite. El proceso de minería se oculta utilizando un rootkit basado en kernel llamado ocultar-cryptominers-linux-rootkit.

También se entrega un ejecutable basado en Go diseñado para garantizar la persistencia y eliminar los procesos de minería de la competencia o versiones anteriores de sí mismo para aprovechar al máximo los recursos de la máquina y maximizar sus ganancias.

“Como el objetivo de la operación LABRAT es financiero, el tiempo es dinero”, dijo Hernández. «Cuanto más tiempo pase sin ser detectado un compromiso, más dinero gana el atacante y más le costará a la víctima».