La seguridad de los datos se está reinventando. A medida que salen al mercado nuevas soluciones de gestión de posturas de seguridad de datos, las organizaciones reconocen cada vez más la oportunidad de proporcionar seguridad basada en evidencia que demuestre cómo se protegen sus datos. Pero, ¿qué es exactamente la postura de seguridad de datos y cómo se administra?

Gestión de postura de seguridad de datos (DSPM) se generalizó luego de la publicación de Gartner® Cool Vendors™ en Data Security—Secure and Accelerate Advanced Use Cases. En eso informe, Gartner1 parece haber iniciado el uso popular del término gestión de postura de seguridad de datos y la inversión masiva en este espacio por parte de cada VC. Desde ese informe, Gartner ha identificado al menos 16 proveedores de DSPM, incluido Symmetry Systems.

¿Qué es la postura de seguridad de datos?

Ciertamente, se está comercializando y publicando mucho sobre las propias soluciones de gestión de la postura de seguridad de datos, pero primero queríamos profundizar en ¿qué es la postura de seguridad de datos?

Symmetry Systems define la postura de seguridad de datos como “… el estado actual de las capacidades requeridas para proteger los datos del acceso no autorizado, la destrucción o la alteración. La postura de seguridad de datos es una evaluación del almacén de datos de una organización o de objetos de datos individuales:

Superficie de ataque de datos: Un mapeo de los datos a las identidades, vulnerabilidades y otras configuraciones erróneas que pueden usarse como puntos de entrada para acceder a ellos.

Efectividad del control de seguridad de datos: Una evaluación basada en la evidencia de los controles de privacidad y seguridad de datos frente a las mejores prácticas de la industria y la política de la organización.

Radio de explosión de datos: Una evaluación cuantificable de los datos en riesgo o el máximo impacto potencial de una violación de seguridad de una sola identidad, almacenamiento de datos, vulnerabilidad o mala configuración. Esto incluye identificar los tipos y volúmenes de datos que podrían verse afectados, así como los costos estimados y las consecuencias previstas en función de la efectividad del control actual.

En general, una sólida postura de seguridad de los datos de la organización implica un enfoque integral para administrar la seguridad de los datos de una organización, incluido el inventario y la clasificación continuos de los datos, la evaluación y mejora continuas de los controles de seguridad de los datos, el dimensionamiento proactivo del acceso a los datos y el compromiso de monitoreo y respuesta al uso inusual de datos”.

Para mantener una buena postura de seguridad de datos, las organizaciones deben hacer lo siguiente:

Haga un inventario de sus datos: Un inventario de datos, que es una lista completa de todos los almacenes de datos y la sensibilidad de los datos dentro de ellos, es un primer paso esencial para determinar el estado actual de las capacidades.

Monitoree la actividad de datos y los flujos de datos: Un próximo paso importante es asegurarse de tener visibilidad de la actividad y el flujo de sus datos, ya que mejora su capacidad para detectar y responder a cualquier anomalía o indicador de compromiso a medida que mejora su postura de seguridad de datos.

Evaluar los controles de seguridad de datos: Una vez que tenga esta visibilidad y conocimiento de sus datos, puede realizar una evaluación basada en evidencia de sus controles de seguridad de datos. Esto debe incluir la determinación del nivel de encriptación de los datos, la validez del hashing y la tokenización de los datos en ciertos entornos y, lo que es más importante, la validación de las configuraciones de la nube y los controles de acceso, incluida la autenticación necesaria para acceder a los datos.

Reduzca la superficie de ataque de datos: Las organizaciones deben tener procesos implementados para usar los resultados de este análisis para identificar y reducir de manera proactiva la superficie de ataque de datos. Esto debe incluir garantizar que se requiera autenticación multifactor para todas las identidades con acceso a datos confidenciales y almacenes de datos que contienen datos confidenciales y eliminar cuentas inactivas del entorno.

Minimizar el radio de explosión: Las organizaciones deben evaluar constantemente el volumen de datos en riesgo y priorizar los pasos pragmáticos para minimizar el impacto potencial de una violación de seguridad de una sola identidad, almacenamiento de datos, vulnerabilidad o configuración incorrecta. Esto debe incluir la eliminación de datos confidenciales de entornos inapropiados, la identificación y eliminación de configuraciones incorrectas y la minimización de datos al archivar o eliminar datos o al eliminar privilegios no utilizados de cuentas activas.

La solución Symmetry DataGuard

Symmetry DataGuard es una plataforma de gestión de posturas de seguridad de datos especialmente diseñada. Symmetry DataGuard no solo aumenta las plataformas SaaS existentes con clasificación de datos para reclamar la cobertura de DSPM; en cambio, fue diseñado desde cero para maximizar la protección de datos. La plataforma generalmente se implementa dentro del entorno de nube del cliente como una forma de garantizar que los datos nunca dejen el control del cliente. Este modelo de implementación es muy adecuado para manejar datos, independientemente de la confidencialidad y las diversas regulaciones de cumplimiento.

En esencia, la plataforma Symmetry DataGuard tiene un gráfico detallado de objetos de datos, identidades y todos los permisos y acciones que se realizan en los objetos de datos. Este gráfico interconectado se utiliza para proporcionar los elementos necesarios para que las organizaciones administren su postura de seguridad de datos. Revisamos Symmetry Solution para ver cómo ayuda a las organizaciones a abordar algunas áreas clave.

Inventario de datos

Una vez instalado y configurado, Symmetry DataGuard recopila información de los entornos de nube. Esto se hace más fácil al instalarlo dentro del entorno de nube del cliente, pero siempre que Symmetry DataGuard tenga los permisos adecuados para consultar los datos, puede agregar información a través de sus entornos de nube. Para evitar tarifas de salida de datos innecesarias, Symmetry Systems recomienda implementar Symmetry DataGuard en cada entorno de nube (es decir, AWS, Azure, etc.). El descubrimiento sin agentes recopila rápidamente información sobre:

- El entorno de la nube.

- Las identidades (incluidos usuarios, servicios, roles y grupos) con acceso al entorno.

- Los almacenes de datos dentro del entorno.

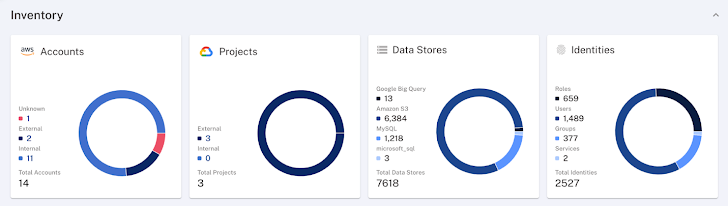

En la siguiente imagen se muestran ejemplos de los datos de inventario del entorno recopilados por Symmetry DataGuard:

|

| Figura 1: Datos de inventario del entorno de datos recopilados por Symmetry DataGuard |

La información obtenida aquí se utiliza para iniciar el muestreo de los datos dentro de los almacenes de datos identificados. El enfoque de muestreo es totalmente personalizable. Symmetry DataGuard proporciona un catálogo sólido de identificadores de datos prediseñados que utilizan una combinación de palabras clave, coincidencia de patrones de expresiones regulares y coincidencia basada en aprendizaje automático para identificar y clasificar los datos de una organización dentro de los almacenes de datos identificados. Symmetry Systems trabaja con sus clientes para crear, personalizar y mejorar el conjunto de identificadores para aumentar la precisión de su proceso de clasificación.

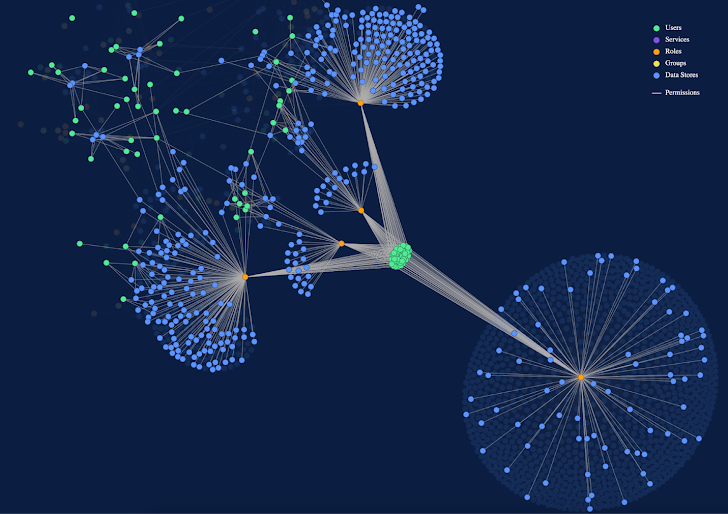

Esta información sobre la clasificación de datos dentro de cada almacén de datos se agrega al gráfico profundo y proporciona a las organizaciones vistas y visualizaciones de búsqueda de su inventario de datos. Los ejemplos de este inventario de datos son sorprendentemente hermosos y se muestran en la siguiente imagen:

|

| Figura 2: Las visualizaciones de datos ayudan a aumentar la precisión del proceso de clasificación de datos al mapear identidades, acceso, tipos de datos y dónde se almacenan los datos. |

Supervisar la actividad de datos y los flujos de datos

Como parte del descubrimiento y el monitoreo continuo del entorno, Symmetry DataGuard recopila telemetría sobre toda la actividad de datos o las operaciones de datos que se realizan en los datos dentro de su entorno. Esto incluye intentos fallidos y denegados. Esta telemetría se utiliza para profundizar la información proporcionada sobre quién accede a los datos de una organización y hacia dónde fluyen esos datos como resultado.

Esta información está correlacionada con el inventario de datos para ayudar a las organizaciones a identificar flujos de datos externos, intentos fallidos de acceder a datos confidenciales y una serie de otros escenarios interesantes de detección de amenazas centrados en datos. A continuación se muestra un ejemplo de visualización de estos flujos:

|

| Figura 3: Los flujos de datos ayudan a las organizaciones a identificar escenarios de detección de amenazas centrados en datos |

Las operaciones se agrupan en cuatro clases de alto nivel: creación, lectura, actualización o eliminación de datos. Esto ayuda a la hora de priorizar actividades inusuales o de alto riesgo frente a datos específicos.

Realizar evaluación de controles de seguridad de datos

Symmetry DataGuard también evalúa la seguridad de los datos y las configuraciones de identidad y puede generar alertas cuando las configuraciones no cumplen con las políticas definidas o se modifican. Estas configuraciones incluyen, pero no se limitan a, determinar si:

- Los datos están encriptados. (Esto incluye nativos).

- MFA está habilitado.

- El monitoreo está habilitado.

Symmetry DataGuard tiene políticas de cumplimiento listas para usar que se utilizan para verificar el cumplimiento de las partes centradas en datos de los puntos de referencia del Centro de seguridad de Internet (CIS) y otros marcos de cumplimiento. A continuación se muestran ejemplos del panel de cumplimiento:

|

| Figura 4: Los paneles de control de cumplimiento de Symmetry DataGuard incluyen políticas de cumplimiento listas para usar que se utilizan para verificar el cumplimiento de las partes centradas en datos de los puntos de referencia del Centro de seguridad de Internet (CIS) y otros marcos de cumplimiento |

Cada verificación de cumplimiento en el panel de control de cumplimiento contiene información sobre la configuración que se verificó y los pasos de remediación para solucionarlo. Ampliamos uno de los controles de cumplimiento y obtenemos el siguiente resultado detallado:

|

| Figura 5: Las comprobaciones de cumplimiento incluyen información sobre la configuración y los pasos de corrección |

Con el panel de cumplimiento, las organizaciones pueden verificar sus datos en busca de configuraciones incorrectas y el cumplimiento de varios marcos regulatorios (PCI DSS, SOC 2, etc.). Las verificaciones de cumplimiento realizadas por Symmetry DataGuard son más precisas que otras configuraciones de cumplimiento realizadas en la infraestructura de la nube y son cruciales para las organizaciones en industrias fuertemente reguladas.

la comida para llevar

Una buena postura de seguridad de datos reduce la superficie de ataque y el radio de explosión de los datos de su organización. Lograr y mantener una buena postura de seguridad de datos requiere una comprensión detallada de los datos en sí, las identidades que pueden acceder a ellos, los controles que los protegen y el monitoreo de las operaciones que se realizan. Una plataforma líder como Symmetry DataGuard puede mantener el inventario de datos, monitorear las operaciones y la actividad y verificar la configuración y el cumplimiento de la seguridad de los datos y, por lo tanto, brindar seguridad de datos basada en evidencia.

Si está interesado en obtener más información sobre Symmetry Systems y su solución de gestión de postura de seguridad de datos, Symmetry DataGuard, puede solicitar una demostración en Symmetry-Systems.com.

¿Encontraste este artículo interesante? Siga las noticias de Hacker en Gorjeo y LinkedIn para leer más contenido exclusivo.

1Gartner, Cool Vendors in Data Security: Secure and Accelerate Advanced Use Cases, por Joerg Fritsch, Andrew Bales, Ravisha Chugh, Brian Lowans, Mark Horvath, 19 de abril de 2022

Descargo de responsabilidad de Gartner

Gartner no respalda a ningún proveedor, producto o servicio descrito en sus publicaciones de investigación y no aconseja a los usuarios de tecnología que seleccionen solo a los proveedores con las calificaciones más altas u otra designación. Las publicaciones de investigación de Gartner consisten en las opiniones de la organización de investigación de Gartner y no deben interpretarse como declaraciones de hechos. Gartner renuncia a todas las garantías, expresas o implícitas, con respecto a esta investigación, incluidas las garantías de comerciabilidad o idoneidad para un propósito particular.

GARTNER es una marca comercial registrada y una marca de servicio de Gartner, Inc. y/o sus filiales en EE. UU. e internacionalmente, Hype Cycle y Cool Vendors son marcas comerciales registradas de Gartner, Inc. y/o sus filiales y se utilizan aquí con autorización. Reservados todos los derechos.