Los actores maliciosos están utilizando una herramienta de ataque en la nube llamada Xeon Sender para realizar campañas de phishing y spam por SMS a gran escala abusando de servicios legítimos.

“Los atacantes pueden usar Xeon para enviar mensajes a través de múltiples proveedores de software como servicio (SaaS) utilizando credenciales válidas para los proveedores de servicios”, dijo el investigador de seguridad de SentinelOne, Alex Delamotte. dicho en un informe compartido con The Hacker News.

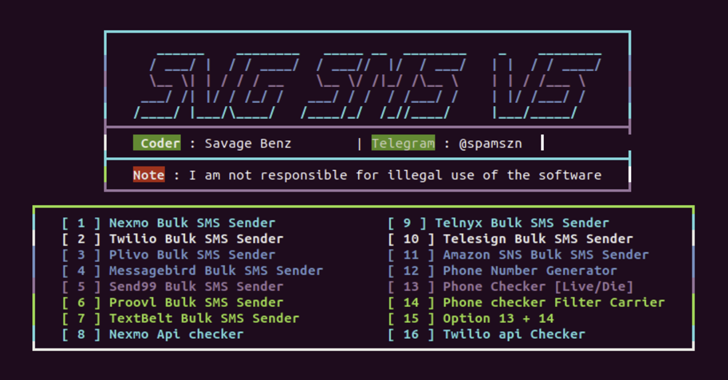

Algunos ejemplos de los servicios utilizados para facilitar la distribución masiva de mensajes SMS incluyen Amazon Simple Notification Service (SNS), Nexmo, Plivo, Proovl, Send99, Telesign, Telnyx, TextBelt y Twilio.

Es importante señalar aquí que la actividad no aprovecha ninguna debilidad inherente de estos proveedores. En cambio, la herramienta utiliza API legítimas para realizar ataques masivos de spam por SMS.

Se suma a herramientas como SNS Sender, que se han convertido cada vez más en una forma de enviar mensajes masivos. mensajes smishing y, en última instancia, capturar información confidencial de los objetivos.

Se distribuye a través de Telegram y foros de hackers. Una de las versiones más antiguas atribuye el nombre a un canal de Telegram dedicado a publicitar herramientas de hackeo pirateadas. La versión más reciente, disponible para descargar como archivo ZIP, se atribuye el nombre a un canal de Telegram llamado Centro de herramientas Orion (oriontoolxhub) que tiene 200 miembros.

Orion Toolxhub se creó el 1 de febrero de 2023. También ha puesto a disposición de forma gratuita otro software para ataques de fuerza bruta, búsquedas inversas de direcciones IP y otros, como un escáner de sitios de WordPress, un shell web PHP, un recortador de Bitcoin y un programa llamado YonixSMS que pretende ofrecer capacidades ilimitadas de envío de SMS.

Xeon Sender también se conoce como XeonV5 y SVG Sender. Las primeras versiones de este programa basado en Python se detectaron en 2022. Desde entonces, varios actores de amenazas lo han reutilizado para sus propios fines.

“Otra versión de la herramienta está alojada en un servidor web con una interfaz gráfica de usuario”, dijo Delamotte. “Este método de alojamiento elimina una posible barrera de acceso, lo que permite el acceso a actores menos cualificados que pueden no sentirse cómodos con la ejecución de herramientas Python y la resolución de problemas relacionados con sus dependencias”.

Xeon Sender, independientemente de la variante utilizada, ofrece a sus usuarios una interfaz de línea de comandos que puede utilizarse para comunicarse con las API de backend del proveedor de servicios elegido y orquestar ataques de spam SMS masivos.

Esto también significa que los actores de amenazas ya están en posesión de las claves API necesarias para acceder a los endpoints. Las solicitudes API diseñadas también incluyen el ID del remitente, el contenido del mensaje y uno de los números de teléfono seleccionados de una lista predefinida presente en un archivo de texto.

Xeon Sender, además de sus métodos de envío de SMS, incorpora funciones para validar las credenciales de las cuentas Nexmo y Twilio, generar números de teléfono para un código de país y código de área determinados y verificar si un número de teléfono proporcionado es válido.

A pesar de la falta de delicadeza asociada con la herramienta, SentinelOne dijo que el código fuente está repleto de variables ambiguas, como letras individuales o una letra más un número, que hacen que la depuración sea mucho más desafiante.

“Xeon Sender utiliza en gran medida bibliotecas Python específicas del proveedor para crear solicitudes de API, lo que presenta desafíos de detección interesantes”, dijo Delamotte. “Cada biblioteca es única, al igual que los registros del proveedor. Puede resultar difícil para los equipos detectar el abuso de un servicio determinado”.

“Para defenderse de amenazas como Xeon Sender, las organizaciones deben monitorear la actividad relacionada con la evaluación o modificación de permisos de envío de SMS o cambios anómalos en las listas de distribución, como una gran carga de nuevos números de teléfono de destinatarios”.