Los investigadores de ciberseguridad han revelado un conjunto de fallas que afectan a los clientes de redes privadas virtuales (VPN) de Palo Alto Networks y SonicWall y que podrían explotarse para obtener la ejecución remota de código en sistemas Windows y macOS.

“Al apuntar a la confianza implícita que los clientes VPN depositan en los servidores, los atacantes pueden manipular el comportamiento de los clientes, ejecutar comandos arbitrarios y obtener altos niveles de acceso con un mínimo esfuerzo”, AmberWolf dicho en un análisis.

En un escenario de ataque hipotético, esto se manifiesta en la forma de un servidor VPN fraudulento que puede engañar a los clientes para que descarguen actualizaciones maliciosas que pueden causar consecuencias no deseadas.

El resultado de la investigación es una herramienta de ataque de prueba de concepto (PoC) llamada NachoVPN que puede simular dichos servidores VPN y explotar las vulnerabilidades para lograr la ejecución de código privilegiado.

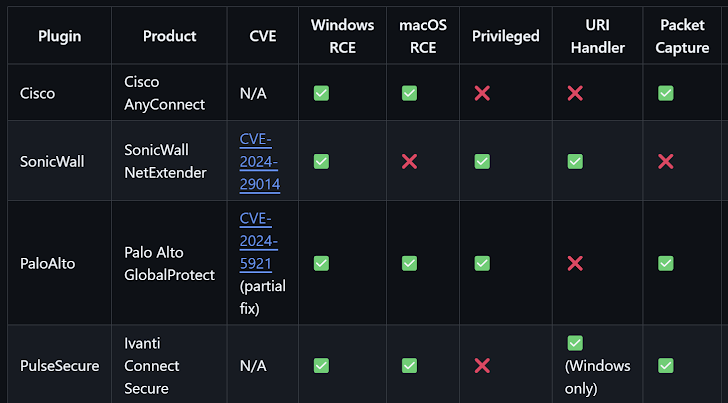

Los defectos identificados se enumeran a continuación:

- CVE-2024-5921 (Puntuación CVSS: 5,6): una vulnerabilidad de validación de certificado insuficiente que afecta a Palo Alto Networks GlobalProtect para Windows, macOS y Linux y permite que la aplicación se conecte a servidores arbitrarios, lo que lleva a la implementación de software malicioso (abordado en la versión 6.2.6 para ventanas)

- CVE-2024-29014 (Puntuación CVSS: 7.1): una vulnerabilidad que afecta al cliente SonicWall SMA100 NetExtender de Windows y que podría permitir a un atacante ejecutar código arbitrario al procesar una actualización del cliente End Point Control (EPC). (Afecta a las versiones 10.2.339 y anteriores, solucionado en la versión 10.2.341)

Palo Alto Networks ha enfatizado que el atacante debe tener acceso como usuario del sistema operativo local no administrativo o estar en la misma subred para instalar certificados raíz maliciosos en el punto final e instalar software malicioso firmado por los certificados raíz maliciosos en ese punto final.

Al hacerlo, la aplicación GlobalProtect podría usarse como arma para robar las credenciales de VPN de una víctima, ejecutar código arbitrario con privilegios elevados e instalar certificados raíz maliciosos que podrían usarse para facilitar otros ataques.

De manera similar, un atacante podría engañar a un usuario para que conecte su cliente NetExtender a un servidor VPN malicioso y luego entregar una actualización de cliente EPC falsa firmada con un certificado válido pero robado para finalmente ejecutar código con privilegios de SISTEMA.

“Los atacantes pueden explotar un controlador URI personalizado para forzar al cliente NetExtender a conectarse a su servidor”, dijo AmberWolf. “Los usuarios sólo necesitan visitar un sitio web malicioso y aceptar un mensaje del navegador, o abrir un documento malicioso para que el ataque tenga éxito”.

Si bien no hay evidencia de que estas deficiencias hayan sido explotadas en la naturaleza, se recomienda a los usuarios de Palo Alto Networks GlobalProtect y SonicWall NetExtender que apliquen los últimos parches para protegerse contra posibles amenazas.

El desarrollo se produce cuando investigadores de Bishop Fox detallado su enfoque para descifrar y analizar el firmware integrado en los firewalls de SonicWall para ayudar aún más en la investigación de vulnerabilidades y desarrollar capacidades de toma de huellas digitales para evaluar el estado actual de la seguridad del firewall de SonicWall en función de las exposiciones a Internet.