Investigadores de seguridad cibernética han revelado detalles de una falla de día cero ahora parcheada en Google Cloud Platform (GCP) que podría haber permitido a los actores de amenazas ocultar una aplicación maliciosa inamovible dentro de la cuenta de Google de una víctima.

La startup israelí de ciberseguridad Astrix Security, que descubrió e informó el problema a Google el 19 de junio de 2022, denominó GhostToken defectuoso.

El problema afectó a todas las cuentas de Google, incluidas las cuentas de Workspace centradas en empresas. Google implementó un parche global más de nueve meses después, el 7 de abril de 2023.

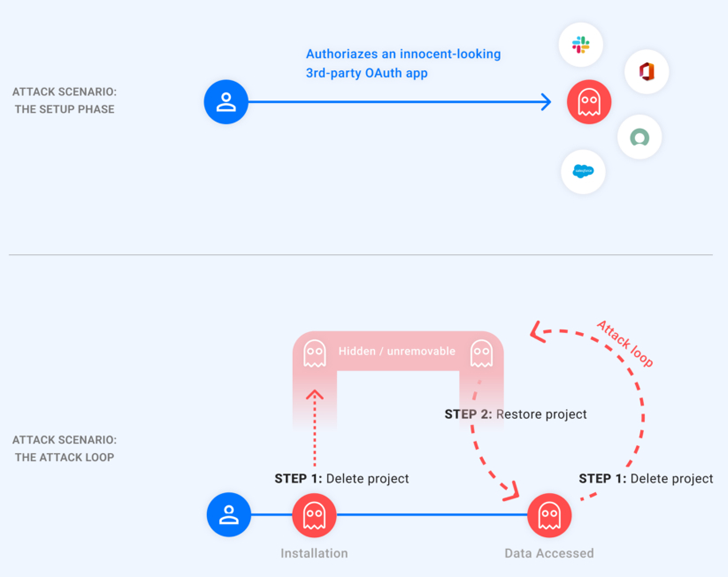

«La vulnerabilidad […] permite a los atacantes obtener acceso permanente e inamovible a la cuenta de Google de una víctima al convertir una aplicación de terceros ya autorizada en una aplicación de troyano malicioso, dejando los datos personales de la víctima expuestos para siempre», Astrix dicho en un informe

En pocas palabras, la falla hace posible que un atacante oculte su aplicación maliciosa de la cuenta de Google de la víctima. página de administración de aplicacionesevitando así que los usuarios revoquen su acceso.

Esto se logra eliminando el proyecto GCP asociado con el aplicación OAuth autorizada, lo que hace que entre en un estado de «eliminación pendiente». El actor de amenazas, armado con esta capacidad, podría mostrar la aplicación no autorizada al restaurar el proyecto y usar el token de acceso para obtener los datos de la víctima y volverla invisible.

«En otras palabras, el atacante tiene un token ‘fantasma’ en la cuenta de la víctima», dijo Astrix.

El tipo de datos a los que se puede acceder depende de los permisos otorgados a la aplicación, de los cuales los adversarios pueden abusar para eliminar archivos de Google Drive, escribir correos electrónicos en nombre de la víctima para realizar ataques de ingeniería social, rastrear ubicaciones y filtrar datos confidenciales de Google. Calendario, Fotos y Drive.

«Las víctimas pueden, sin saberlo, autorizar el acceso a tales aplicaciones maliciosas al instalar una aplicación aparentemente inocente de Google Marketplace o una de las muchas herramientas de productividad disponibles en línea», agregó Astrix.

Zero Trust + Deception: ¡Aprende a ser más astuto que los atacantes!

Descubra cómo Deception puede detectar amenazas avanzadas, detener el movimiento lateral y mejorar su estrategia Zero Trust. ¡Únase a nuestro seminario web perspicaz!

«Una vez que la aplicación maliciosa ha sido autorizada, un atacante que explote la vulnerabilidad puede eludir la función de administración de ‘Aplicaciones con acceso a su cuenta’ de Google, que es el único lugar donde los usuarios de Google pueden ver las aplicaciones de terceros conectadas a su cuenta».

El parche de Google soluciona el problema al mostrar ahora las aplicaciones que están en estado pendiente de eliminación en la página de acceso de terceros, lo que permite a los usuarios revocar el permiso otorgado a dichas aplicaciones.

El desarrollo se produce cuando Google Cloud solucionó una falla de escalada de privilegios en la API de Cloud Asset Inventory denominada Ladrón de llaves de activos que podría explotarse para robar claves privadas de cuentas de servicio administradas por el usuario y obtener acceso a datos valiosos. El problema, que fue descubierto por SADA a principios de febrero, fue reparado por el gigante tecnológico el 14 de marzo de 2023.

Los hallazgos llegan poco más de un mes después de que la firma de respuesta a incidentes en la nube Mitiga revelara que los adversarios podrían aprovechar la visibilidad forense «insuficiente» en GCP para filtrar datos confidenciales.