El programa de estafa como servicio Classiscam ha generado a los actores criminales 64,5 millones de dólares en ganancias ilícitas desde su aparición en 2019.

“Las campañas de Classiscam comenzaron inicialmente en sitios de clasificados, en los que los estafadores colocaban anuncios falsos y utilizaban técnicas de ingeniería social para convencer a los usuarios de que pagaran por los productos transfiriendo dinero a tarjetas bancarias”, Group-IB dicho en un nuevo informe.

“Desde entonces, las campañas de Classiscam se han vuelto altamente automatizadas y pueden ejecutarse en una variedad de otros servicios, como mercados en línea y sitios de viajes compartidos”.

La mayoría de las víctimas se encuentran en Europa (62,2%), seguida de Oriente Medio y África (18,2%) y Asia-Pacífico (13%). Alemania, Polonia, España, Italia y Rumanía registraron el mayor número de transacciones fraudulentas registradas en los chats de Classiscam.

Classiscam, descubierto por primera vez en 2019, es un término general para una operación que abarca 1.366 grupos distintos en Telegram. Las actividades primero se dirigieron a Rusia, antes de extender sus tentáculos por todo el mundo, infiltrándose en 79 países y haciéndose pasar por 251 marcas.

Los ataques despegaron a lo grande durante la pandemia de COVID-19 en 2020 impulsada por un aumento en las compras en línea.

Group-IB dijo a The Hacker News que Classiscam es lo mismo que Telekopye, que la empresa eslovaca de ciberseguridad ESET describió la semana pasada como un kit de phishing utilizado por ciberdelincuentes para crear páginas falsas a partir de una plantilla prefabricada.

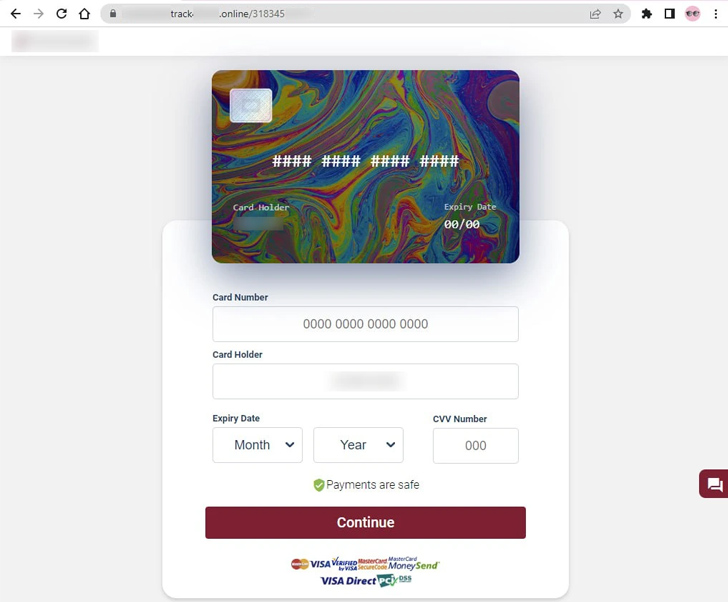

Entre los métodos empleados por los ciberdelincuentes para llevar a cabo el plan está engañar a los usuarios para que “compren” bienes o servicios falsamente anunciados mediante esquemas de ingeniería social y dirigir a las víctimas potenciales a sitios web de phishing generados automáticamente.

Esto se logra moviendo las conversaciones a aplicaciones de mensajería instantánea para garantizar que los enlaces no se bloqueen. Las páginas de phishing se crean sobre la marcha utilizando bots de Telegram.

Las campañas dirigidas a un subconjunto de países también incluyen páginas de inicio de sesión falsas para bancos locales. Los estafadores recopilan las credenciales ingresadas por víctimas desprevenidas en estas páginas, quienes luego inician sesión en las cuentas y transfieren el dinero a cuentas bajo su control.

Los operadores de Classiscam pueden desempeñar el papel tanto de compradores como de vendedores. En el caso del primero, los actores afirman que se ha realizado el pago de un artículo y engañan a la víctima (es decir, al vendedor) para que pague la entrega o introduzca los datos de su tarjeta para completar una verificación a través de una página de phishing.

La infraestructura de backend que facilita la estafa es una intrincada pirámide de trabajadores y atacantes, que interactúan con las víctimas y las redirigen a páginas falsificadas; partidarios; mulas de dinero; desarrolladores; y administradores, que supervisan la contratación de nuevos trabajadores y otros aspectos del día a día.

“Las operaciones de Classiscam han evolucionado con el tiempo y se han introducido diferentes tácticas, técnicas y procedimientos”, dijo la empresa de ciberseguridad con sede en Singapur.

“En algunas de las operaciones más recientes de Classiscam […], los estafadores agregaron una verificación de saldo, completada por la víctima, a las páginas web de phishing. Este paso se introdujo para que los estafadores puedan evaluar cuánto dinero hay en la cuenta bancaria de la víctima para comprender la cantidad que pueden cargar en la tarjeta”.

Un cambio significativo en el modus operandi de algunos de los grupos implica el uso de malware ladrón para recopilar contraseñas de cuentas de navegador y transferir los datos. Group-IB dijo que identificó 32 de estos grupos que pasaron de realizar ataques Classiscam tradicionales a lanzar campañas de ladrones.

Detectar, responder, proteger: ITDR y SSPM para una seguridad SaaS completa

Descubra cómo Identity ThreatDetection & Response (ITDR) identifica y mitiga las amenazas con la ayuda de SSPM. Aprenda cómo proteger sus aplicaciones SaaS corporativas y proteger sus datos, incluso después de una vulneración.

A medida que las familias de ladrones se vuelven más sólidas, multifacéticas y accesibles, no solo reducen la barrera de entrada al ciberdelito con motivación financiera, sino que también actúan como precursoras del ransomware, el espionaje y otros objetivos de misión posteriores al compromiso.

Los hallazgos se producen cuando un nuevo informe de las Naciones Unidas (ONU) reveló que más de 200.000 personas en el Sudeste Asiático, particularmente Camboya y Myanmar, están siendo coaccionadas por bandas criminales organizadas para participar en estafas de inversión romántica (también conocidas como matanza de cerdos), fraude criptográfico, y juegos de azar ilegales.

Algunas víctimas han sido sometidas a trabajos forzados, violencia sexual, torturas, castigos crueles y detenciones arbitrarias, entre otros delitos, afirmó. Se estima que las estafas generan miles de millones de dólares estadounidenses cada año.

“La mayoría de las personas víctimas de trata en las operaciones de estafa en línea son hombres, aunque también hay mujeres y adolescentes entre las víctimas”, afirmó la Oficina de Derechos Humanos de la ONU. dicho.

“La mayoría no son ciudadanos de los países en los que se produce la trata. Muchas de las víctimas tienen un buen nivel educativo, a veces provienen de trabajos profesionales o tienen títulos de grado o incluso posgrado, saben informática y son multilingües”.