Los investigadores de ciberseguridad han descubierto una laguna que afecta a Google Kubernetes Engine (GKE) y que podría ser potencialmente explotada por actores de amenazas con una cuenta de Google para tomar el control de un clúster de Kubernetes.

La deficiencia crítica ha recibido el nombre en clave Sistema:Todos por la empresa de seguridad en la nube Orca. Se estima que hasta 250.000 clústeres de GKE activos en estado salvaje son susceptibles al vector de ataque.

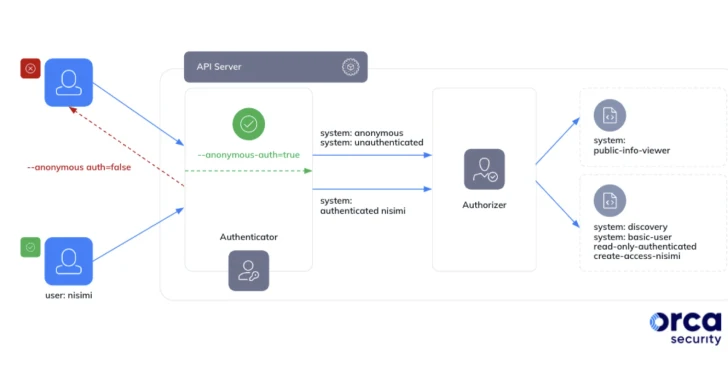

en un informe compartido con The Hacker News, el investigador de seguridad Ofir Yakobi dijo que «surge de una idea errónea probablemente generalizada de que el sistema: grupo autenticado en Google Kubernetes Engine incluye solo identidades verificadas y deterministas, mientras que, de hecho, incluye cualquier cuenta autenticada de Google (incluso fuera de la organización)».

El sistema: grupo autenticado es un grupo especial eso incluye todas las entidades autenticadas, contando usuarios humanos y cuentas de servicio. Como resultado, esto podría tener graves consecuencias cuando los administradores, sin darse cuenta, le asignan roles demasiado permisivos.

Específicamente, un actor de amenazas externo en posesión de una cuenta de Google podría hacer un mal uso de esta configuración errónea utilizando su propia cuenta. Token de portador de Google OAuth 2.0 para tomar el control del clúster para su posterior explotación, como movimiento lateral, criptominería, denegación de servicio y robo de datos confidenciales.

Para empeorar las cosas, este enfoque no deja un rastro que pueda vincularse a la cuenta real de Gmail o Google Workspace que obtuvo el token de portador de OAuth.

Sistema: Se ha encontrado que todo impactar a numerosas organizacioneslo que lleva a la exposición de diversos datos confidenciales, como tokens JWT, claves API de GCP, claves AWS, credenciales de Google OAuth, claves privadas y credenciales de registros de contenedores, las últimas de las cuales podrían usarse para troyanizar imágenes de contenedores.

Luego de una divulgación responsable a Google, la compañía tomó medidas para bloquear la vinculación del sistema: grupo autenticado a la función de administrador del clúster en las versiones 1.28 y posteriores de GKE.

«Para ayudar a proteger sus clústeres contra ataques masivos de malware que explotan las configuraciones erróneas del acceso del administrador del clúster, los clústeres de GKE que ejecutan la versión 1.28 y posteriores no le permitirán vincular el ClusterRole del administrador del clúster al sistema: usuario anónimo o al sistema: no autenticado o sistema: grupos autenticados», Google ahora notas en su documentación.

Google también recomienda a los usuarios que no vinculen el sistema: grupo autenticado a ningún rol RBAC, así como que evalúen si los clústeres se han vinculado al grupo utilizando ClusterRoleBindings y RoleBindings y eliminen los enlaces inseguros.

Orca también advirtió que si bien no hay registros públicos de un ataque a gran escala utilizando este método, podría ser sólo una cuestión de tiempo, lo que requeriría que los usuarios tomen las medidas adecuadas para proteger los controles de acceso a sus clústeres.

«Aunque esto es una mejora, es importante tener en cuenta que todavía quedan muchos otros roles y permisos que se pueden asignar al grupo», dijo la compañía.