Una nueva campaña de phishing con nombre en código MULTI#TORMENTA ha puesto sus miras en India y EE. UU. aprovechando archivos JavaScript para entregar troyanos de acceso remoto en sistemas comprometidos.

«La cadena de ataque termina con la máquina víctima infectada con múltiples instancias únicas de malware RAT (troyano de acceso remoto), como Warzone RAT y Quasar RAT», los investigadores de Securonix Den Iuzvyk, Tim Peck y Oleg Kolesnikov. dicho.

«Ambos se usan para comando y control durante diferentes etapas de la cadena de infección».

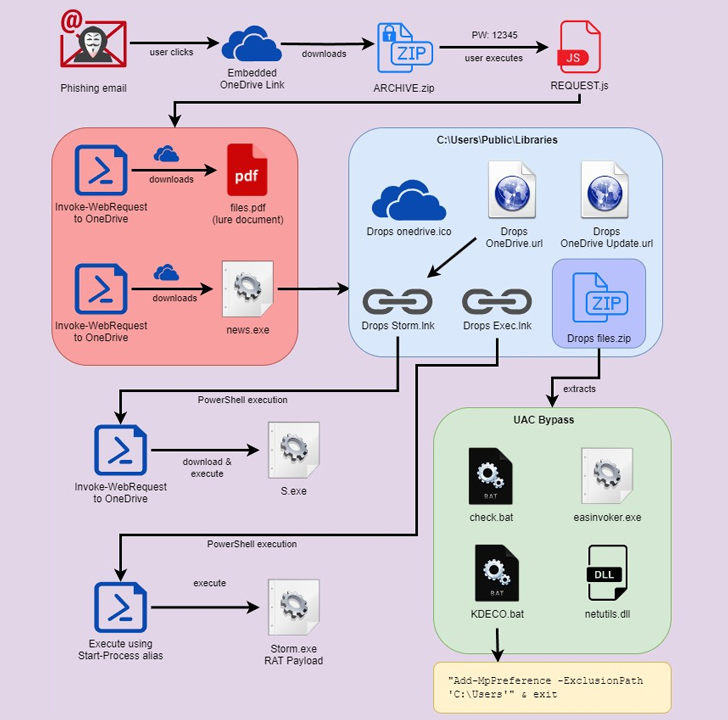

La cadena de ataque de varias etapas comienza cuando un destinatario de correo electrónico hace clic en el enlace incrustado que apunta a un archivo ZIP protegido con contraseña («REQUEST.zip») alojado en Microsoft OneDrive con la contraseña «12345».

Al extraer el archivo, se revela un archivo JavaScript muy ofuscado («REQUEST.js») que, cuando se hace doble clic, activa la infección al ejecutar dos comandos de PowerShell que son responsables de recuperar dos cargas útiles separadas de OneDrive y ejecutarlas.

El primero de los dos archivos es un documento PDF señuelo que se muestra a la víctima, mientras que el segundo archivo, un ejecutable basado en Python, se ejecuta sigilosamente en segundo plano.

El binario actúa como un cuentagotas para extraer y ejecutar la carga principal empaquetada en su interior en forma de cadenas codificadas en Base64 («Storm.exe»), pero no antes de configurar la persistencia a través de la modificación del Registro de Windows.

El binario también decodifica un segundo archivo ZIP («files.zip») que contiene cuatro archivos diferentes, cada uno de los cuales está diseñado para eludir el Control de cuentas de usuario (UAC) y aumentar los privilegios mediante la creación de directorios ficticios de confianza.

Entre los archivos hay un archivo por lotes («check.bat») que, según Securonix, comparte varios puntos en común con otro cargador llamado DBatLoader a pesar de la diferencia en el lenguaje de programación utilizado.

Un segundo archivo llamado «KDECO.bat» ejecuta un comando de PowerShell para indicar a Microsoft Defender que agregue un regla de exclusión antivirus para omitir el directorio «C:Users».

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

El ataque culmina con la implementación de Warzone RAT (también conocido como Ave Maria), un malware listo para usar que está disponible para la venta por $ 38 por mes y viene con una lista exhaustiva de funciones para recopilar datos confidenciales y descargar malware adicional como Quasar RAT .

«Es importante permanecer más alerta cuando se trata de correos electrónicos de phishing, especialmente cuando se enfatiza un sentido de urgencia», dijeron los investigadores.

«Este señuelo en particular generalmente no era notable, ya que requeriría que el usuario ejecutara un archivo JavaScript directamente. Los archivos de acceso directo o los archivos que usan extensiones dobles probablemente tendrían una tasa de éxito más alta».