El actor de amenazas vinculado a Corea del Norte conocido como Kimsuky ha sido vinculado al uso de una nueva extensión maliciosa de Google Chrome diseñada para robar información confidencial como parte de un esfuerzo continuo de recopilación de inteligencia.

Zscaler ThreatLabz, que observado La actividad, que tuvo lugar a principios de marzo de 2024, ha denominado en código la extensión TRANSLATEXT, destacando su capacidad para recopilar direcciones de correo electrónico, nombres de usuario, contraseñas, cookies y capturas de pantalla del navegador.

Se dice que la campaña dirigida contra el mundo académico de Corea del Sur, específicamente contra aquellos centrados en asuntos políticos de Corea del Norte.

Kimsuky es un conocido equipo de piratas informáticos de Corea del Norte que se sabe que está activo desde al menos 2012, orquestando espionaje cibernético y ataques con motivaciones financieras dirigidos a entidades surcoreanas.

Un grupo hermano del grupo Lazarus y parte de la Oficina General de Reconocimiento (RGB), también se lo rastrea bajo los nombres APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail y Velvet Chollima.

En las últimas semanas, el grupo ha convertido en arma una falla de seguridad conocida en Microsoft Office (CVE-2017-11882) para distribuir un keylogger y ha utilizado Señuelos con temática de trabajo en ataques dirigidos a los sectores aeroespacial y de defensa con el objetivo de lanzar una herramienta de espionaje con funcionalidades de recopilación de datos y ejecución de carga útil secundaria.

“La puerta trasera, que no parece haber sido documentada públicamente antes, permite al atacante realizar un reconocimiento básico y soltar cargas útiles adicionales para hacerse cargo o controlar remotamente la máquina”, dijo la empresa de ciberseguridad CyberArmor. dicho. Le ha dado a la campaña el nombre de Niki.

El modo exacto de acceso inicial asociado con la actividad recientemente descubierta no está claro actualmente, aunque se sabe que el grupo aprovecha ataques de phishing y de ingeniería social para activar la cadena de infección.

El punto de partida del ataque es un archivo ZIP que pretende tratar sobre la historia militar coreana y que contiene dos archivos: un documento del procesador de textos Hangul y un ejecutable.

Al ejecutar el ejecutable se recupera un script de PowerShell de un servidor controlado por el atacante, que, a su vez, exporta información sobre la víctima comprometida a un repositorio de GitHub y descarga código de PowerShell adicional mediante un archivo de acceso directo de Windows (LNK).

Zscaler dijo que encontró el cuenta GitHubcreado el 13 de febrero de 2024, que aloja brevemente la extensión TRANSLATEXT con el nombre “GoogleTranslate.crx”, aunque actualmente se desconoce su método de entrega.

“Estos archivos estaban presentes en el repositorio el 7 de marzo de 2024 y se eliminaron al día siguiente, lo que implica que Kimsuky tenía la intención de minimizar la exposición y usar el malware durante un corto período para atacar a individuos específicos”, dijo el investigador de seguridad Seongsu Park.

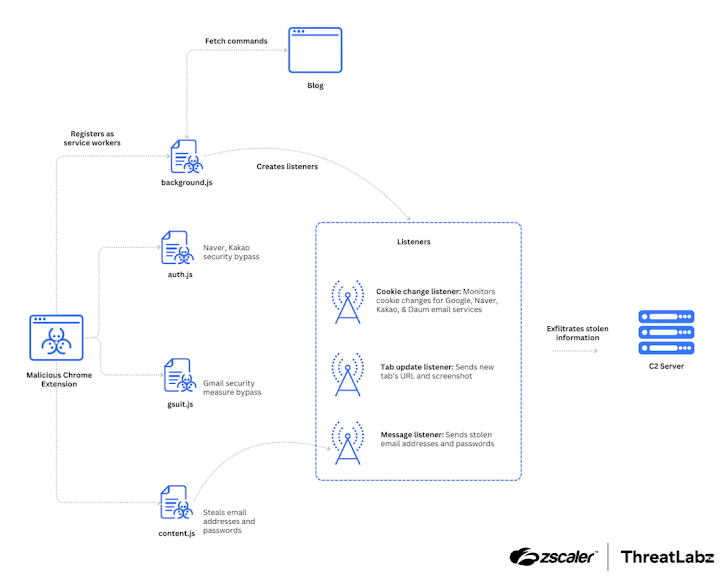

TRANSLATEXT, que se hace pasar por Google Translate, incorpora código JavaScript para eludir las medidas de seguridad de servicios como Google, Kakao y Naver; extraer direcciones de correo electrónico, credenciales y cookies; capturar capturas de pantalla del navegador y exfiltrar datos robados.

También está diseñado para recuperar comandos de una URL de Blogger Blogspot para tomar capturas de pantalla de pestañas recién abiertas y eliminar todas las cookies del navegador, entre otras cosas.

“Uno de los principales objetivos del grupo Kimsuky es vigilar al personal académico y gubernamental para recopilar información valiosa”, dijo Park.