Una ingeniería inversa del firmware que se ejecuta en los dispositivos Ivanti Pulse Secure ha revelado numerosas debilidades, lo que subraya una vez más el desafío de proteger las cadenas de suministro de software.

Eclypsiusm, que adquirió la versión de firmware 9.1.18.2-24467.1 como parte del proceso, dijo que el sistema operativo base utilizado por la compañía de software con sede en Utah para el dispositivo es CentOS 6.4.

«Pulse Secure ejecuta una versión de Linux de hace 11 años que no recibe soporte desde noviembre de 2020», la empresa de seguridad de firmware dicho en un informe compartido con The Hacker News.

El desarrollo se produce cuando los actores de amenazas están aprovechando una serie de fallas de seguridad descubiertas en las puertas de enlace Ivanti Connect Secure, Policy Secure y ZTA para entregar una amplia gama de malware, incluidos web shells, ladrones y puertas traseras.

Las vulnerabilidades que han sido objeto de explotación activa en los últimos meses incluyen CVE-2023-46805, CVE-2024-21887 y CVE-2024-21893. La semana pasada, Ivanti también reveló otro error en el software (CVE-2024-22024) que podría permitir a los actores de amenazas acceder a recursos que de otro modo estarían restringidos sin ninguna autenticación.

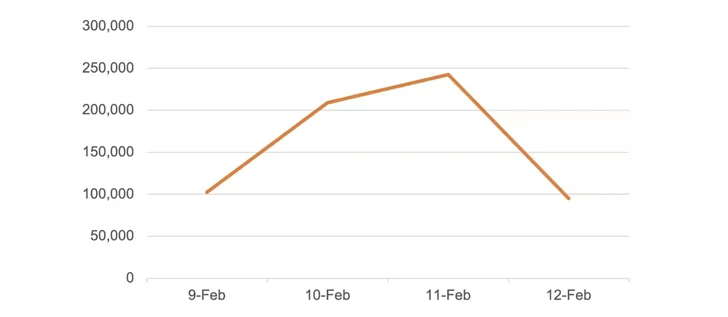

en una alerta publicado Ayer, la empresa de infraestructura web Akamai dijo que había observado «una actividad de escaneo significativa» dirigida a CVE-2024-22024 a partir del 9 de febrero de 2024, luego de la publicación de una prueba de concepto (PoC) por parte de watchTowr.

Eclypsium dijo que aprovechó un Explotación PoC para CVE-2024-21893 que fue lanzado por Rapid7 a principios de este mes para obtener un shell inverso para el dispositivo PSA3000, exportando posteriormente la imagen del dispositivo para el análisis de seguimiento utilizando el EMBA analizador de seguridad del firmware.

Esto no sólo descubrió una serie de paquetes obsoletos, lo que corrobora hallazgos previos del investigador de seguridad Will Dormann, pero también una serie de bibliotecas vulnerables que son acumulativamente susceptibles a 973 fallas, de las cuales 111 tienen vulnerabilidades conocidas públicamente.

|

| Número de solicitudes de escaneo por día dirigidas a CVE-2024-22024 |

Perl, por ejemplo, no se ha actualizado desde la versión 5.6.1, que se lanzó hace 23 años, el 9 de abril de 2001. La versión del kernel de Linux es 2.6.32, que alcanzó fin de vida útil (EoL) a partir de marzo de 2016.

«Estos viejos paquetes de software son componentes del producto Ivanti Connect Secure», dijo Eclypsium. «Este es un ejemplo perfecto de por qué la visibilidad de las cadenas de suministro digitales es importante y por qué los clientes empresariales exigen cada vez más SBOM a sus proveedores».

Además, un examen más profundo del firmware descubrió 1216 problemas en 76 scripts de shell, 5218 vulnerabilidades en 5392 archivos Python, además de 133 certificados obsoletos.

Los problemas no terminan ahí, ya que Eclypsium encontró un «agujero de seguridad» en la lógica de la herramienta Integrity Checker (TIC) que Ivanti tiene recomendado que sus clientes utilicen para buscar indicadores de compromiso (IoC).

Específicamente, se ha descubierto que el script excluye del análisis más de una docena de directorios como /data, /etc, /tmp y /var, lo que hipotéticamente permite a un atacante implementar sus implantes persistentes en una de estas rutas y aun así pasar el verificación de integridad. Sin embargo, la herramienta escanea la partición /home que almacena todos los demonios y archivos de configuración específicos del producto.

Como resultado, Eclypsium descubrió que la implementación del marco de post-explotación Sliver en el directorio /data y la ejecución de ICT no reportan problemas, lo que sugiere que la herramienta proporciona una «falsa sensación de seguridad».

Vale la pena señalar que también se ha observado que los actores de amenazas manipulan las TIC integradas en los dispositivos Ivanti Connect Secure comprometidos en un intento de eludir la detección.

En un ataque teórico demostrado por Eclypsium, un actor de amenazas podría abandonar sus herramientas de la siguiente etapa y almacenar la información recopilada en la partición /data y luego abusar de otra falla de día cero para obtener acceso al dispositivo y exfiltrar los datos almacenados previamente, todo mientras que la herramienta de integridad no detecta signos de actividad anómala.

«Debe haber un sistema de controles y contrapesos que permita a los clientes y terceros validar la integridad y seguridad del producto», dijo la compañía. «Cuanto más abierto sea este proceso, mejor trabajo podremos hacer para validar la cadena de suministro digital, es decir, los componentes de hardware, firmware y software utilizados en sus productos».

«Cuando los proveedores no comparten información y/o operan un sistema cerrado, la validación se vuelve difícil, al igual que la visibilidad. Los atacantes seguramente, como se demostró recientemente, aprovecharán esta situación y explotarán la falta de controles y visibilidad del sistema».