Investigadores de ciberseguridad han revelado una vulnerabilidad de escalada de privilegios que afecta al servicio Cloud Functions de Google Cloud Platform y que un atacante podría explotar para acceder a otros servicios y datos confidenciales de manera no autorizada.

Tenable tiene dado La vulnerabilidad se llama ConfusedFunction.

“Un atacante podría escalar sus privilegios a la cuenta de servicio predeterminada de Cloud Build y acceder a numerosos servicios como Cloud Build, almacenamiento (incluido el código fuente de otras funciones), registro de artefactos y registro de contenedores”, dijo la empresa de gestión de exposición en un comunicado.

“Este acceso permite el movimiento lateral y la escalada de privilegios en el proyecto de una víctima, para acceder a datos no autorizados e incluso actualizarlos o eliminarlos”.

Funciones de la nube se refiere a un entorno de ejecución sin servidor que permite a los desarrolladores crear funciones de propósito único que se activan en respuesta a eventos específicos de la nube sin la necesidad de administrar un servidor o actualizar marcos.

El problema descubierto por Tenable tiene que ver con el hecho de que una cuenta de servicio Cloud Build se crea en segundo plano y se vincula a una instancia de Cloud Build de forma predeterminada cuando se crea o actualiza una Cloud Function.

Esta cuenta de servicio abre la puerta a una posible actividad maliciosa debido a sus permisos excesivos, lo que permite que un atacante con acceso para crear o actualizar una función en la nube aproveche esta laguna y escale sus privilegios a la cuenta de servicio.

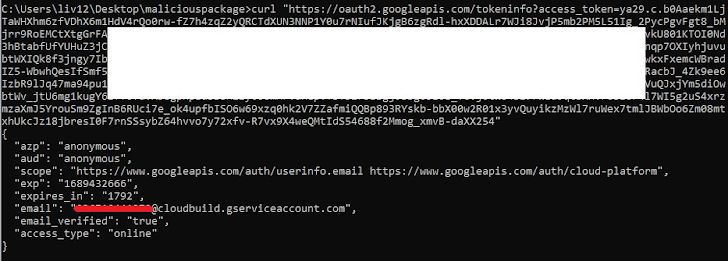

Este permiso podría utilizarse de forma abusiva para acceder a otros servicios de Google Cloud que también se crean en conjunto con Cloud Function, como Cloud Storage, Artifact Registry y Container Registry. En un escenario de ataque hipotético, ConfusedFunction podría aprovecharse para filtrar el token de la cuenta de servicio de Cloud Build a través de un webhook.

Tras la divulgación responsable, Google ha actualizado El comportamiento predeterminado es que Cloud Build utiliza el Cuenta de servicio predeterminada de Compute Engine para evitar el uso indebido. Sin embargo, cabe señalar que estos cambios no se aplican a las instancias existentes.

“La vulnerabilidad ConfusedFunction resalta los escenarios problemáticos que pueden surgir debido a la complejidad del software y la comunicación entre servicios en los servicios de un proveedor de nube”, afirmó la investigadora de Tenable Liv Matan.

“Si bien la corrección de GCP redujo la gravedad del problema para futuras implementaciones, no lo eliminó por completo. Esto se debe a que la implementación de una función de Cloud Function aún desencadena la creación de los servicios de GCP antes mencionados. Como resultado, los usuarios aún deben asignar permisos mínimos, pero relativamente amplios, a la cuenta de servicio de Cloud Build como parte de la implementación de una función”.

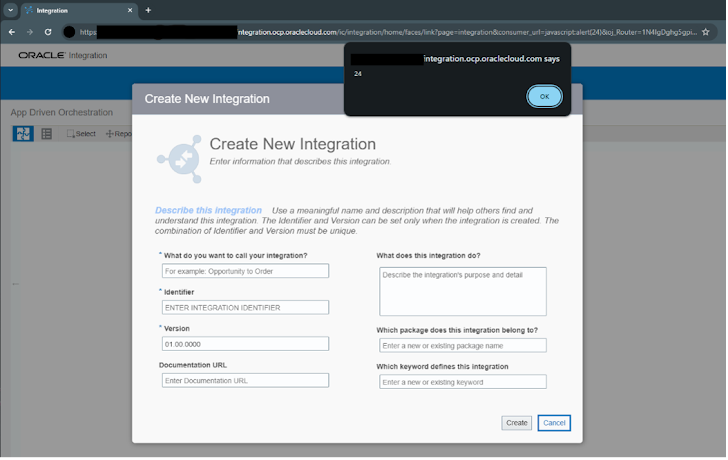

El desarrollo surge luego de que Outpost24 detallara una falla de secuencias de comandos entre sitios (XSS) de gravedad media en Oracle Integration Cloud Platform que podría usarse para inyectar código malicioso en la aplicación.

La falla, que tiene su raíz en el manejo del parámetro “consumer_url”, fue resuelto por Oracle en su Actualización de Parche Crítico (CPU) publicada a principios de este mes.

“La página para crear una nueva integración, que se encuentra en https://.integration.ocp.oraclecloud.com/ic/integration/home/faces/link?page=integration&consumer_url=

“Esto significaba que un atacante solo tendría que identificar el identificador de instancia de la plataforma de integración específica para enviar una carga útil funcional a cualquier usuario de la plataforma. En consecuencia, el atacante podría eludir el requisito de conocer un identificador de integración específico, al que normalmente solo pueden acceder los usuarios que han iniciado sesión”.

También sigue a Assetnote descubrimiento de tres vulnerabilidades de seguridad en la plataforma de computación en la nube ServiceNow (CVE-2024-4879, CVE-2024-5178 y CVE-2024-5217) que podrían transformarse en una cadena de explotación para obtener acceso completo a la base de datos y ejecutar código arbitrario dentro del contexto de la plataforma Now.