Se han descubierto hasta 10 fallos de seguridad en Google Compartir rápidamente utilidad de transferencia de datos para Android y Windows que podría ensamblarse para activar la cadena de ejecución remota de código (RCE) en sistemas que tengan el software instalado.

“La aplicación Quick Share implementa su propio protocolo de comunicación de capa de aplicación específico para admitir transferencias de archivos entre dispositivos compatibles cercanos”, dijeron los investigadores de SafeBreach Labs, Or Yair y Shmuel Cohen. dicho en un informe técnico compartido con The Hacker News.

“Al investigar cómo funciona el protocolo, pudimos identificar y manipular la lógica dentro de la aplicación Quick Share para Windows que podríamos eludir o manipular”.

El resultado es el descubrimiento de 10 vulnerabilidades (nueve afectan a Quick Share para Windows y una a Android) que podrían transformarse en una cadena de ataque RCE “innovadora y poco convencional” para ejecutar código arbitrario en hosts de Windows. La cadena de ataque RCE ha recibido el nombre en código QuickShell.

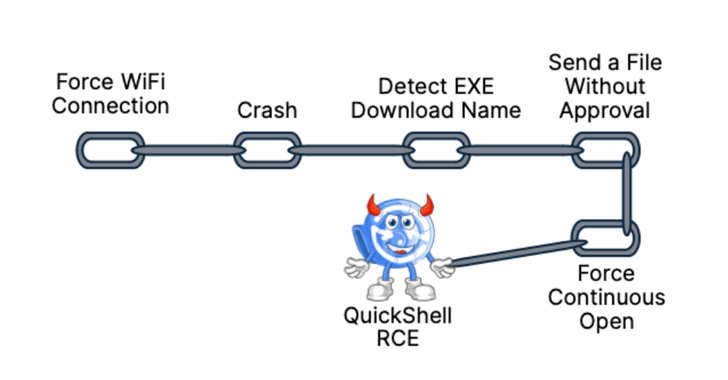

Las deficiencias abarcan seis fallas de denegación de servicio (DoS) remotas, dos errores de escritura de archivos no autorizados identificados en las versiones de Android y Windows del software, un recorrido de directorio y un caso de conexión Wi-Fi forzada.

Los problemas se han solucionado en la versión 1.0.1724.0 y posteriores de Quick Share. Google está haciendo un seguimiento colectivo de las fallas bajo los dos identificadores CVE que se indican a continuación:

- CVE-2024-38271 (Puntuación CVSS: 5,9) – Una vulnerabilidad que obliga a la víctima a permanecer conectada a una conexión Wi-Fi temporal creada para compartir

- CVE-2024-38272 (Puntuación CVSS: 7,1): una vulnerabilidad que permite a un atacante eludir el cuadro de diálogo de aceptación de archivos en Windows

Quick Share, anteriormente Nearby Share, es una utilidad de intercambio de archivos entre pares que permite a los usuarios transferir fotos, videos, documentos, archivos de audio o carpetas enteras entre dispositivos Android, Chromebooks y computadoras de escritorio y portátiles con Windows que se encuentren cerca. Ambos dispositivos deben estar a una distancia de 5 m (16 pies) entre sí y tener habilitado el Bluetooth y el Wi-Fi.

En pocas palabras, las deficiencias identificadas podrían usarse para escribir archivos de forma remota en dispositivos sin aprobación, forzar el bloqueo de la aplicación de Windows, redirigir su tráfico a un punto de acceso Wi-Fi bajo el control de un atacante y recorrer rutas a la carpeta del usuario.

Pero lo más importante es que los investigadores descubrieron que la capacidad de forzar al dispositivo de destino a conectarse a una red Wi-Fi diferente y crear archivos en la carpeta Descargas podría combinarse para iniciar una cadena de pasos que finalmente conducen a la ejecución remota de código.

Los hallazgos, presentado por primera vez Los resultados de DEF CON 32 de hoy son la culminación de un análisis más profundo del protocolo propietario basado en Protobuf y la lógica que sustenta el sistema. Son importantes, sobre todo, porque ponen de relieve cómo problemas conocidos aparentemente inofensivos podrían abrir la puerta a un ataque exitoso y podrían plantear graves riesgos cuando se combinan con otros fallos.

“Esta investigación revela los desafíos de seguridad que presenta la complejidad de una utilidad de transferencia de datos que intenta admitir tantos protocolos y dispositivos de comunicación”, afirmó SafeBreach Labs en un comunicado. “También pone de relieve los riesgos críticos de seguridad que pueden crearse al encadenar vulnerabilidades aparentemente de bajo riesgo, conocidas o no corregidas”.