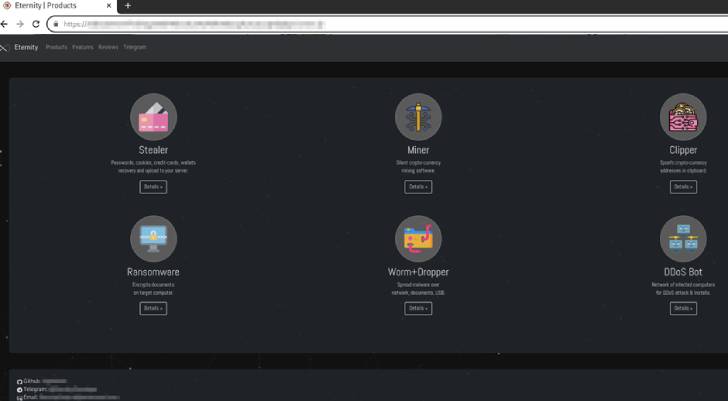

Un actor de amenazas no identificado ha sido vinculado a un conjunto de herramientas de malware en desarrollo activo llamado “Eternity Project” que permite a los ciberdelincuentes profesionales y aficionados comprar ladrones, cortadores, gusanos, mineros, ransomware y un bot de denegación de servicio distribuido (DDoS). .

Lo que hace que este malware como servicio (MaaS) se destaque es que además de usar un canal de Telegram para comunicar actualizaciones sobre las funciones más recientes, también emplea un robot de telegramas que permite a los compradores construir el binario.

“Él [threat actors] proporcionar una opción en el canal de Telegram para personalizar las funciones binarias, lo que brinda una forma efectiva de crear binarios sin dependencias”, investigadores de Cyble dicho en un informe publicado la semana pasada.

Cada uno de los módulos se puede arrendar por separado y brinda acceso pago a una amplia variedad de funciones:

- Ladrón de la eternidad ($ 260 por una suscripción anual): extraiga contraseñas, cookies, tarjetas de crédito, extensiones de criptomonedas del navegador, billeteras criptográficas, clientes VPN y aplicaciones de correo electrónico de la máquina de una víctima y las envía al Telegram Bot

- minero de la eternidad ($ 90 como suscripción anual): abusar de los recursos informáticos de una máquina comprometida para extraer criptomonedas

- Clipper de la eternidad ($ 110): un programa de criptografía que roba criptomonedas durante una transacción al sustituir la dirección de la billetera original guardada en el portapapeles con la dirección de la billetera del atacante.

- Eternidad ransomware ($ 490): un ejecutable de ransomware de 130 kb para cifrar todos los archivos de los usuarios hasta que se pague un rescate

- Gusano de la eternidad ($ 390): un malware que se propaga a través de unidades USB, recursos compartidos de red local, archivos locales y mensajes de spam transmitidos en Discord y Telegram.

- Eternidad DDoS Bot (N/A) – Se dice que la característica está actualmente en desarrollo.

Cyble señaló que hay indicios de que los autores de malware pueden estar reutilizando el código existente relacionado con Ladrón dinámicoque está disponible en GitHub, y comercializarlo bajo un nuevo nombre con fines de lucro.

Vale la pena señalar que Jester Stealer, otro malware que salió a la luz en febrero de 2022 y desde entonces se ha utilizado en ataques de phishing contra Ucrania, también utiliza el mismo repositorio de GitHub para descargar proxies TOR, lo que indica posibles vínculos entre los dos actores de amenazas.

La firma de ciberseguridad también dijo que “ha observado un aumento significativo en los delitos cibernéticos a través de los canales de Telegram y los foros de delitos cibernéticos donde [threat actors] vender sus productos sin ninguna regulación”.

La semana pasada, BlackBerry expuso el funcionamiento interno de un troyano de acceso remoto llamado DCRat (también conocido como DarkCrystal RAT) que está disponible para la venta a precios económicos en foros rusos de piratería y utiliza un canal de Telegram para compartir detalles sobre actualizaciones de software y complementos.