El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha alertado sobre una campaña de phishing dirigida a una institución de investigación científica del país con malware conocido como HATVIBE y CHERRYSPY.

La agencia atribuido el ataque a un actor de amenazas que rastrea bajo el nombre UAC-0063, que anteriormente se observó apuntando a varias entidades gubernamentales para recopilar información confidencial utilizando keyloggers y puertas traseras.

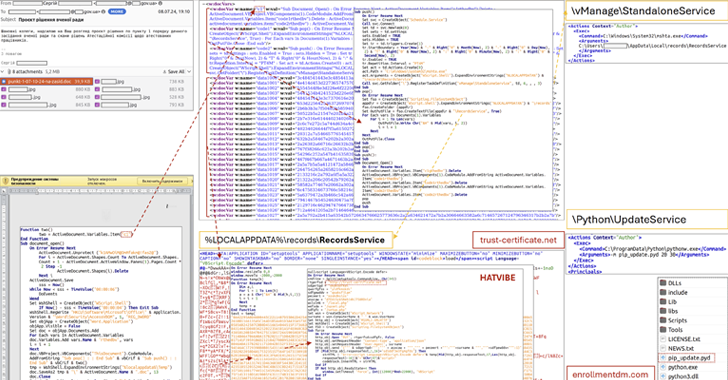

El ataque se caracteriza por el uso de una cuenta de correo electrónico comprometida perteneciente a un empleado de la organización para enviar mensajes de phishing a “docenas” de destinatarios que contienen un archivo adjunto de Microsoft Word (DOCX) con macros.

Al abrir el documento y habilitar las macros se ejecuta una aplicación HTML codificada (HTA) llamada HATVIBE, que configura la persistencia en el host mediante una tarea programada y allana el camino para una puerta trasera de Python con nombre en código CHERRYSPY, que es capaz de ejecutar comandos emitidos por un servidor remoto.

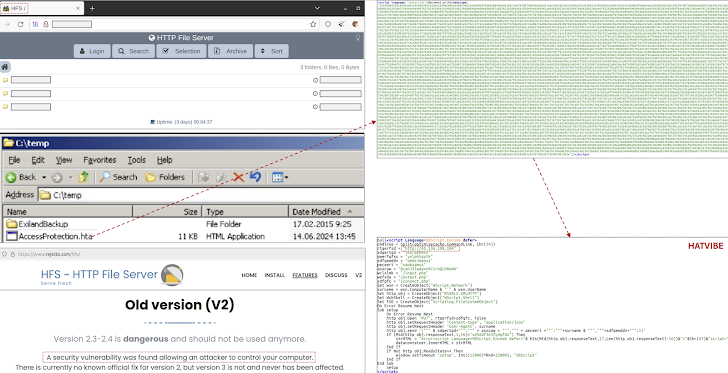

CERT-UA afirmó haber detectado “numerosos casos” de infecciones de HATVIBE que explotan una falla de seguridad conocida en el servidor de archivos HTTP (CVE-2024-23692, puntuación CVSS: 9.8) para el acceso inicial.

Se ha asociado al UAC-0063 con un grupo de estado-nación vinculado a Rusia denominado APT28 con un nivel de confianza moderado. APT28, también conocido como BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy y TA422, está afiliado a la unidad de inteligencia militar estratégica de Rusia, el GRU.

El desarrollo se produce como CERT-UA detallado Otra campaña de phishing dirigida a empresas de defensa ucranianas con archivos PDF con trampas que incorporan un enlace que, al hacer clic, descarga un ejecutable (también conocido como GLUEEGG), que es responsable de descifrar y ejecutar un cargador basado en Lua llamado DROPCLUE.

DROPCLUE está diseñado para abrir un documento engañoso para la víctima, mientras descarga de forma encubierta un programa legítimo de escritorio remoto llamado Atera Agent mediante la utilidad curl. El ataque se ha vinculado a un clúster identificado como UAC-0180.